El código de explotación de prueba de concepto se lanzará a finales de esta semana para una vulnerabilidad crítica que permite la ejecución remota de código (RCE) sin autenticación en varios productos de VMware.

Rastreada como CVE-2022-47966, esta falla de seguridad de RCE previa a la autenticación se debe al uso de una dependencia de terceros obsoleta y vulnerable, Apache Santuario.

La explotación exitosa permite a los actores de amenazas no autenticados ejecutar código arbitrario en los servidores de ManageEngine si el inicio de sesión único (SSO) basado en SAML está o estuvo habilitado al menos una vez antes del ataque.

La lista de software vulnerable incluye casi todos los productos de ManageEngine. Aún así, afortunadamente, Zoho ya los parcheó en oleadas a partir del 27 de octubre de 2022, al actualizar el módulo de terceros a una versión más reciente.

Ataques entrantes de «rociar y rezar»

El viernes, los investigadores de seguridad del Equipo de ataque de Horizon3 advirtieron a los administradores que crearon un exploit de prueba de concepto (PoC) para CVE-2022-47966.

«La vulnerabilidad es fácil de explotar y es una buena candidata para que los atacantes ‘rocíen y recen’ a través de Internet. Esta vulnerabilidad permite la ejecución remota de código como NT AUTHORITY\SYSTEM, esencialmente dando al atacante un control completo sobre el sistema», dijo el investigador de vulnerabilidades de Horizon3. James Horseman dijo .

«Si un usuario determina que se ha visto comprometido, se requiere una investigación adicional para determinar cualquier daño que haya hecho un atacante. Una vez que un atacante tiene acceso de nivel de SISTEMA al punto final, es probable que los atacantes comiencen a descargar credenciales a través de LSASS o aprovechen las herramientas públicas existentes para acceder Credenciales de aplicaciones almacenadas para realizar movimientos laterales».

Aunque todavía tienen que publicar los detalles técnicos y solo los indicadores compartidos de compromiso (IOC) que los defensores pueden usar para determinar si sus sistemas se han visto comprometidos, Horizon3 planea lanzar su PoC exploit más adelante esta semana.

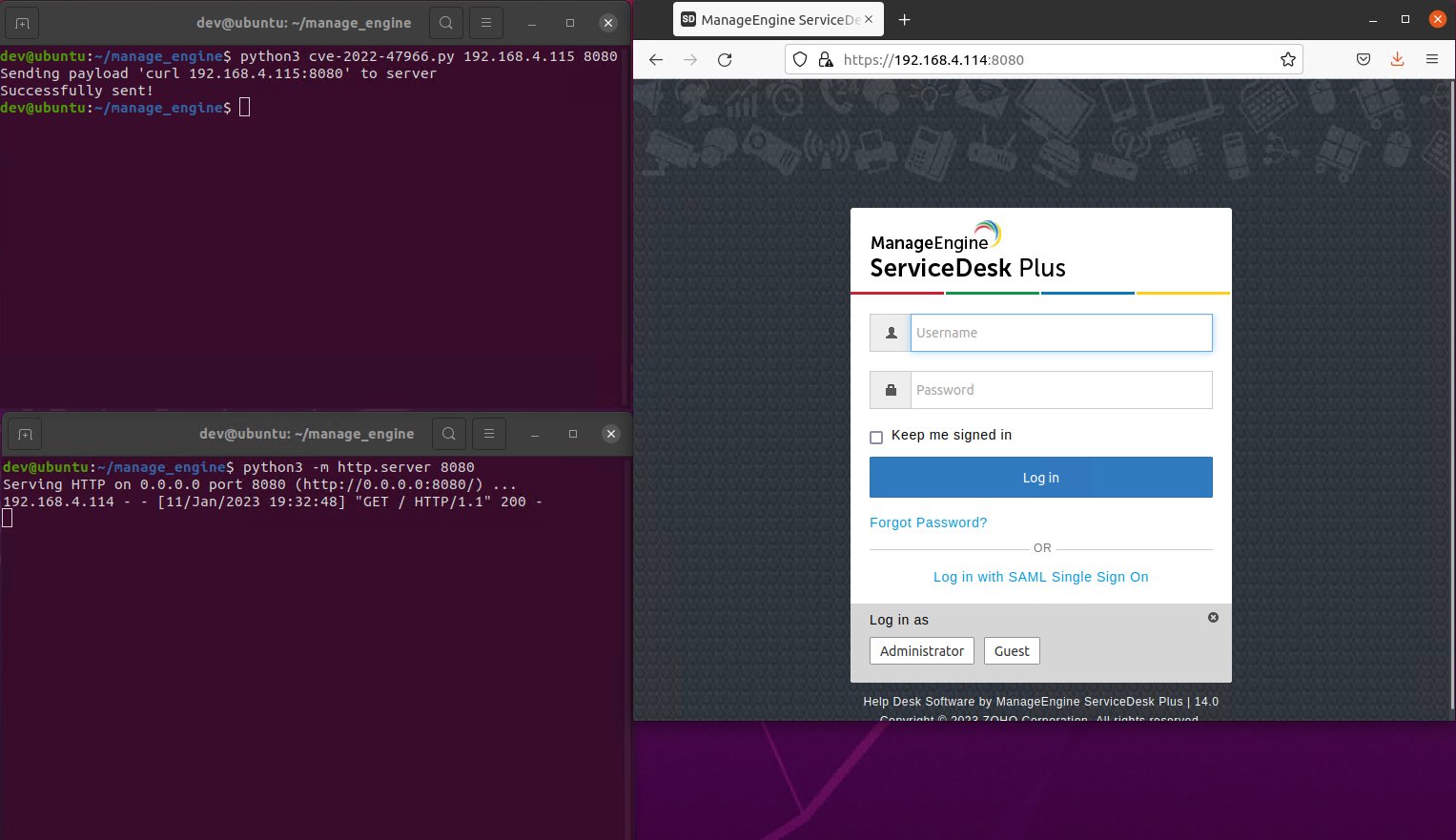

Los investigadores de Horizon3 también han compartido la siguiente captura de pantalla que muestra su exploit en acción contra una instancia vulnerable de ManageEngine ServiceDesk Plus.

10% de todas las instancias expuestas vulnerables a ataques

Mientras investigaba solo dos de los productos vulnerables de ManageEngine, ServiceDesk Plus y Endpoint Central, Horseman encontró miles de servidores sin parches expuestos en línea a través de Shodan.

De ellos, cientos también tenían habilitado SAML, y se estima que el 10 % de todos los productos ManageEngine expuestos son vulnerables a los ataques CVE-2022-47966.

Aunque no hay informes públicos de ataques que aprovechen esta vulnerabilidad ni intentos de explotarla en la naturaleza según la empresa de seguridad cibernética GreyNoise, es probable que los atacantes motivados se muevan rápidamente para crear sus propios exploits RCE una vez que Horizon3 publique su código PoC, incluso si lanzan un versión mínima.

Horizon3 lanzó previamente un código de explotación para:

- CVE-2022-28219 , una vulnerabilidad crítica en Zoho ManageEngine ADAudit Plus que puede permitir que los atacantes comprometan las cuentas de Active Directory,

- CVE-2022-1388 , un error crítico que permite la ejecución remota de código en dispositivos de red F5 BIG-IP,

- y CVE-2022-22972 , una vulnerabilidad de omisión de autenticación crítica en varios productos de VMware que permite a los actores de amenazas obtener privilegios de administrador.

Los servidores de Zoho ManageEngine han estado bajo constante ataque en los últimos años, con piratas informáticos de estados nacionales que utilizan tácticas y herramientas similares a las del grupo de piratería APT27 vinculado a China que los atacan entre agosto y octubre de 2021.

Las instancias de Desktop Central también fueron pirateadas en julio de 2020, y los actores de amenazas vendieron el acceso a las redes de las organizaciones violadas en foros de piratería .

Después de esta y otras extensas campañas de ataque, el FBI y CISA emitieron avisos conjuntos [ 1 , 2 ] advirtiendo de los atacantes patrocinados por el estado que explotan los errores de ManageEngine para organizaciones de infraestructura crítica de puerta trasera.

Fuente: https://www.bleepingcomputer.com