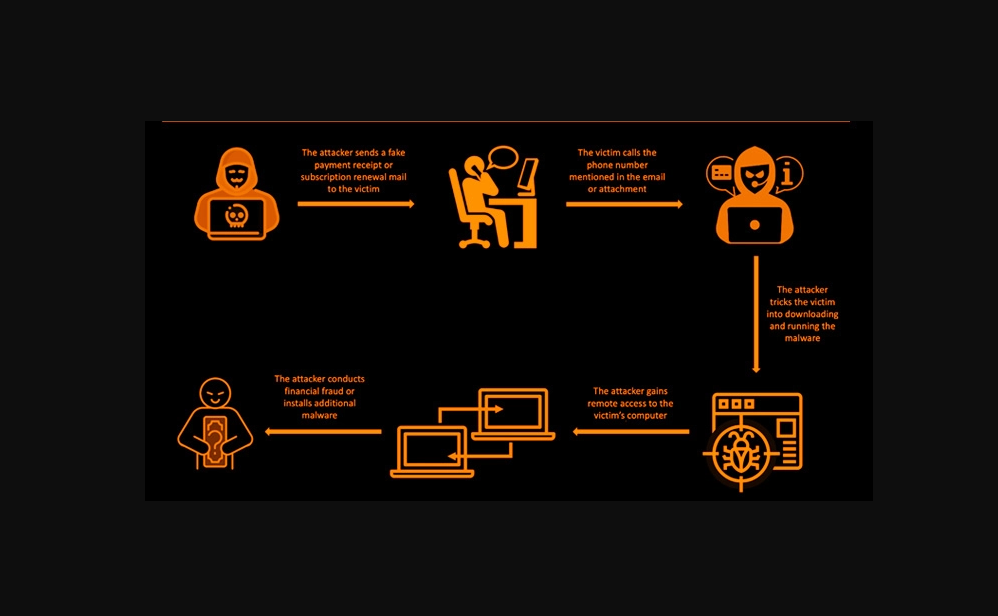

Los operadores detrás del método de phishing de devolución de llamada BazaCall han seguido evolucionando con tácticas de ingeniería social actualizadas para implementar malware en redes específicas.

El esquema finalmente actúa como un punto de entrada para realizar fraudes financieros o la entrega de cargas útiles de la siguiente etapa, como ransomware, dijo la compañía de ciberseguridad Trellix en un informe publicado la semana pasada.

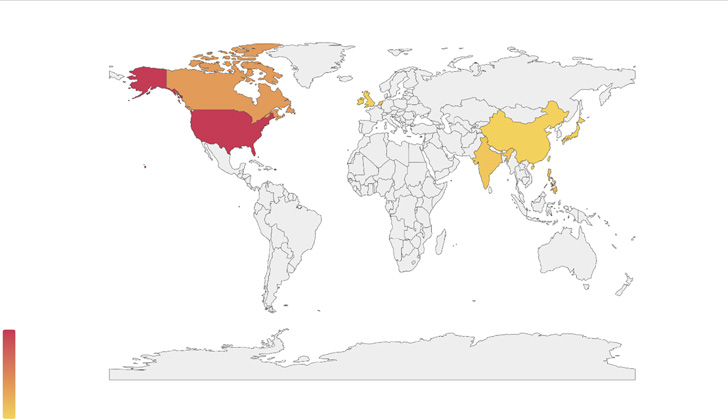

Los objetivos principales de las últimas oleadas de ataques incluyen EE. UU., Canadá, China, India, Japón, Taiwán, Filipinas y el Reino Unido.

BazaCall , también llamado BazarCall, ganó popularidad por primera vez en 2020 por su novedoso enfoque de distribución del malware BazarBackdoor (también conocido como BazarLoader) mediante la manipulación de víctimas potenciales para que llamen a un número de teléfono especificado en mensajes de correo electrónico señuelo.

Estos cebos de correo electrónico tienen como objetivo crear una falsa sensación de urgencia, informando a los destinatarios sobre la renovación de una suscripción de prueba para, por ejemplo, un servicio antivirus. Los mensajes también los instan a ponerse en contacto con su servicio de asistencia para cancelar el plan, o se arriesgan a que se les cobre automáticamente la versión premium del software.

El objetivo final de los ataques es permitir el acceso remoto al punto final con el pretexto de cancelar la supuesta suscripción o instalar una solución de seguridad para eliminar el malware de la máquina, allanando el camino para las actividades de seguimiento.

Otra táctica adoptada por los operadores consiste en hacerse pasar por respondedores de incidentes en campañas con el tema de PayPal para engañar a la persona que llama haciéndole creer que se accedió a sus cuentas desde ocho o más dispositivos repartidos en ubicaciones aleatorias en todo el mundo.

Independientemente del escenario empleado, se solicita a la víctima que inicie una URL específica: un sitio web especialmente diseñado para descargar y ejecutar un ejecutable malicioso que, entre otros archivos, también descarga el software legítimo de escritorio remoto ScreenConnect.

Después de un acceso persistente exitoso, el atacante abre formularios de cancelación falsos que piden a las víctimas que completen datos personales e inicien sesión en sus cuentas bancarias para completar el reembolso, pero en realidad son engañados para enviar el dinero al estafador.

El desarrollo se produce cuando al menos tres grupos derivados diferentes del cártel de ransomware Conti han adoptado la técnica de phishing de devolución de llamada como un vector de intrusión inicial para violar las redes empresariales.

Los lazos con Conti no terminan ahí. BazarBackdoor , por su parte, es la creación de un grupo de ciberdelincuencia conocido como TrickBot , que fue asumido por Conti a principios de este año antes del cierre de este último en mayo-junio de 2022 por su lealtad a Rusia en su asalto a Ucrania.

Fuente: https://thehackernews.com