Cisco ha publicado un aviso de seguridad para advertir sobre una vulnerabilidad crítica (puntuación CVSS v3: 10,0), rastreada como CVE-2022-20695, que afecta al software del controlador de LAN inalámbrica (WLC).

La falla de seguridad permite que los atacantes remotos inicien sesión en los dispositivos de destino a través de la interfaz de administración sin usar una contraseña válida.

El error implica la implementación incorrecta del algoritmo de validación de contraseña, lo que hace posible eludir el procedimiento de autenticación estándar en configuraciones de dispositivos no predeterminadas.

Si este requisito previo está presente, el atacante puede usar credenciales manipuladas para obtener varios niveles de privilegio, llegando potencialmente hasta un usuario administrativo.

Impacto y remediación

De acuerdo con el aviso de Cisco , los productos afectados por esta falla son aquellos que ejecutan el software WLC de Cisco 8.10.151.0 o la versión 8.10.162.0 y tienen la «compatibilidad de radio de macfilter» configurada como «Otro».

Los productos afectados son:

- Controlador inalámbrico 3504

- Controlador inalámbrico 5520

- Controlador inalámbrico 8540

- Movilidad Express

- Controlador inalámbrico virtual (vWLC)

Además de lo anterior, algunos clientes que usan las siguientes compilaciones que no están disponibles a través del Centro de software también deben considerarse vulnerables: 8.10.151.4 a 8.10.151.10 y 8.10.162.1 a 8.10.162.14.

Finalmente, Cisco ha confirmado lo siguiente como no vulnerable a CVE-2022-20695:

- Controlador inalámbrico integrado Catalyst 9800 para switches de las series Catalyst 9300, 9400 y 9500

- Controladores inalámbricos de la serie Catalyst 9800

- Controlador inalámbrico Catalyst 9800 para la nube

- Controlador inalámbrico integrado en puntos de acceso Catalyst

- Controlador de LAN inalámbrica (WLC) Productos AireOS que no figuran en la sección Productos vulnerables

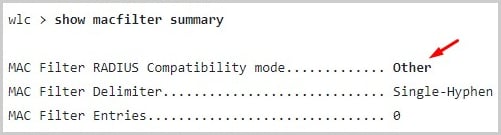

Para determinar si su configuración es vulnerable, emita el comando «mostrar resumen de macfilter». Si el modo de compatibilidad RADIUS devuelve «Otro», es vulnerable a los ataques.

(Cisco)

La aplicación de las últimas actualizaciones de seguridad disponibles (8.10.171.0 o posterior) publicadas por Cisco soluciona esta vulnerabilidad sin importar la configuración que esté utilizando.

Posibles soluciones

Cisco ha proporcionado dos posibles soluciones para aquellos que no pueden actualizar el controlador de LAN inalámbrica.

La primera opción es restablecer el modo de «compatibilidad de radio de macfilter» al valor predeterminado emitiendo el siguiente comando: «config macfilter radius-compat cisco».

La segunda opción sería cambiar la configuración a otros modos seguros, como «gratis», usando este comando: «config macfilter radius-compat free».

Al momento de escribir esto, Cisco no tiene conocimiento de que la vulnerabilidad esté bajo explotación activa, y Bleeping Computer tampoco ha recibido informes sobre intentos de escaneo.

Fuente: https://www.bleepingcomputer.com