Se descubrió una nueva botnet de malware dirigida a Realtek SDK, enrutadores Huawei y servidores Hadoop YARN para reclutar dispositivos en DDoS (denegación de servicio distribuida) con el potencial de ataques masivos.

La nueva botnet fue descubierta por investigadores de Akamai a principios de año, que la detectaron en sus honeypots HTTP y SSH, vistos explotando fallas antiguas como CVE-2014-8361 y CVE-2017-17215.

Akamai comenta que los operadores de HinataBot distribuyeron inicialmente binarios Mirai, mientras que HinataBot apareció por primera vez a mediados de enero de 2023. Parece estar basada en Mirai y es una variante basada en Go de la cepa notoria.

Después de capturar múltiples muestras de campañas activas en marzo de 2023, los investigadores de Akamai dedujeron que el malware está en desarrollo activo, con mejoras funcionales y adiciones antianálisis.

Potencia DDoS significativa

El malware se distribuye mediante puntos finales SSH de fuerza bruta o mediante el uso de scripts de infección y cargas útiles RCE para vulnerabilidades conocidas.

Después de infectar dispositivos, el malware se ejecutará silenciosamente, esperando que se ejecuten los comandos desde el servidor de comando y control.

Los analistas de Akamai crearon un C2 propio e interactuaron con infecciones simuladas para organizar HinataBot para ataques DDoS para observar el malware en acción e inferir sus capacidades de ataque.

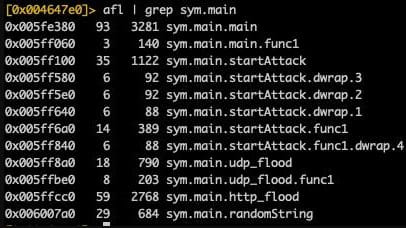

Las versiones anteriores de HinataBot admitían inundaciones HTTP, UDP, ICMP y TCP, pero las variantes más nuevas solo presentan las dos primeras. Sin embargo, incluso con solo dos modos de ataque, la botnet puede realizar ataques de denegación de servicio distribuidos muy potentes.

Aunque los comandos de ataque HTTP y UDP difieren, ambos crean un grupo de trabajadores de 512 trabajadores (procesos) que envían paquetes de datos codificados de forma rígida a los destinos durante un período definido.

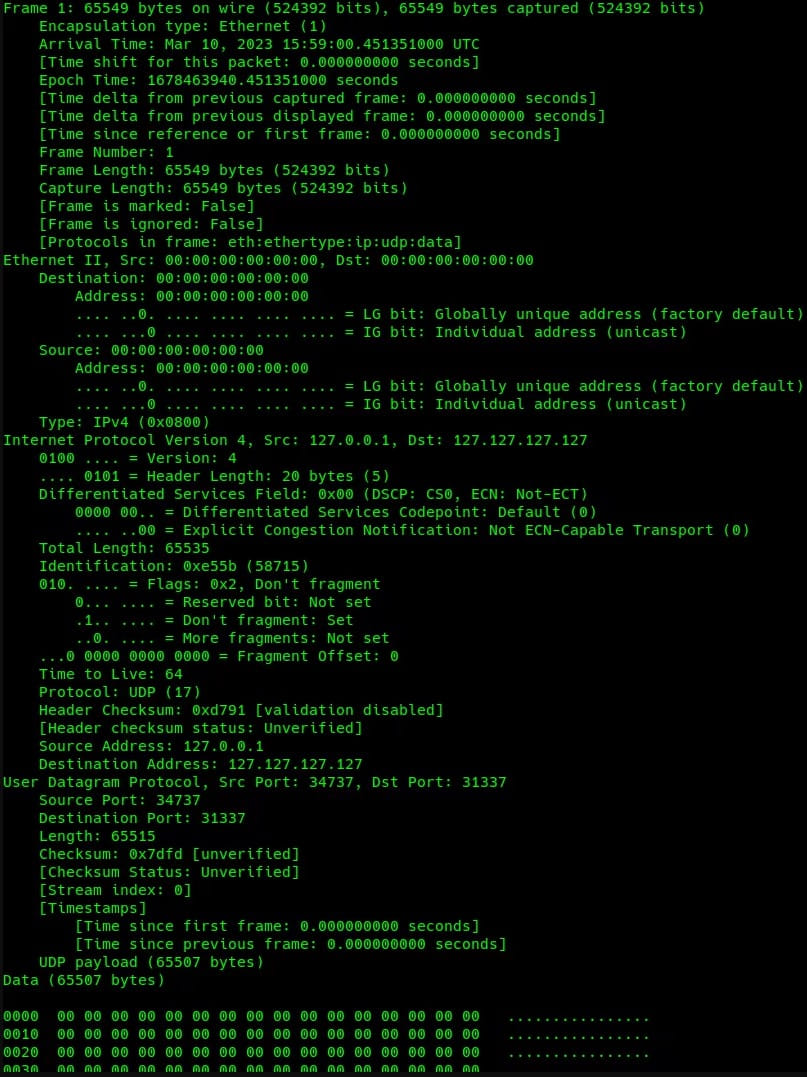

El tamaño del paquete HTTP oscila entre 484 y 589 bytes. Los paquetes UDP generados por HinataBot son particularmente grandes (65.549 bytes) y consisten en bytes nulos capaces de abrumar al destino con un gran volumen de tráfico.

Las inundaciones HTTP generan grandes volúmenes de solicitudes de sitios web, mientras que la inundación UDP envía grandes volúmenes de tráfico de basura al destino; Por lo tanto, los dos métodos intentan lograr una interrupción utilizando un enfoque diferente.

Akamai comparó la botnet en ataques de 10 segundos tanto para HTTP como para UDP, y en el ataque HTTP, el malware generó 20.430 solicitudes para un tamaño total de 3,4 MB. La inundación UDP generó 6.733 paquetes con un total de 421 MB de datos.

Los investigadores estimaron que con 1.000 nodos, la inundación UDP podría generar aproximadamente 336 Gbps, mientras que a 10.000 nodos, el volumen de datos de ataque alcanzaría los 3,3 Tbps.

En el caso de la inundación HTTP, 1.000 dispositivos atrapados generarían 2.000.000 de solicitudes por segundo, mientras que 10.000 nodos tomarían ese número de 20.400.000 rps y 27 Gbps.

HinataBot todavía está en desarrollo y podría implementar más exploits y ampliar su alcance de orientación en cualquier momento. Además, el hecho de que su desarrollo sea tan activo aumenta la probabilidad de ver versiones más potentes circulando en la naturaleza pronto.

«Estas capacidades teóricas obviamente no tienen en cuenta los diferentes tipos de servidores que participarían, sus respectivas capacidades de ancho de banda y hardware, etc., pero se obtiene la imagen», advierte Akamai.

«Esperemos que los autores de HinataBot pasen a nuevos pasatiempos antes de que tengamos que lidiar con su botnet a una escala real».

Fuente: https://www.bleepingcomputer.com