HP ha lanzado hoy actualizaciones de BIOS para corregir dos vulnerabilidades de alta gravedad que afectan a una amplia gama de productos de PC y portátiles, que permiten que el código se ejecute con privilegios de Kernel.

Los privilegios a nivel de kernel son los derechos más altos en Windows, lo que permite a los actores de amenazas ejecutar cualquier comando a nivel de kernel, incluida la manipulación de controladores y el acceso al BIOS.

Las fallas se rastrean como CVE-2021-3808 y CVE-2021-3809, y ambas tienen una puntuación base CVSS 3.1 de 8.8, lo que les otorga una calificación de gravedad alta. En este momento, HP no ha proporcionado detalles técnicos sobre estas fallas.

“Se han identificado posibles vulnerabilidades de seguridad en el BIOS (firmware UEFI) para ciertos productos de PC HP, lo que podría permitir la ejecución de código arbitrario. HP está lanzando actualizaciones de firmware para mitigar estas posibles vulnerabilidades”, se lee en el breve aviso .

La lista de productos afectados incluye notebooks comerciales como Zbook Studio, ZHAN Pro, EliteBook, ProBook y Elite Dragonfly, PC de escritorio comerciales como EliteDesk y ProDesk, computadoras de puntos de venta minoristas como Engage, estaciones de trabajo como Z1 y Z2 y PC de cliente ligero. .

Para obtener una lista completa de todos los modelos afectados y los SoftPaqs correspondientes para usar en cada caso, consulte la página de avisos de seguridad y busque su dispositivo. Tenga en cuenta que no todos los productos enumerados han recibido un parche de reparación todavía.

Investigador revela más

Nicholas Starke, el investigador que descubrió estas fallas en noviembre de 2021 y las informó a HP, explica el problema con mayor detalle en una publicación de blog separada.

“Esta vulnerabilidad podría permitir que un atacante se ejecute con privilegios de nivel de kernel (CPL == 0) para escalar los privilegios al modo de administración del sistema (SMM). Ejecutar en SMM otorga al atacante privilegios completos sobre el host para llevar a cabo más ataques”. explica un informe de Starke.

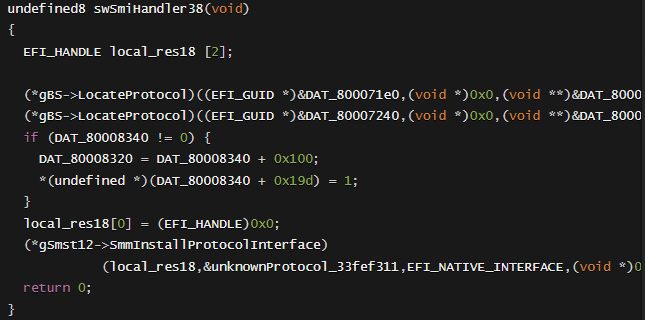

El problema parece ser que un controlador SMI puede activarse desde el entorno del sistema operativo, por ejemplo, a través del controlador del kernel de Windows.

Un atacante necesita ubicar la dirección de memoria de la función «LocateProtocol» y sobrescribirla con código malicioso. Finalmente, el atacante puede desencadenar la ejecución del código instruyendo al controlador SMI para que lo ejecute.

Es importante subrayar que para explotar la vulnerabilidad, un atacante necesitaría tener privilegios de nivel de raíz/SISTEMA en el sistema de destino y ejecutar el código en el modo de administración del sistema (SMM).

El objetivo final de tal ataque sería sobrescribir la implementación UEFI (BIOS) de la máquina con imágenes de BIOS controladas por el atacante. Esto significa que un atacante podría plantar malware persistente que las herramientas antivirus no pueden eliminar, y ni siquiera con las reinstalaciones del sistema operativo.

Finalmente, también es crucial resaltar que algunos modelos de computadoras HP tienen mitigaciones que el atacante necesitaría eludir para que el exploit funcione, como el sistema HP Sure Start, por ejemplo.

El investigador explica que HP Sure Start puede detectar manipulaciones de este tipo y apagar el host ante el acto de corrupción de la memoria. Luego, en el primer inicio, se mostrará una advertencia al usuario junto con un aviso para aprobar el arranque del sistema.

Las últimas correcciones de HP llegan solo dos meses después de que el fabricante de computadoras corrigiera 16 errores de firmware de UEFI y tres meses después de abordar un conjunto diferente de fallas de BIOS.

Como tal, si aún no ha aplicado las actualizaciones de seguridad, asegúrese de realizar una copia de seguridad de sus datos en un sistema separado y hágalo ahora.

Fuente: https://www.bleepingcomputer.com