Un nuevo ladrón de información llamado ExelaStealer se ha convertido en el último participante en un panorama ya abarrotado lleno de varios programas maliciosos diseñados para capturar datos confidenciales de sistemas Windows comprometidos.

«ExelaStealer es un ladrón de información en gran parte de código abierto con personalizaciones pagas disponibles del actor de amenazas», dijo el investigador de Fortinet FortiGuard Labs, James Slaughter, en un informe técnico.

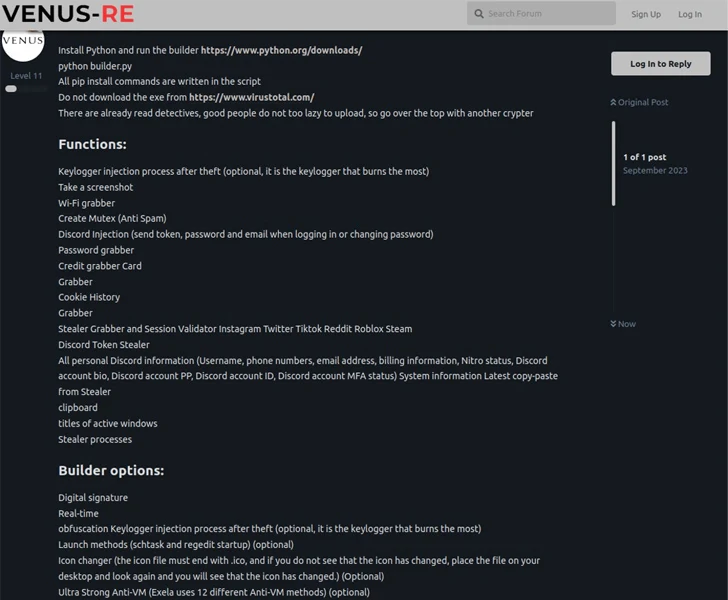

Escrito en Python e incorporando soporte para JavaScript, viene equipado con capacidades para desviar contraseñas, tokens de Discord, tarjetas de crédito, cookies y datos de sesión, pulsaciones de teclas, capturas de pantalla y contenido del portapapeles.

ExelaStealer se ofrece a la venta a través de foros de ciberdelincuencia, así como de un canal de Telegram dedicado creado por sus operadores, que se hacen llamar en línea quicaxd. La versión de pago cuesta 20 dólares al mes, 45 dólares por tres meses o 120 dólares por una licencia de por vida.

El bajo costo del malware básico lo convierte en una herramienta de piratería perfecta para los novatos, lo que reduce efectivamente la barrera de entrada para realizar ataques maliciosos.

El binario ladrón, en su forma actual, solo se puede compilar y empaquetar en un sistema basado en Windows utilizando un script de Python del constructor, que arroja la ofuscación necesaria del código fuente a la mezcla en un intento de resistir el análisis.

Hay evidencia que sugiere que ExelaStealer se está distribuyendo a través de un ejecutable que se hace pasar por un documento PDF, lo que indica que el vector de intrusión inicial podría ser cualquier cosa, desde phishing hasta abrevaderos.

Al iniciar el binario, se muestra un documento de señuelo, un certificado de registro de vehículo turco para un Dacia Duster, mientras se activa sigilosamente el ladrón en segundo plano.

«Los datos se han convertido en una moneda valiosa, y debido a esto, es probable que los intentos de recopilarlos nunca cesen», dijo Slaughter.

«El malware Infostealer extrae datos pertenecientes a corporaciones e individuos que pueden usarse para chantaje, espionaje o rescate. A pesar de la cantidad de ladrones de información en la naturaleza, ExelaStealer muestra que todavía hay espacio para que surjan nuevos jugadores y ganen tracción».

La revelación se produce cuando Kaspersky reveló detalles de una campaña que se dirige al gobierno, las fuerzas del orden y las organizaciones sin fines de lucro para que suelten varios scripts y ejecutables a la vez para realizar minería de criptomonedas, robar datos usando keyloggers y obtener acceso de puerta trasera a los sistemas.

«El sector B2B sigue siendo atractivo para los ciberdelincuentes, que buscan explotar sus recursos con fines lucrativos», dijo la firma rusa de ciberseguridad, señalando que la mayoría de los ataques estaban dirigidos a organizaciones en Rusia, Arabia Saudita, Vietnam, Brasil, Rumania, Estados Unidos, India, Marruecos y Grecia.

A principios de esta semana, las agencias de inteligencia y ciberseguridad de EE. UU. publicaron un aviso conjunto que describe las técnicas de phishing que los actores maliciosos usan comúnmente para obtener credenciales de inicio de sesión y desplegar malware, destacando sus intentos de hacerse pasar por una fuente confiable para lograr sus objetivos.

Fuente: https://thehackernews.com