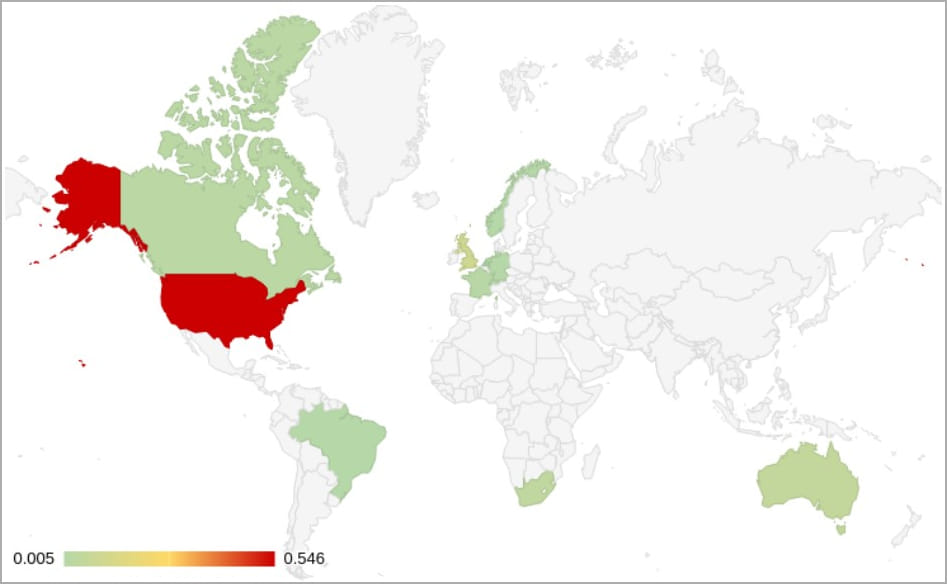

La plataforma de phishing como servicio (PhaaS) llamada ‘Greatness‘ ha visto un aumento en la actividad, ya que se dirige a organizaciones que usan Microsoft 365 en los Estados Unidos, Canadá, el Reino Unido, Australia y Sudáfrica.

La plataforma de productividad basada en la nube Microsoft 365 es utilizada por muchas organizaciones en todo el mundo, lo que la convierte en un objetivo valioso para los ciberdelincuentes que intentan robar datos o credenciales para usarlos en violaciones de red.

En un nuevo informe de Cisco Talos, los investigadores explican cómo se lanzó la plataforma de phishing Greatness a mediados de 2022, con un aumento en la actividad en diciembre de 2022 y luego nuevamente en marzo de 2023.

La mayoría de las víctimas se encuentran en los Estados Unidos, y muchas trabajan en manufactura, atención médica, tecnología, educación, bienes raíces, construcción, finanzas y servicios comerciales.

Ataques de ‘grandeza’

El Greatness Phishing-as-a-Service contiene todo lo que un aspirante a actor de phishing necesita para llevar a cabo una campaña con éxito.

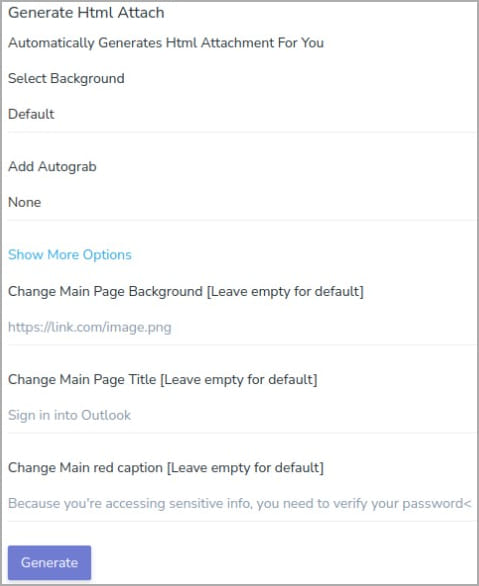

Para lanzar un ataque, el usuario de los servicios accede al panel de administración ‘Grandeza’ utilizando su clave API y proporcionando una lista de direcciones de correo electrónico objetivo.

La plataforma PhaaS asigna la infraestructura necesaria, como el servidor que alojará la página de phishing, así como para generar el archivo adjunto HTML.

Luego, el afiliado elabora el contenido del correo electrónico y proporciona cualquier otro material o cambios en la configuración predeterminada según sea necesario.

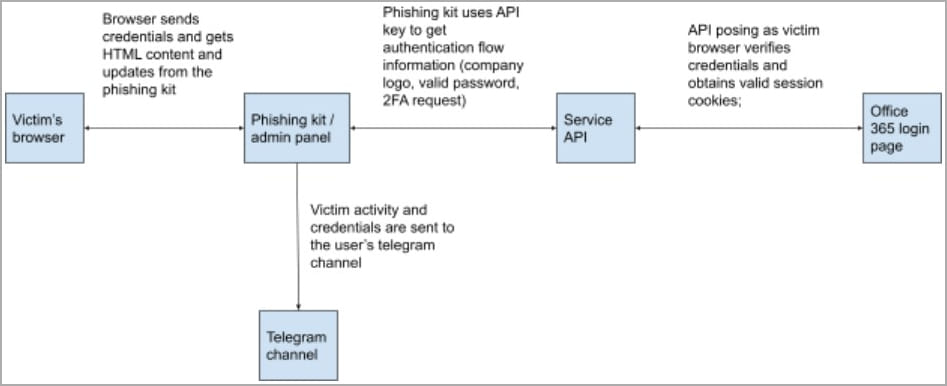

Luego, el servicio envía un correo electrónico a las víctimas, que reciben un correo electrónico de phishing con un archivo adjunto HTML. Cuando se abre este archivo adjunto, se ejecuta un código JavaScript ofuscado en el navegador para conectarse con el servidor ‘Greatness’ para obtener la página de phishing que se mostrará al usuario.

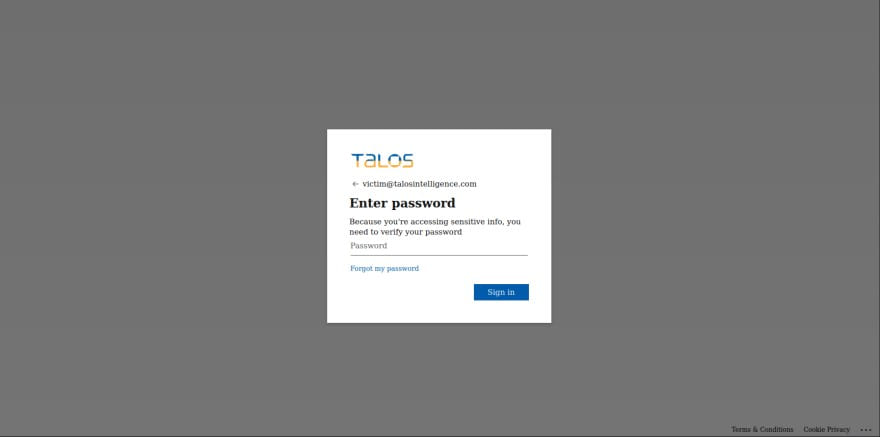

El servicio de suplantación de identidad (phishing) inyectará automáticamente el logotipo y la imagen de fondo de la empresa del objetivo desde la página de inicio de sesión real de Microsoft 365 del empleador.

La víctima solo ingresa su contraseña en la convincente página de phishing, ya que Greatness rellena previamente el correo electrónico correcto para crear un sentido de legitimidad.

En esta etapa, la plataforma de suplantación de identidad (phishing) actúa como un proxy entre el explorador de la víctima y la página de inicio de sesión real de Microsoft 365, controlando el flujo de autenticación para obtener una cookie de sesión válida para la cuenta de destino.

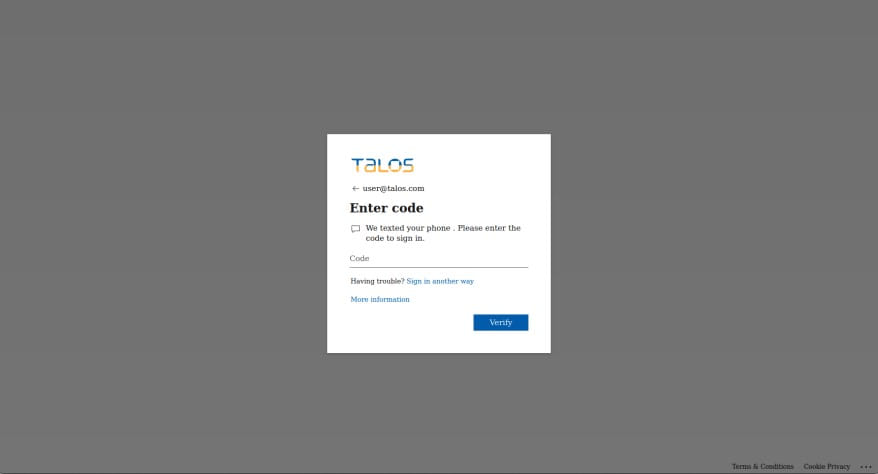

Si la cuenta está protegida por autenticación de dos factores, Greatness le pedirá a la víctima que la proporcione mientras activa una solicitud en el servicio real de Microsoft, por lo que el código de un solo uso se envía al dispositivo del objetivo.

Una vez que se proporciona el código MFA, Greatness se autenticará como la víctima en la plataforma real de Microsoft y enviará la cookie de sesión autenticada al afiliado a través de un canal de Telegram o en el panel web del servicio.

«Las sesiones autenticadas generalmente agotan el tiempo de espera después de un tiempo, que es posiblemente una de las razones por las que se utiliza el bot de telegramas: informa al atacante sobre las cookies válidas lo antes posible para garantizar que puedan llegar rápidamente si el objetivo es interesante», explica Cisco.

A partir de ahí, los atacantes pueden usar esta cookie de sesión para acceder al correo electrónico, los archivos y los datos de una víctima en los servicios de Microsoft 365.

En muchos casos, las credenciales robadas también se utilizan para violar las redes corporativas, lo que lleva a ataques aún más peligrosos, como el despliegue de ransomware.

Fuente: https://www.bleepingcomputer.com