GitHub ahora está bloqueando automáticamente la fuga de información confidencial como claves API y tokens de acceso para todos los repositorios de código público.

El anuncio de hoy se produce después de que la compañía introdujera la protección push en versión beta hace más de un año, en abril de 2022.

Esta característica evita de forma proactiva las fugas mediante la búsqueda de secretos antes de que se acepten las operaciones de ‘git push’, y funciona con 69 tipos de tokens (claves API, claves privadas, claves secretas, tokens de autenticación, tokens de acceso, certificados de administración, credenciales y más) detectables con una baja tasa de detección de «falsos positivos».

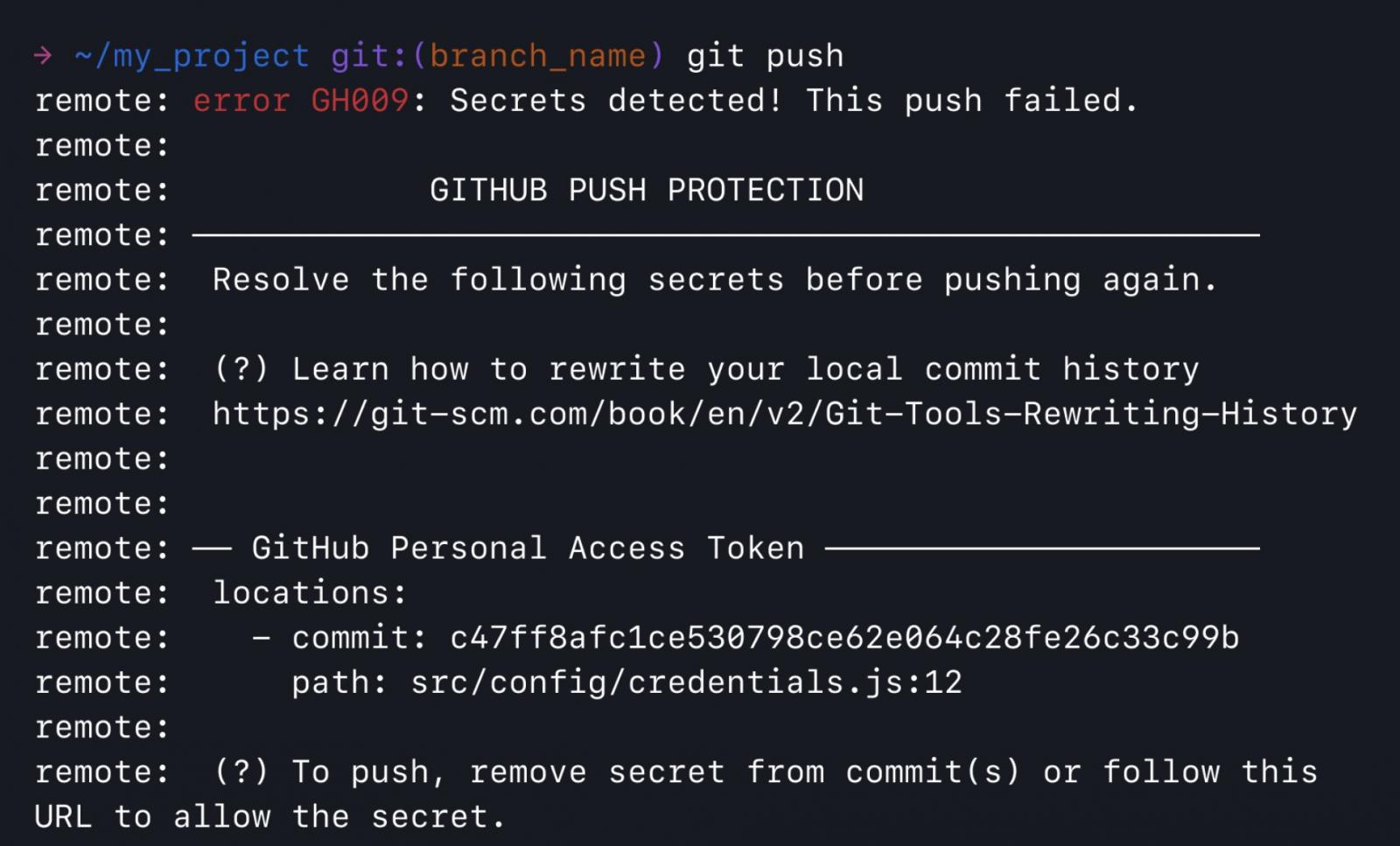

«Si está enviando una confirmación que contiene un secreto, aparecerá un mensaje de protección push con información sobre el tipo de secreto, la ubicación y cómo remediar la exposición», dijo GitHub.

«La protección push solo bloquea secretos con bajas tasas de falsos positivos, por lo que cuando se bloquea una confirmación, sabes que vale la pena investigarla».

Desde su lanzamiento beta, los desarrolladores de software que lo habilitaron evitaron con éxito alrededor de 17,000 exposiciones accidentales de información confidencial, ahorrando más de 95,000 horas que se habrían dedicado a revocar, rotar y remediar secretos comprometidos, según GitHub.

Mientras que antes de hoy, esta función solo podía habilitarse para repositorios privados por organizaciones con una licencia de GitHub Advanced Security, GitHub ahora también la ha hecho disponible para el público en general.

«Hoy en día, la protección push está generalmente disponible para repositorios privados con una licencia de GitHub Advanced Security (GHAS)», dijo la compañía.

«Además, para ayudar a los desarrolladores y mantenedores a través del código abierto a asegurar proactivamente su código, GitHub está haciendo que la protección push sea gratuita para todos los repositorios públicos».

Cómo habilitar la protección push de escaneo secreto

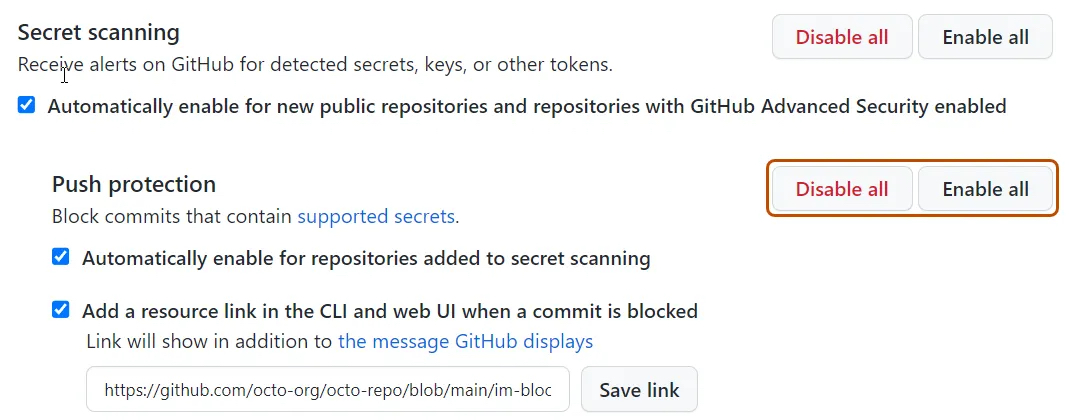

Las organizaciones con GitHub Advanced Security pueden habilitar la función de protección push de escaneo secreto tanto a nivel de repositorio como de organización a través de la API o con solo un clic desde la interfaz de usuario.

El procedimiento detallado para habilitar la protección push para su organización requiere que:

- En GitHub.com, navegue a la página principal de la organización.

- Debajo del nombre de su organización, haga clic en Configuración.

- En la sección «Seguridad» de la barra lateral, haz clic en Seguridad y análisis de código.

- En «Configurar seguridad y análisis de código», busca «Seguridad avanzada de GitHub».

- En «Análisis secreto», haz clic en Habilitar todo junto a «Protección push».

- Opcionalmente, haga clic en «Habilitar automáticamente para repositorios privados agregados al escaneo secreto».

También se puede habilitar para repositorios individuales alternándolo desde el cuadro de diálogo Configuración > Seguridad y análisis de cada repositorio > GitHub Advanced Security.

Más detalles sobre el uso de la protección push desde la línea de comandos o permitir que se envíen algunos secretos están disponibles en el sitio de documentación de GitHub.

Las credenciales y secretos expuestos han llevado a violaciones de alto impacto en los últimos años, como BleepingComputer ha informado anteriormente [1, 2, 3].

Por lo tanto, habilitar la protección push para repositorios privados o de forma gratuita en repositorios públicos para garantizar que las inserciones de código se bloqueen automáticamente si contienen secretos es una forma sencilla de defenderse contra fugas accidentales con impactos potencialmente masivos.

Fuente: https://www.bleepingcomputer.com