Una nueva operación de ransomware llamada ‘0mega‘ se dirige a organizaciones de todo el mundo en ataques de doble extorsión y exige millones de dólares en rescates.

0mega (escrito con cero) es una nueva operación de ransomware lanzada en mayo de 2022 y ha atacado a numerosas víctimas desde entonces.

Lo que sabemos sobre 0mega

Aún no se ha encontrado una muestra de ransomware para la operación 0mega, por lo que no hay mucha información sobre cómo se cifran los archivos.

Sin embargo, sabemos que el ransomware agrega la extensión .0mega a los nombres de los archivos cifrados y crea notas de rescate denominadas DECRYPT-FILES.txt .

Estas notas de rescate se personalizan por víctima, por lo general contienen el nombre de la empresa y describen los diferentes tipos de datos robados en los ataques. Además, algunas notas incluyen amenazas sobre cómo la pandilla 0mega revelará el ataque a socios comerciales y asociaciones comerciales si no se paga un rescate.

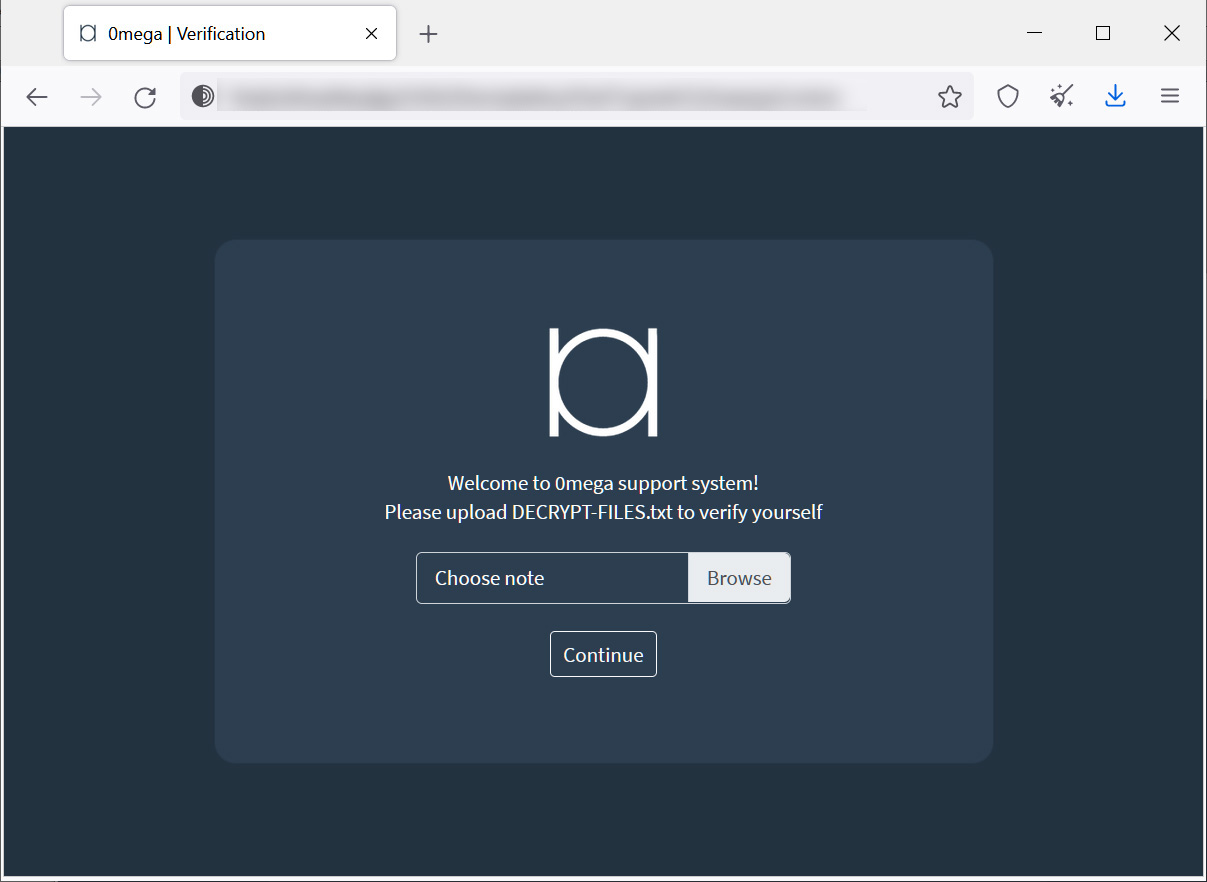

Estas notas de rescate incluyen un enlace a un sitio de negociación de pagos de Tor con un chat de «soporte» que las víctimas pueden usar para contactar a la banda de ransomware.

Para iniciar sesión en este sitio, las víctimas deben cargar sus notas de rescate que incluyen un blob único codificado en Base64 utilizado por el sitio para identificar a la víctima.

Fuente: BleepingComputer

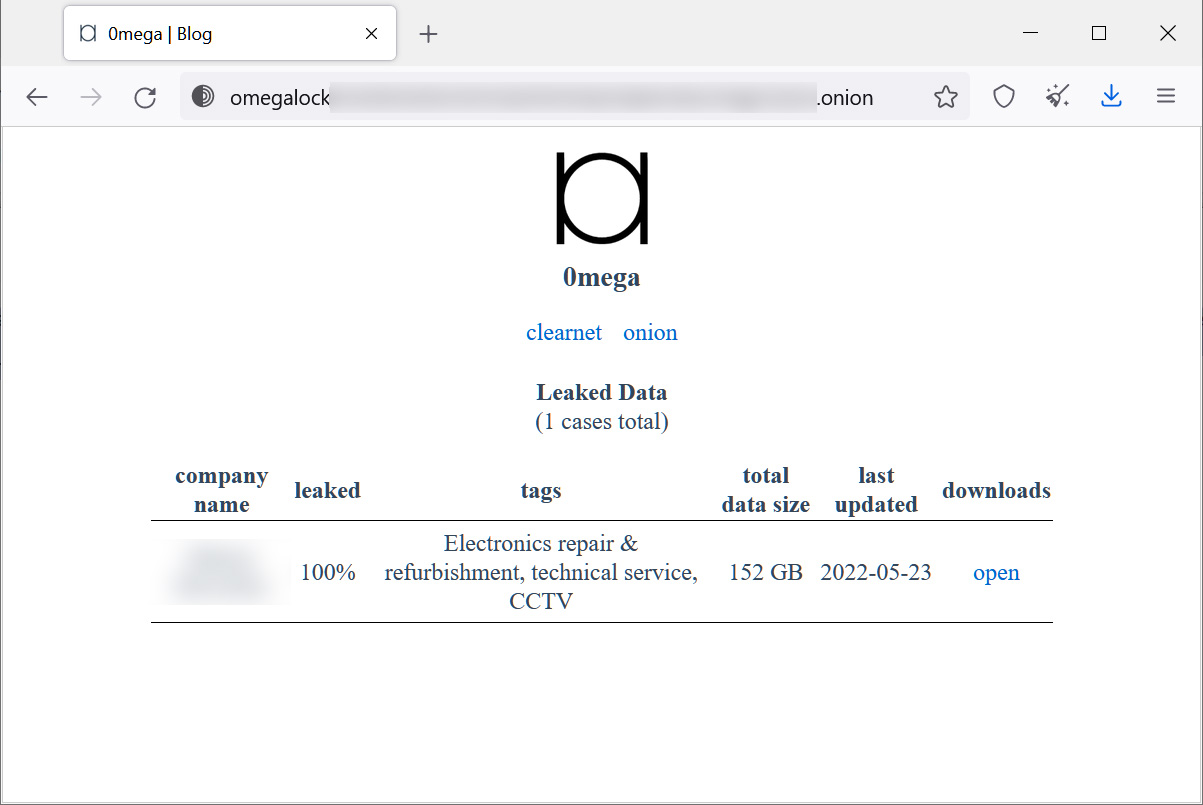

Sitio dedicado de fuga de datos de 0mega

Como casi todas las operaciones de ransomware dirigidas a empresas, 0mega ejecuta un sitio de fuga de datos dedicado que los actores de amenazas usan para publicar datos robados si no se paga un rescate.

El sitio de fugas de 0mega alberga actualmente 152 GB de datos robados a una empresa de reparación de productos electrónicos en un ataque de mayo.

Sitio: BleepingComputer

Sin embargo, la semana pasada hubo una víctima adicional que desde entonces ha sido eliminada, lo que indica que la empresa pudo haber pagado un rescate.

Como se trata de una operación relativamente nueva, es probable que veamos más ataques en el futuro, y es algo que debemos vigilar.

Fuente: https://www.bleepingcomputer.com