Se descubrió un nuevo marco de malware conocido como NetDooka que se distribuye a través del servicio de distribución de malware de pago por instalación (PPI) PrivateLoader, lo que permite a los actores de amenazas acceso total a un dispositivo infectado.

Este marco de malware previamente no documentado presenta un cargador, un cuentagotas, un controlador de protección y un poderoso componente RAT que se basa en un protocolo de comunicación de red personalizado.

Las primeras muestras de NetDooka fueron descubiertas por investigadores de TrendMicro , quienes advierten que si bien la herramienta aún se encuentra en una fase temprana de desarrollo, ya es muy capaz.

El hecho de que se distribuya a través del servicio de distribución de malware PrivateLoader refleja esta potencia, ya que sus autores consideraron que el malware estaba listo para implementarse a gran escala.

Implementación de PrivateLoader

El servicio PrivateLoader PPI se detectó por primera vez hace un año y Intel471 lo analizó en febrero de 2022. En resumen, es una plataforma de distribución de malware que se basa en el envenenamiento de SEO y archivos enlazados cargados en sitios de torrents.

Se ha observado que distribuye una amplia variedad de malware, incluidos Raccoon Stealer, Redline, Smokeloader, Vidar, Mars Stealer, Trickbot, Danabot, Remcos y otras variedades de malware.

Los analistas de TrendMicro detectaron que NetDooka asumió el control de la cadena de infección después de haber sido colocado en la máquina de la víctima en operaciones recientes.

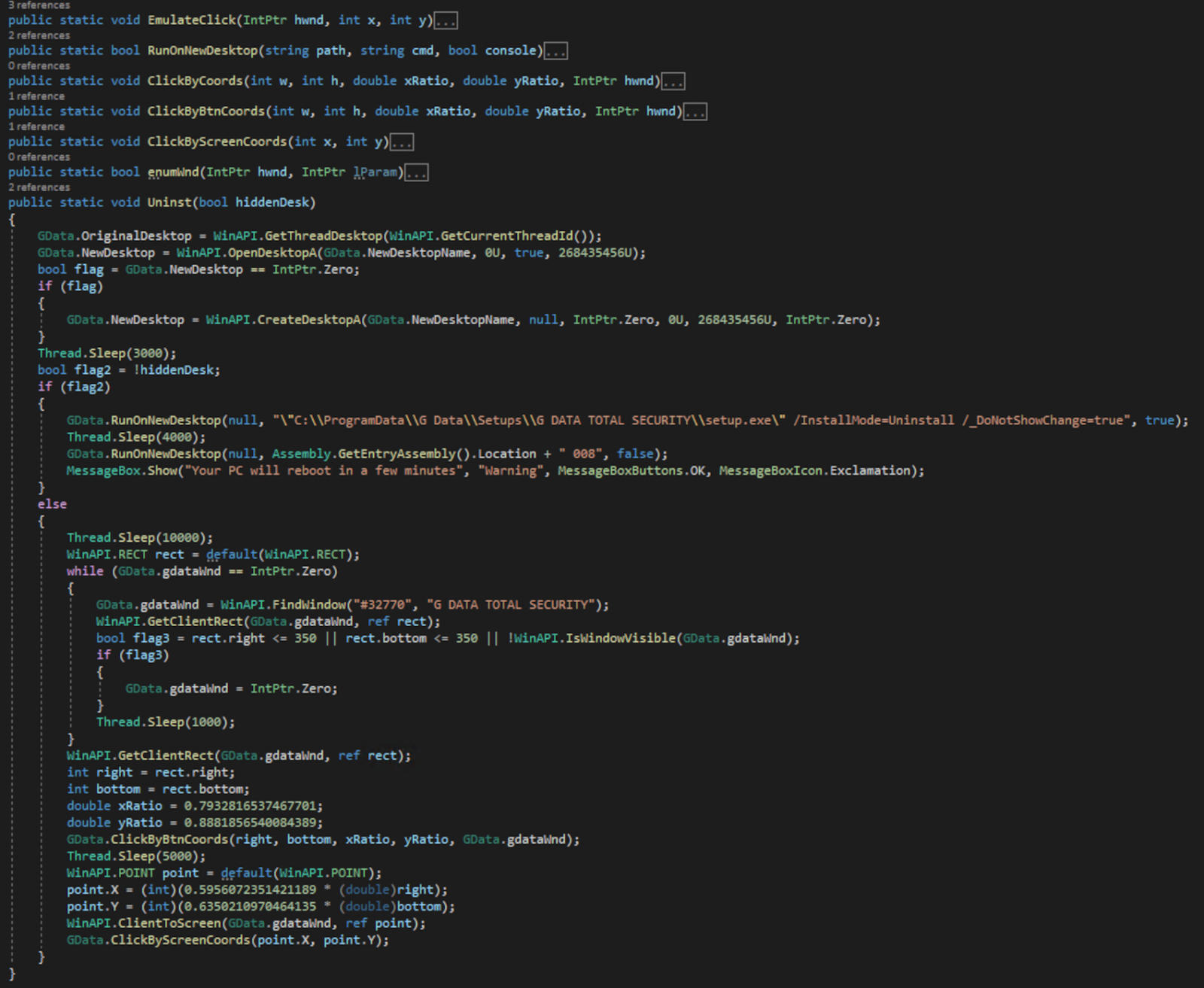

Primero, se descifra y ejecuta un cargador, verificando el Registro de Windows para ver si existen herramientas antivirus que se eliminarán o deshabilitarán.

A continuación, se instala un conjunto malicioso de controladores para actuar como protección en modo kernel para el componente RAT, evitando la eliminación de la carga útil o la terminación de sus procesos.

Finalmente, el marco establece un enlace de comunicaciones con C2 para obtener la carga útil final, NetDooka RAT. Trend Micro señala que, en algunos casos, PrivateLoader elimina la RAT directamente.

.jpg)

Rata NetDooka

Antes de ingresar al modo de operación normal, NetDooka RAT verifica si se está ejecutando en un entorno de análisis y si ya existe una copia de sí mismo en el sistema.

La RAT recibe comandos a través de TCP y admite una variedad de funciones, como realizar acciones de archivos, registrar pulsaciones de teclas, ejecutar comandos de shell, usar los recursos del host para ataques DDoS o realizar operaciones de escritorio remoto.

La lista completa de funciones admitidas se proporciona a continuación:

- Exfiltrar información del sistema

- Enviar ID de sesión

- Enviar mensaje

- caparazón inverso

- ataque DDoS

- Enviar archivo

- Descargar archivo

- Copiar datos del navegador

- Copiar datos del navegador

- Iniciar HVNC

- Enviar registro

- Captura de micrófono

- Inicie la informática de red virtual (VNC)

- Capturar cámara web

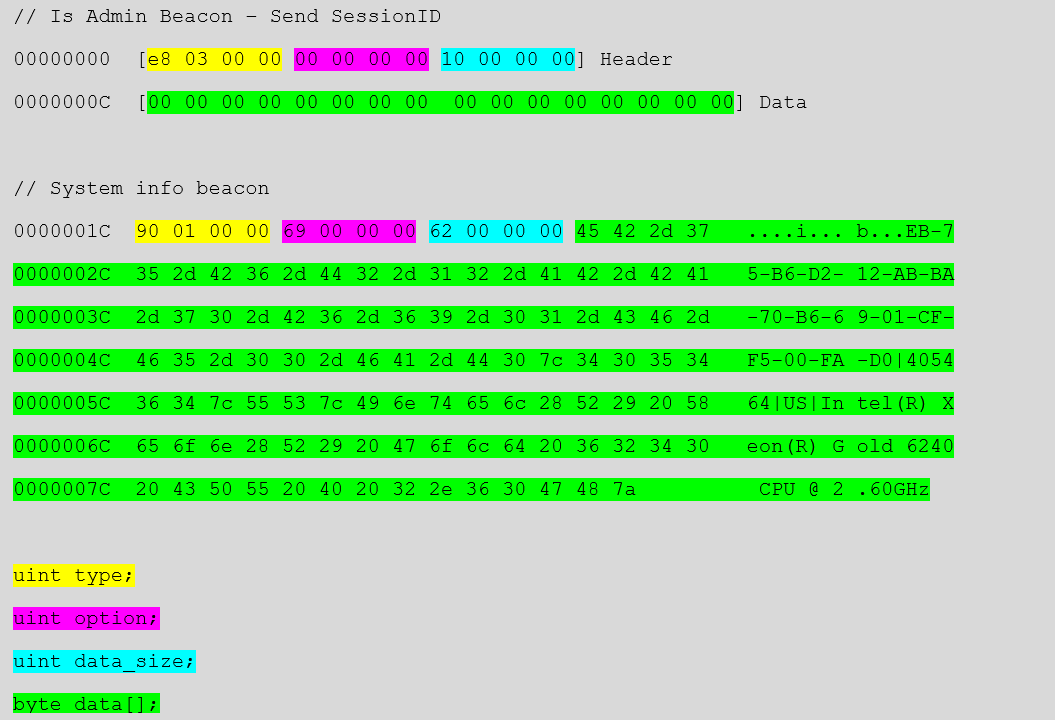

La comunicación entre C2 y NetDooka RAT se basa en un protocolo personalizado, con los paquetes intercambiados que se asemejan al siguiente formato:

Debido a que NetDooka se encuentra en una fase temprana de desarrollo, cualquiera de los anteriores puede cambiar pronto y ya hay variantes circulando que cuentan con diferentes conjuntos de funciones.

En este momento, es una herramienta que los actores de amenazas podrían usar para establecer una persistencia a corto plazo y realizar operaciones de espionaje y robo de información.

Sin embargo, dado que incorpora un cargador como parte del marco de malware, podría obtener otras cepas de malware además de su propio componente RAT.

Fuente: https://www.bleepingcomputer.com