EnemyBot, una red de bots basada en el código de varias piezas de malware, está ampliando su alcance al agregar rápidamente exploits para vulnerabilidades críticas recientemente reveladas en servidores web, sistemas de administración de contenido, IoT y dispositivos Android.

La botnet fue descubierta por primera vez en marzo por investigadores de Securonix y en abril, cuando surgieron análisis de muestras más nuevas de Fortinet, EnemyBot ya había integrado fallas para más de una docena de arquitecturas de procesador.

Su objetivo principal es lanzar ataques de denegación de servicio distribuido (DDoS) y el malware también tiene módulos para buscar nuevos dispositivos de destino e infectarlos.

Adiciones de nuevas variantes

Un nuevo informe de AT&T Alien Labs señala que las últimas variantes de EnemyBot incorporan exploits para 24 vulnerabilidades. La mayoría de ellos son críticos, pero hay varios que ni siquiera tienen un número CVE, lo que dificulta que los defensores implementen protecciones.

En abril, la mayoría de las fallas estaban relacionadas con enrutadores y dispositivos IoT, siendo CVE-2022-27226 (iRZ) y CVE-2022-25075 (TOTOLINK) entre las más recientes y Log4Shell la más notable.

Sin embargo, una nueva variante analizada por AT&T Alien Labs incluía exploits para los siguientes problemas de seguridad:

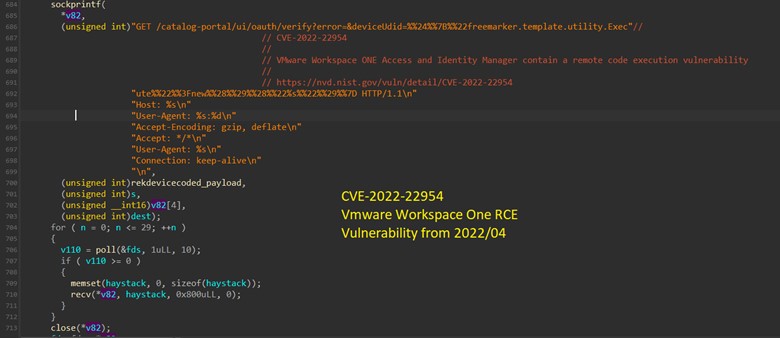

- CVE-2022-22954 : falla de ejecución remota de código crítica (CVSS: 9.8) que afecta a VMware Workspace ONE Access y VMware Identity Manager. El exploit PoC (prueba de concepto) estuvo disponible en abril de 2022 .

- CVE-2022-22947 : falla de ejecución remota de código en Spring, corregida como día cero en marzo de 2022 y dirigida masivamente durante abril de 2022 .

- CVE-2022-1388 : falla crítica de ejecución remota de código (CVSS: 9.8) que afecta a F5 BIG-IP y amenaza a los puntos finales vulnerables con la toma de control del dispositivo. Los primeros PoC aparecieron en la naturaleza en mayo de 2022 y la explotación activa comenzó casi de inmediato .

Mirando la lista de comandos admitidos por las versiones más nuevas del malware, se destaca RSHELL, que se usa para crear un shell inverso en el sistema infectado. Esto permite que el actor de amenazas eluda las restricciones del firewall y obtenga acceso a la máquina comprometida.

Todos los comandos vistos en la versión anterior todavía están presentes, ofreciendo una rica lista de opciones relacionadas con los ataques DDoS.

panorama

Keksec, el grupo detrás de EnemyBot, está desarrollando activamente el malware y tiene otros proyectos maliciosos en su haber: Tsunami, Gafgyt, DarkHTTP, DarkIRC y Necro.

Este parece ser un autor de malware experimentado que muestra un cuidado especial por el proyecto más nuevo, agregando nuevas vulnerabilidades en cuanto surgen, a menudo antes de que los administradores del sistema tengan la oportunidad de aplicar correcciones.

Para empeorar las cosas, AT&T informa que alguien, probablemente afiliado estrechamente a Keksec, ha publicado el código fuente de EnemyBot, poniéndolo a disposición de cualquier adversario.

Las recomendaciones para protegerse contra este tipo de amenazas incluyen aplicar parches a los productos de software tan pronto como las actualizaciones estén disponibles y monitorear el tráfico de la red, incluidas las conexiones salientes.

En este momento, el objetivo principal de EnemyBot son los ataques DDoS, pero también se deben considerar otras posibilidades (por ejemplo, criptominería, acceso), especialmente porque el malware ahora se dirige a dispositivos más potentes.