Hay un truco que permite a los atacantes secuestrar la cuenta de WhatsApp de la víctima y obtener acceso a los mensajes personales y la lista de contactos.

El método se basa en el servicio automatizado de los operadores móviles para desviar las llamadas a un número de teléfono diferente y en la opción de WhatsApp para enviar un código de verificación de contraseña de un solo uso (OTP) a través de una llamada de voz.

El truco del código MMI

Rahul Sasi, el fundador y CEO de la empresa de protección de riesgos digitales CloudSEK, publicó algunos detalles sobre el método diciendo que se usa para hackear la cuenta de WhatsApp.

BleepingComputer probó y descubrió que el método funciona, aunque con algunas advertencias que un atacante suficientemente hábil podría superar.

El atacante tarda solo unos minutos en apoderarse de la cuenta de WhatsApp de una víctima, pero necesita saber el número de teléfono del objetivo y estar preparado para hacer algo de ingeniería social.

Sasi dice que un atacante primero debe convencer a la víctima de que haga una llamada a un número que comience con un código de interfaz hombre-máquina (MMI) que el operador de telefonía móvil configuró para habilitar el desvío de llamadas.

Dependiendo del operador, un código MMI diferente puede desviar todas las llamadas a un terminal a un número diferente o solo cuando la línea está ocupada o no hay recepción.

Estos códigos comienzan con una estrella (*) o un símbolo de almohadilla (#). Se encuentran fácilmente y, según la investigación que hicimos, todos los principales operadores de redes móviles los admiten.

“Primero, recibes una llamada del atacante que te convencerá de hacer una llamada al siguiente número **67* o *405*. En unos minutos, su WhatsApp se desconectaría y los atacantes obtendrían el control total de su cuenta” – Rahul Sasi

El investigador explica que el número de 10 dígitos pertenece al atacante y el código MMI delante de él le dice al operador de telefonía móvil que reenvíe todas las llamadas al número de teléfono especificado después cuando la línea de la víctima está ocupada.

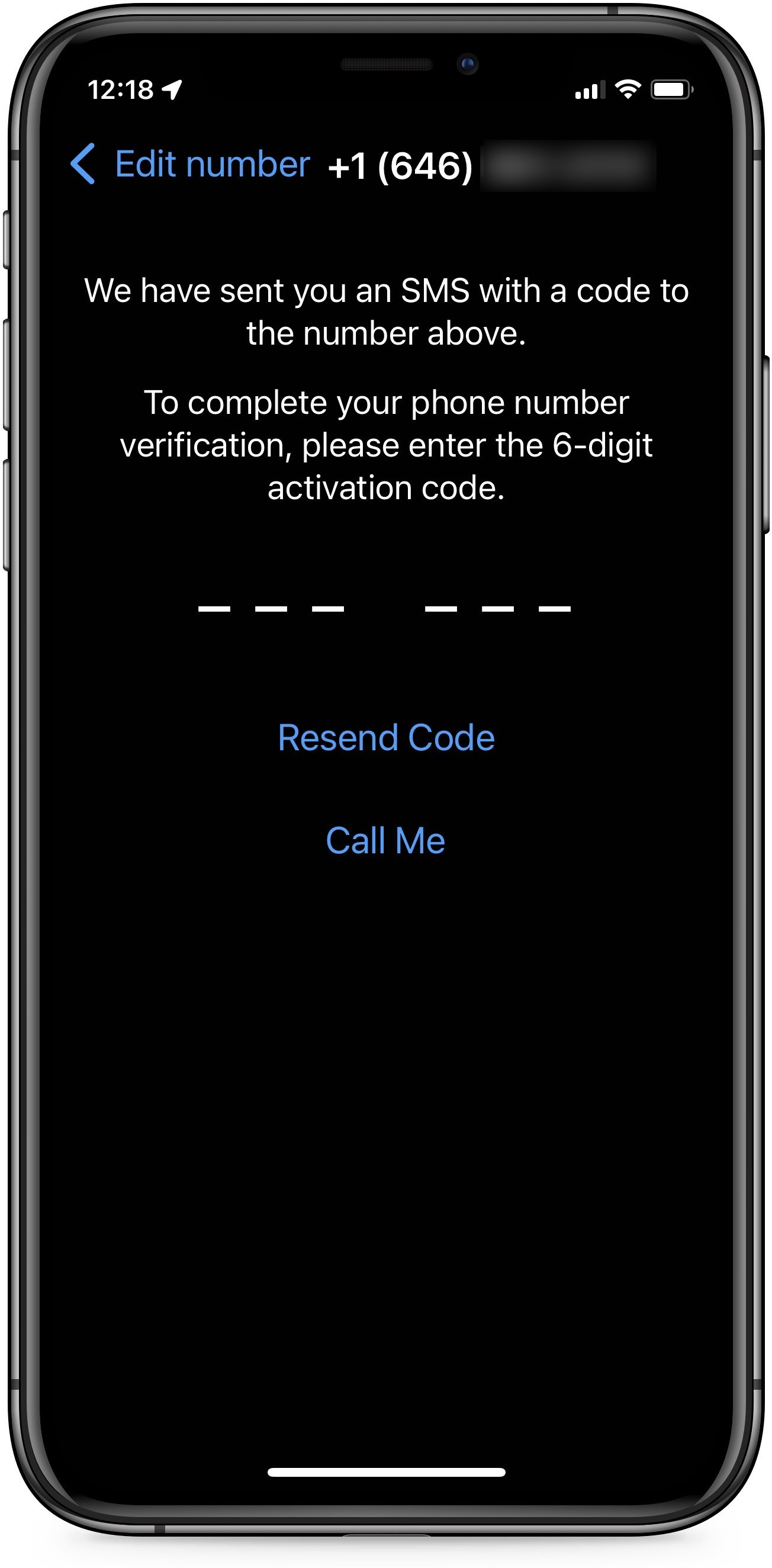

Una vez que engañó a la víctima para que desviara las llamadas a su número, el atacante inicia el proceso de registro de WhatsApp en su dispositivo, eligiendo la opción de recibir la OTP a través de una llamada de voz.

Después de obtener el código OTP, el atacante puede registrar la cuenta de WhatsApp de la víctima en su dispositivo y habilitar la autenticación de dos factores (2FA), lo que evita que los propietarios legítimos recuperen el acceso.

Algunas advertencias

Aunque el método parece simple, hacer que funcione requiere un poco más de esfuerzo, como descubrió BleepingComputer durante las pruebas.

En primer lugar, el atacante debe asegurarse de que utiliza un código MMI que reenvía todas las llamadas, independientemente del estado del dispositivo de la víctima (incondicionalmente). Por ejemplo, si el MMI solo reenvía llamadas cuando una línea está ocupada, la llamada en espera puede hacer que falle el secuestro.

Durante la prueba, BleepingComputer notó que el dispositivo de destino también recibió mensajes de texto que informaban que WhatsApp se estaba registrando en otro dispositivo.

Los usuarios pueden pasar por alto esta advertencia si el atacante también recurre a la ingeniería social e involucra al objetivo en una llamada telefónica el tiempo suficiente para recibir el código OTP de WhatsApp por voz.

Si el desvío de llamadas ya se activó en el dispositivo de la víctima, el atacante debe usar un número de teléfono diferente al que usó para la redirección, un pequeño inconveniente que podría requerir más ingeniería social.

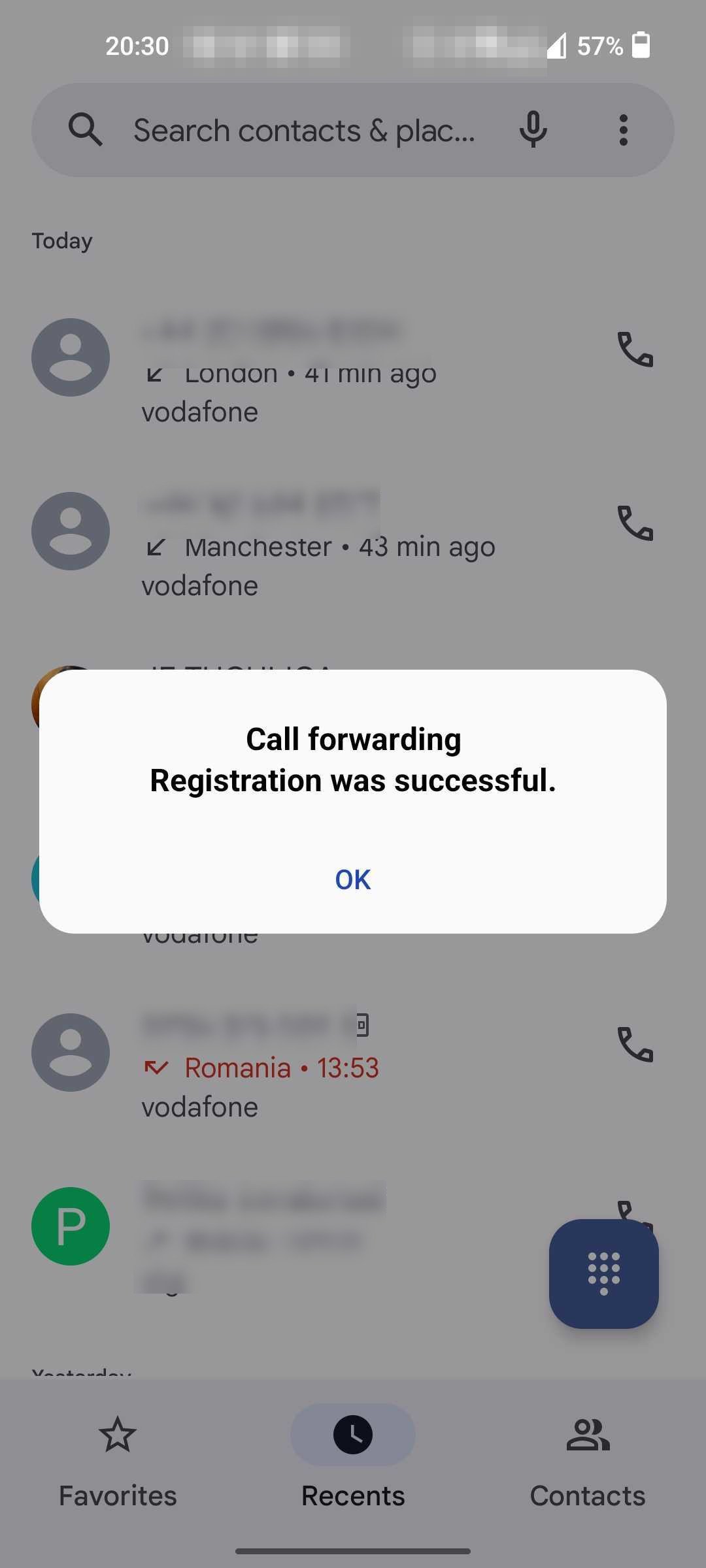

La pista más clara de actividad sospechosa para el usuario objetivo ocurre después de que los operadores móviles activan el desvío de llamadas para su dispositivo, ya que la activación viene con una advertencia superpuesta en la pantalla que no desaparece hasta que el usuario la confirma.

Incluso con esta advertencia altamente visible, los actores de amenazas aún tienen buenas posibilidades de éxito porque la mayoría de los usuarios no están familiarizados con los códigos MMI o la configuración del teléfono móvil que desactiva el desvío de llamadas.

A pesar de estos obstáculos, los actores maliciosos con buenas habilidades de ingeniería social pueden idear un escenario que les permita mantener a la víctima ocupada en el teléfono hasta que obtengan el código OTP para registrar la cuenta de WhatsApp de la víctima en su dispositivo.

BleepingComputer probó este método utilizando los servicios móviles de Verizon y Vodafone y concluyó que un atacante con un escenario plausible probablemente secuestraría las cuentas de WhatsApp.

La publicación de Sasi se refiere a los operadores de telefonía móvil Airtel y Jio, cada uno con más de 400 millones de clientes a diciembre de 2020, según datos públicos.

Protegerse contra este tipo de ataques es tan fácil como activar la protección de autenticación de dos factores en WhatsApp. Esta función evita que los actores malintencionados obtengan el control de la cuenta al solicitar un PIN cada vez que registra un teléfono con la aplicación de mensajería.

Fuente: https://www.bleepingcomputer.com