Una variante previamente indocumentada y en su mayoría no detectada de una puerta trasera de Linux llamada BPFDoor ha sido vista en la naturaleza, dijo la firma de ciberseguridad Deep Instinct en un informe técnico publicado esta semana.

«BPFDoor conserva su reputación como un malware extremadamente sigiloso y difícil de detectar con esta última iteración», dijeron los investigadores de seguridad Shaul Vilkomir-Preisman y Eliran Nissan.

BPFDoor (también conocido como JustForFun), documentado por primera vez por PwC y Elastic Security Labs en mayo de 2022, es una puerta trasera pasiva de Linux asociada con un actor de amenazas chino llamado Red Menshen (también conocido como DecisiveArchitect o Red Dev 18), que se sabe que señala a los proveedores de telecomunicaciones en Medio Oriente y Asia desde al menos 2021.

El malware está específicamente orientado a establecer un acceso remoto persistente a entornos objetivo comprometidos durante largos períodos de tiempo, con evidencia que apunta a que el equipo de piratería que opera la puerta trasera sin ser detectado durante años.

BPFDoor recibe su nombre del uso de Berkeley Packet Filters (BPF), una tecnología que permite analizar y filtrar el tráfico de red en sistemas Linux, para comunicaciones de red y procesar comandos entrantes.

Al hacerlo, los actores de amenazas pueden penetrar en el sistema de una víctima y ejecutar código arbitrario sin ser detectados por los firewalls, mientras que simultáneamente filtran datos innecesarios.

Los hallazgos de Deep Instinct provienen de un artefacto BPFDoor que se cargó en VirusTotal el 8 de febrero de 2023. Al momento de escribir, solo tres proveedores de seguridad han marcado el binario ELF como malicioso.

Una de las características clave que hacen que la nueva versión de BPFDoor sea aún más evasiva es su eliminación de muchos indicadores codificados y, en su lugar, incorpora una biblioteca estática para el cifrado (libtomcrypt) y una cáscara inversa para la comunicación de comando y control (C2).

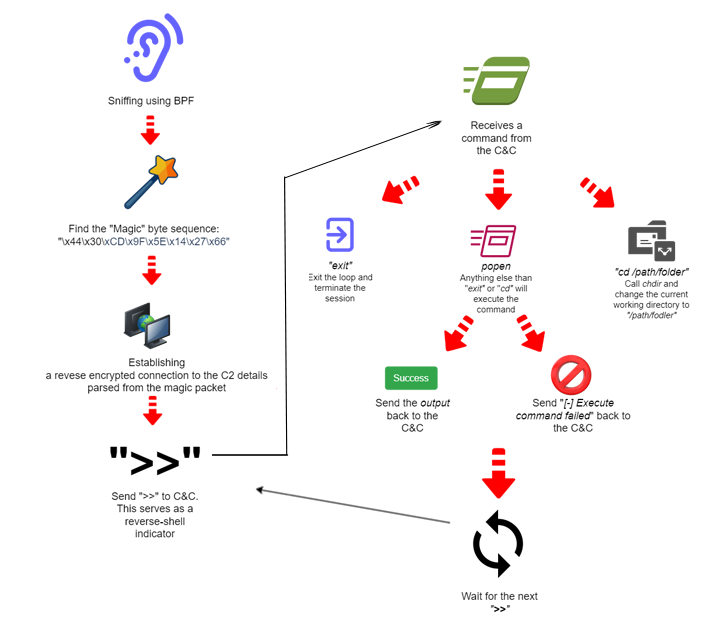

Al iniciarse, BPFDoor está configurado para ignorar varias señales del sistema operativo para evitar que se termine. Luego asigna un búfer de memoria y crea un zócalo especial de detección de paquetes que monitorea el tráfico entrante con una secuencia específica de Magic Byte conectando un filtro BPF al zócalo sin procesar.

«Cuando BPFdoor encuentra un paquete que contiene sus Magic Bytes en el tráfico filtrado, lo tratará como un mensaje de su operador y analizará dos campos y volverá a bifurcarse», explicaron los investigadores.

«El proceso padre continuará y monitoreará el tráfico filtrado que viene a través del socket, mientras que el niño tratará los campos previamente analizados como una combinación de puerto IP de comando y control e intentará contactarlo».

En la etapa final, BPFDoor configura una sesión de shell inversa cifrada con el servidor C2 y espera más instrucciones para ser ejecutada en la máquina comprometida.

El hecho de que BPFDoor haya permanecido oculto durante mucho tiempo habla de su sofisticación, con actores de amenazas que desarrollan cada vez más malware dirigido a sistemas Linux debido a su prevalencia en entornos empresariales y en la nube.

El desarrollo se produce cuando Google anunció un nuevo marco de fuzzing extendido Berkeley Packet Filter (eBPF) llamado Buzzer para ayudar a fortalecer el kernel de Linux y garantizar que los programas de espacio aislado que se ejecutan en un contexto privilegiado sean válidos y seguros.

El gigante tecnológico dijo además que el método de prueba condujo al descubrimiento de una falla de seguridad (CVE-2023-2163) que podría explotarse para lograr una lectura y escritura arbitrarias de la memoria del kernel.

Fuente: https://thehackernews.com