Los investigadores de ciberseguridad han descubierto una campaña de phishing en curso que hace uso de una cadena de ataque única para entregar el malware XWorm en sistemas específicos.

Securonix, que está rastreando el grupo de actividad bajo el nombre MEME # 4CHAN, dijo que algunos de los ataques se han dirigido principalmente a empresas manufactureras y clínicas de atención médica ubicadas en Alemania.

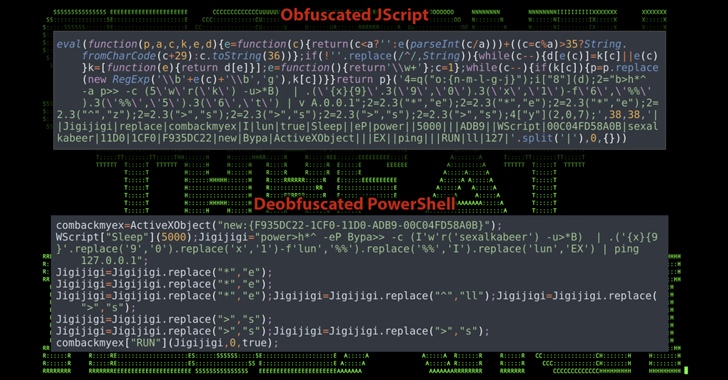

«La campaña de ataque ha estado aprovechando un código de PowerShell bastante inusual lleno de memes, seguido de una carga útil XWorm muy ofuscada para infectar a sus víctimas», dijeron los investigadores de seguridad Den Iuzvyk, Tim Peck y Oleg Kolesnikov en un nuevo análisis compartido con The Hacker News.

El informe se basa en hallazgos recientes de Elastic Security Labs, que revelaron los señuelos temáticos de reserva del actor de amenazas para engañar a las víctimas para que abran documentos maliciosos capaces de entregar cargas útiles XWorm y Agent Tesla.

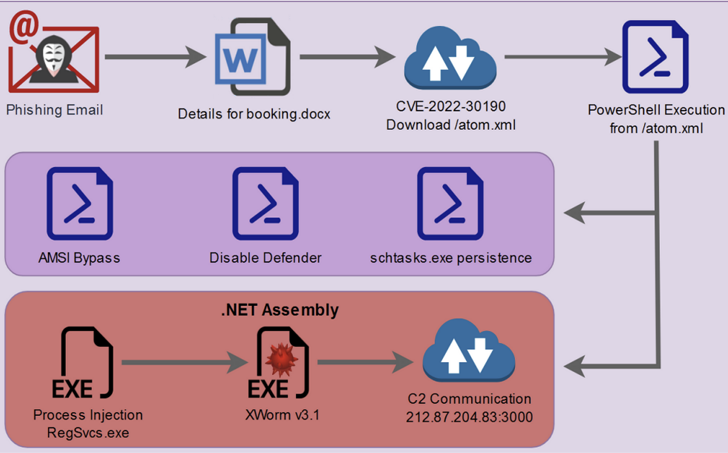

Los ataques comienzan con ataques de phishing para distribuir documentos señuelo de Microsoft Word que, en lugar de usar macros, arman la vulnerabilidad Follina (CVE-2022-30190, puntuación CVSS: 7.8) para eliminar un script de PowerShell ofuscado.

A partir de ahí, los actores de amenazas abusan del script de PowerShell para omitir la interfaz de detección antimalware (AMSI), deshabilitar Microsoft Defender, establecer la persistencia y, en última instancia, iniciar el binario .NET que contiene XWorm.

Curiosamente, una de las variables en el script de PowerShell se llama «$CHOTAbheem», que probablemente sea una referencia a Chhota Bheem, una serie de televisión de comedia animada y aventuras india.

«Basado en una verificación rápida, parece que el individuo o grupo responsable del ataque podría tener antecedentes de Medio Oriente / India, aunque la atribución final aún no se ha confirmado», dijeron los investigadores a The Hacker News, señalando que tales palabras clave también podrían usarse como tapadera.

XWorm es un malware básico que se anuncia para la venta en foros clandestinos y viene con una amplia gama de características que le permiten desviar información confidencial de hosts infectados.

El malware también es una navaja suiza, ya que puede realizar operaciones de clipper, DDoS y ransomware, propagarse a través de USB y soltar malware adicional.

Los orígenes exactos del actor de amenazas actualmente no están claros, aunque Securonix dijo que la metodología de ataque comparte artefactos similares a los de TA558, que se ha observado golpeando a la industria hotelera en el pasado.

«Aunque los correos electrónicos de phishing rara vez usan documentos de Microsoft Office desde que Microsoft tomó la decisión de deshabilitar las macros de forma predeterminada, hoy estamos viendo pruebas de que todavía es importante estar atento a los archivos de documentos maliciosos, especialmente en este caso donde no hubo ejecución de VBscript desde macros«, dijeron los investigadores.

Fuente: https://thehackernews.com