Casi 52.000 instancias de Tinyproxy expuestas a Internet son vulnerables a CVE-2023-49606, una falla crítica de ejecución remota de código (RCE) recientemente revelada.

Tinyproxy es un servidor proxy HTTP y HTTPS de código abierto diseñado para ser rápido, pequeño y ligero. Está diseñado específicamente para sistemas operativos similares a UNIX y es comúnmente utilizado por pequeñas empresas, proveedores de WiFi público y usuarios domésticos.

A principios de mes, Cisco Talos reveló CVE-2023-49606, una falla crítica (CVSS v3: 9.8) de uso después de la liberación que los investigadores descubrieron en diciembre de 2023, que afecta a las versiones 1.11.1 (última) y 1.10.0, después de afirmar que no recibió una respuesta de los desarrolladores.

El informe de Cisco compartió información detallada sobre la vulnerabilidad, incluidos los exploits de prueba de concepto que bloquearon el servidor y podrían conducir a la ejecución remota de código.

Los investigadores de Talos explicaron en el informe que la falla ocurre en la función ‘remove_connection_headers()’, donde los encabezados HTTP específicos (Conexión y Conexión Proxy) no se administran correctamente, lo que lleva a que se libere memoria y luego se acceda incorrectamente nuevamente.

Esto se puede explotar fácilmente con una simple solicitud HTTP mal formada (por ejemplo, Conexión: Conexión) sin necesidad de autenticación.

Cisco advirtió en ese momento que, a pesar de sus esfuerzos por alertar a los desarrolladores de Tinyproxy de la falla crítica, no recibió respuesta y no había ningún parche disponible para que los usuarios lo descargaran.

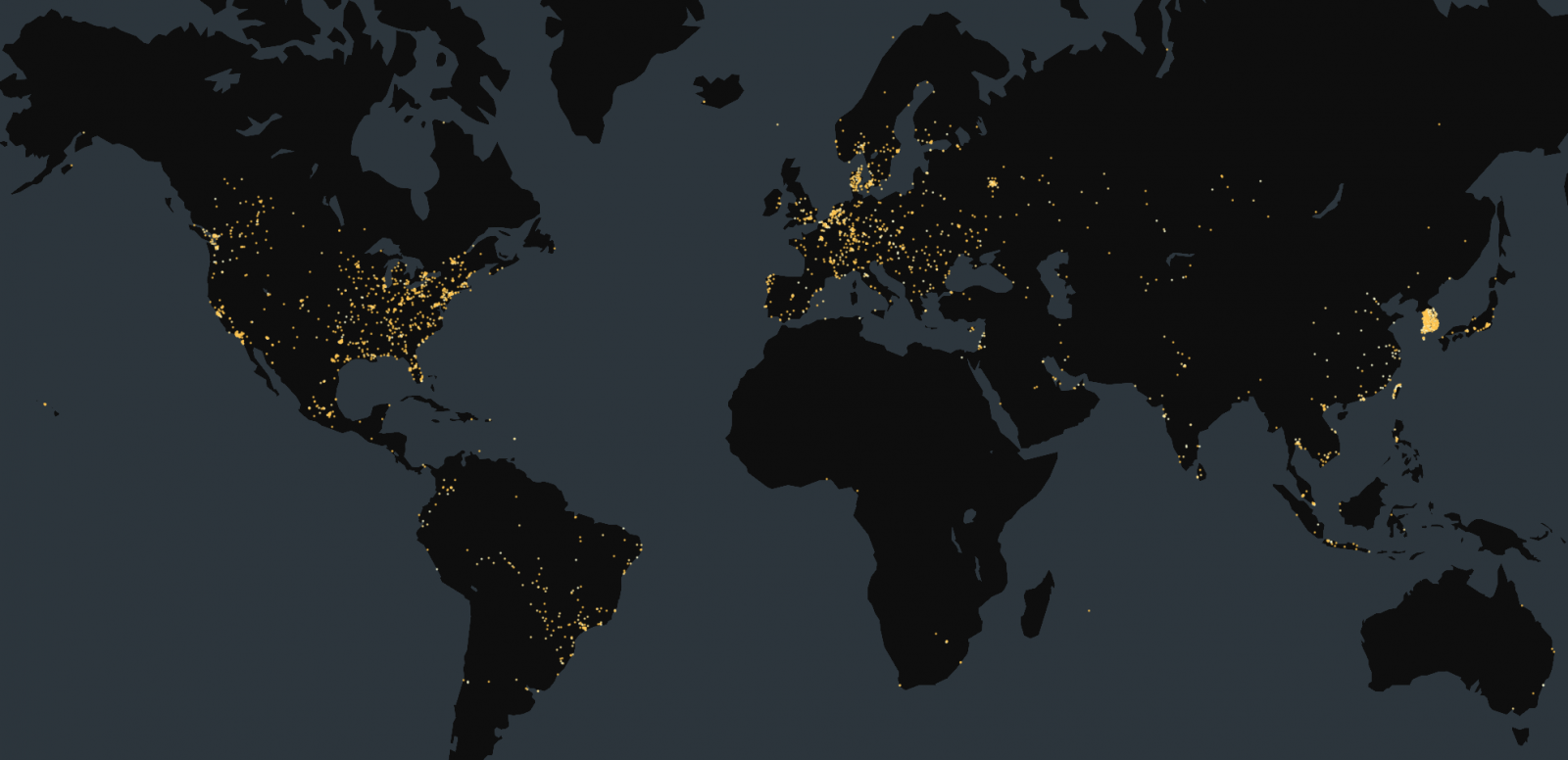

El sábado, Censys informó haber visto en línea 90,000 servicios Tinyproxy expuestos a Internet, de los cuales alrededor del 57% eran vulnerables a CVE-2023-49606.

En concreto, Censys encontró 18.372 instancias que ejecutaban la versión vulnerable 1.11.1 y otras 1.390 que funcionaban en la 1.10.0.

La mayoría de estos casos se encuentran en Estados Unidos (11.946), seguido de Corea del Sur (3.732), China (675), Francia (300) y Alemania (150).

vulnerables Fuente: Censys

Defecto corregido

El domingo, cinco días después de que Cisco revelara el error, los mantenedores de Tinyproxy lanzaron una solución para CVE-2023-49606, que ajusta la administración de memoria según sea necesario para evitar la explotación.

Sin embargo, el mantenedor de Tinyproxy cuestionó que Cisco divulgara correctamente el error, afirmando que nunca recibieron el informe a través de los canales de divulgación solicitados por el proyecto.

«Un investigador de seguridad de la inteligencia TALOS encontró una vulnerabilidad de uso posterior a la liberación en tinyproxy en diciembre de 2023, afirmando haberse puesto en contacto con upstream y haber esperado 6 meses para su publicación», señalaron los desarrolladores en GitHub

«Lo que sea que hizo para contactar con el stream, no fue efectivo y no fue lo que se describió en la página de inicio de tinyproxy ni en README.md».

«Ciertamente no se esforzó por encontrar un contacto receptivo, y probablemente sacó una dirección de correo electrónico aleatoria del registro de git y envió un correo allí. La vulnerabilidad se hizo pública el 1 de mayo de 2024, y pasaron 5 días completos hasta que un mantenedor de paquetes de distribución me notificó en IRC.»

La confirmación (12a8484) que contiene la corrección de seguridad se encuentra en la próxima versión 1.11.2, pero las personas que lo necesiten urgentemente pueden extraer el cambio de la rama maestra o aplicar manualmente la corrección resaltada.

«Este es un error bastante desagradable y podría conducir a RCE, aunque aún no he visto un exploit que funcione», continuaron los mantenedores de Tinyproxy.

«Lo que ciertamente permite es un ataque de DOS en el servidor si tinyproxy está usando musl libc 1.2+, cuyo asignador de memoria reforzado detecta automáticamente UAF, o construido con un desinfectante de direcciones».

Los desarrolladores también señalaron que el código actualizado solo se activa después de pasar las comprobaciones de autenticación y lista de acceso, lo que significa que la vulnerabilidad podría no afectar a todas las configuraciones, especialmente a las que se encuentran en entornos controlados como las redes corporativas o las que utilizan la autenticación básica con contraseñas seguras.

Fuente: https://www.bleepingcomputer.com