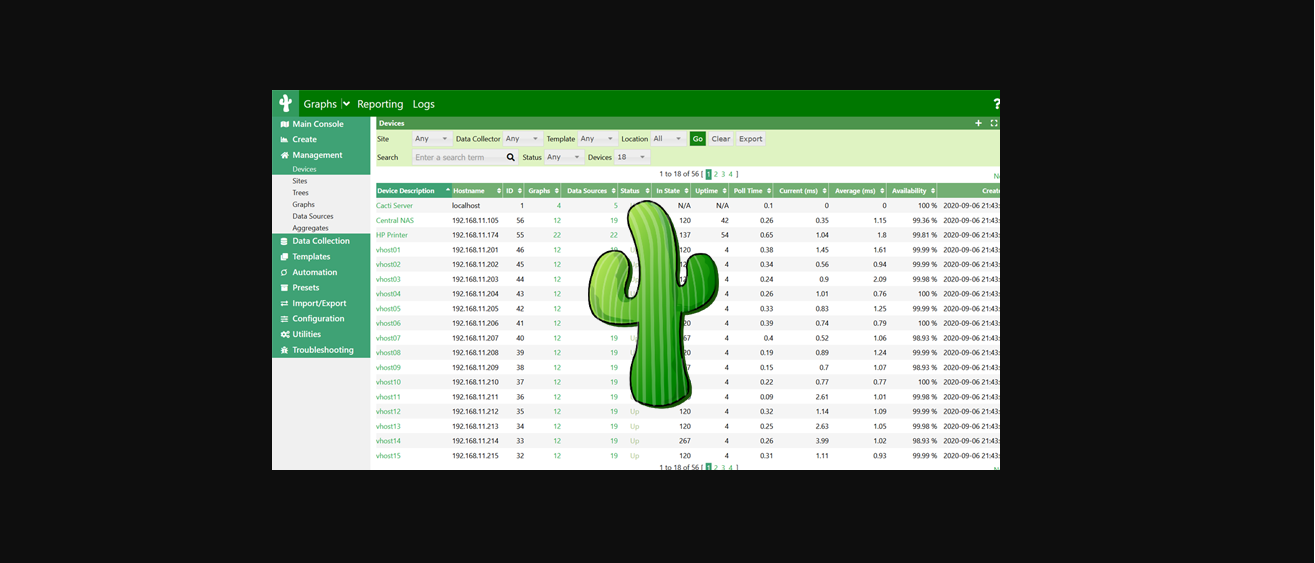

Los mantenedores del marco de monitoreo y gestión de fallas de red de código abierto Cacti han abordado una docena de fallas de seguridad, incluidos dos problemas críticos que podrían conducir a la ejecución de código arbitrario.

Las vulnerabilidades más graves se enumeran a continuación:

- CVE-2024-25641 (puntuación CVSS: 9,1): una vulnerabilidad de escritura de archivos arbitrarios en la función «Importación de paquetes» que permite a los usuarios autenticados que tienen el permiso «Importar plantillas» ejecutar código PHP arbitrario en el servidor web, lo que da lugar a la ejecución remota de código

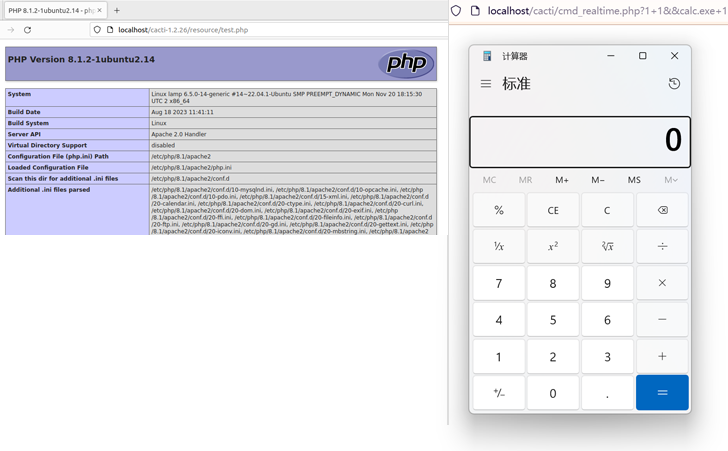

- CVE-2024-29895 (puntuación CVSS: 10,0): una vulnerabilidad de inyección de comandos permite a cualquier usuario no autenticado ejecutar comandos arbitrarios en el servidor cuando la opción «register_argc_argv» de PHP está activada

Cacti también aborda otras dos fallas de alta gravedad que podrían conducir a la ejecución de código a través de la inyección SQL y la inclusión de archivos:

- CVE-2024-31445 (puntuación CVSS: 8,8): una vulnerabilidad de inyección SQL en api_automation.php que permite a los usuarios autenticados realizar la escalada de privilegios y la ejecución remota de código.

- CVE-2024-31459 (puntuación CVSS: N/A): un problema de inclusión de archivos en el archivo «lib/plugin.php» que podría combinarse con vulnerabilidades de inyección de código SQL para provocar la ejecución remota de código.

Vale la pena señalar que 10 de los 12 fallos, con la excepción de CVE-2024-29895 y CVE-2024-30268 (puntuación CVSS: 6.1), afectan a todas las versiones de Cactus, incluidas y anteriores a 1.2.26. Se han solucionado en la versión 1.2.27 publicada el 13 de mayo de 2024. Los otros dos fallos afectan a las versiones de desarrollo 1.3.x.

El desarrollo se produce más de ocho meses después de la divulgación de otra vulnerabilidad crítica de inyección SQL (CVE-2023-39361, puntuación CVSS: 9.8) que podría permitir a un atacante obtener permisos elevados y ejecutar código malicioso.

A principios de 2023, una tercera falla crítica rastreada como CVE-2022-46169 (puntuación CVSS: 9.8) fue objeto de explotación activa en la naturaleza, lo que permitió a los actores de amenazas violar los servidores Cacti expuestos a Internet para entregar malware de botnet como MooBot y ShellBot.

Con los exploits de prueba de concepto (PoC) disponibles públicamente para estas deficiencias (en los respectivos avisos de GitHub), se recomienda que los usuarios tomen medidas para actualizar sus instancias a la última versión lo antes posible para mitigar las posibles amenazas.

Fuente: https://thehackernews.com