Se insta a los usuarios de la herramienta de implementación continua (CD) Argo para Kubernetes a impulsar las actualizaciones después de que se encontró una vulnerabilidad de día cero que podría permitir a un atacante extraer información confidencial, como contraseñas y claves de API.

La falla, etiquetada como CVE-2022-24348 (puntaje CVSS: 7.7), afecta a todas las versiones y se solucionó en las versiones 2.3.0, 2.2.4 y 2.1.9. A la empresa de seguridad en la nube Apiiro se le atribuye el descubrimiento y la notificación del error el 30 de enero de 2022.

La implementación continua, también llamada entrega continua, se refiere a un proceso que implementa automáticamente todos los cambios de código en el entorno de prueba y/o producción después de que se prueban y fusionan en un repositorio compartido.

Argo CD es utilizado oficialmente por 191 organizaciones , incluidas Alibaba Group, BMW Group, Deloitte, Gojek, IBM, Intuit, LexisNexis, Red Hat, Skyscanner, Swisscom y Ticketmaster.

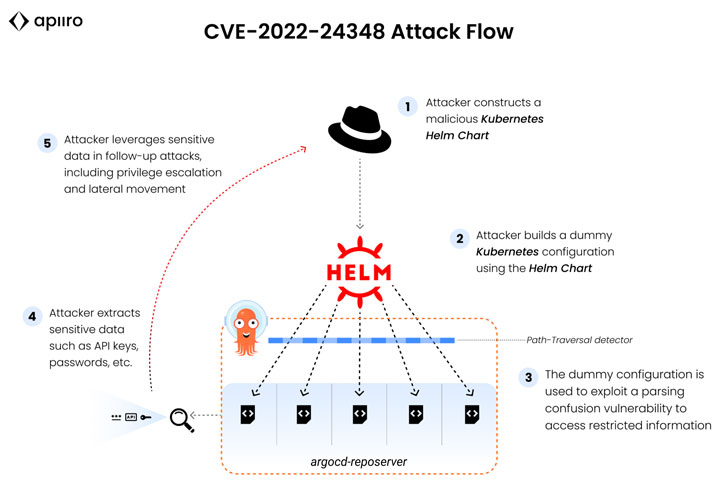

La vulnerabilidad de ruta transversal «permite a los actores malintencionados cargar un archivo YAML de Kubernetes Helm Chart en la vulnerabilidad y ‘saltar’ de su ecosistema de aplicaciones a los datos de otras aplicaciones fuera del alcance del usuario», dijo Moshe Zioni, vicepresidente de investigación de seguridad de Apiiro . .

Los malos actores pueden explotar la vulnerabilidad cargando un archivo YAML malicioso de Kubernetes Helm Chart, un administrador de paquetes que especifica una colección de recursos de Kubernetes necesarios para implementar una aplicación, en el sistema de destino, lo que permite la recuperación de información confidencial de otras aplicaciones.

La explotación exitosa del defecto podría tener graves consecuencias que van desde la escalada de privilegios y la divulgación de información confidencial hasta ataques de movimiento lateral y exfiltración de tokens de otras aplicaciones.

La cadena de suministro de software se ha convertido en una importante amenaza para la seguridad a raíz de los ataques que explotan SolarWinds , Kaseya y Log4j en los últimos años. En julio de 2021, Intezer reveló que los atacantes se están aprovechando de las instancias de Argo Workflows mal configuradas para colocar criptomineros en los clústeres de Kubernetes (K8).

Fuente: https://thehackernews.com