Una nueva e inteligente técnica de phishing utiliza las aplicaciones Microsoft Edge WebView2 para robar las cookies de autenticación de la víctima, lo que permite a los actores de amenazas eludir la autenticación multifactor al iniciar sesión en cuentas robadas.

Con la gran cantidad de violaciones de datos, ataques de troyanos de acceso remoto y campañas de phishing, las credenciales de inicio de sesión robadas se han vuelto abundantes.

Sin embargo, la creciente adopción de la autenticación multifactor (MFA) ha dificultado el uso de estas credenciales robadas a menos que el actor de la amenaza también tenga acceso a las claves de seguridad o códigos de acceso MFA únicos del objetivo.

Esto ha llevado a los actores e investigadores de amenazas a idear nuevas formas de eludir MFA, incluidas vulnerabilidades de sitios web de día cero , proxies inversos y técnicas inteligentes, como el ataque del navegador en el navegador y la utilización de VNC para mostrar navegadores remotos localmente .

Esta semana, el investigador de seguridad cibernética mr.d0x ha creado un nuevo método de phishing que utiliza aplicaciones Microsoft Edge WebView2 para robar fácilmente las cookies de autenticación de un usuario e iniciar sesión en cuentas robadas, incluso si están protegidas con MFA.

Microsoft Edge WebView2 al rescate

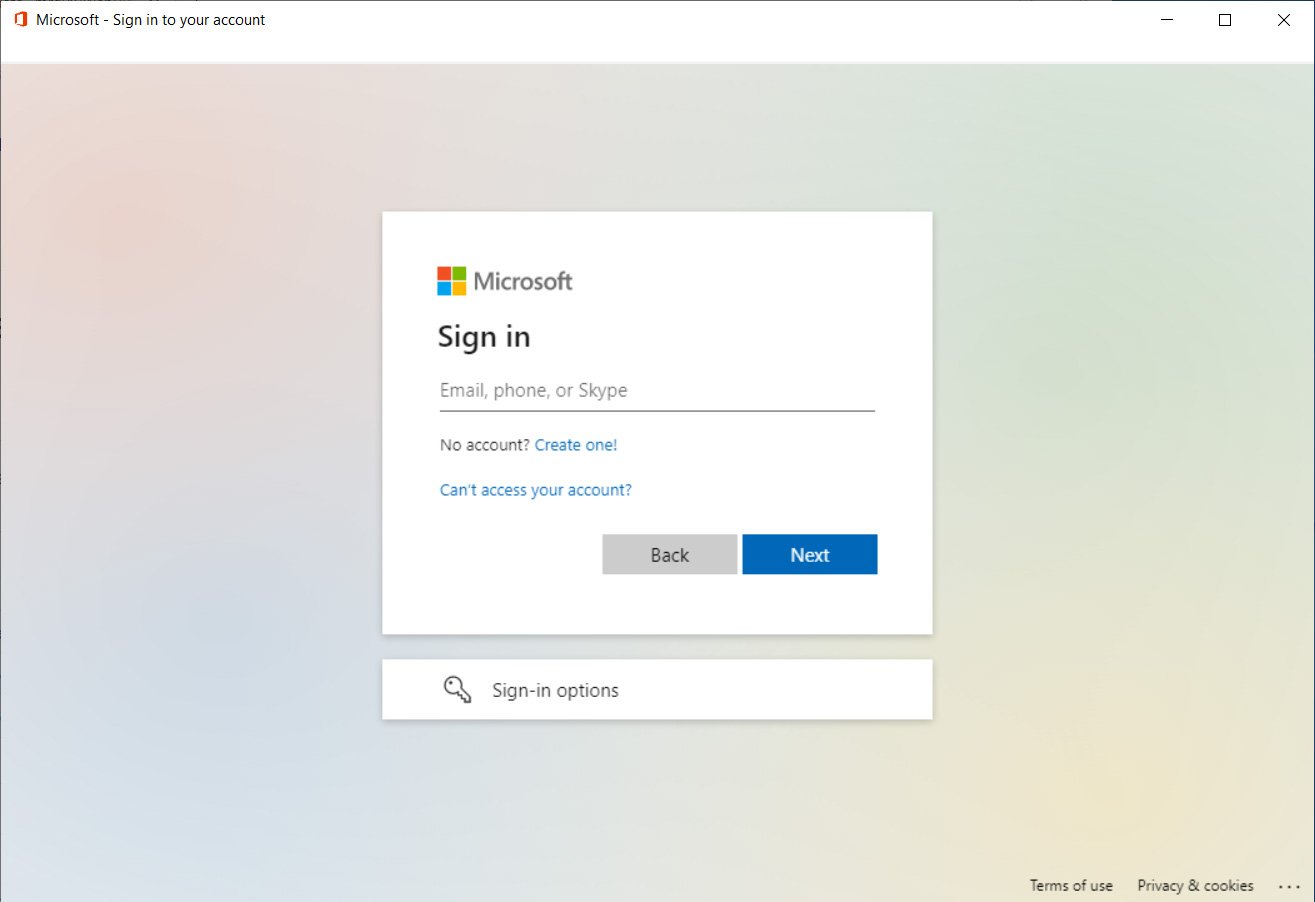

Este nuevo ataque de ingeniería social se llama WebView2-Cookie-Stealer y consiste en un ejecutable de WebView2 que, cuando se inicia, abre un formulario de inicio de sesión de un sitio web legítimo dentro de la aplicación.

Microsoft Edge WebView2 le permite integrar un navegador web, con soporte completo para HTML, CSS y JavaScript, directamente en sus aplicaciones nativas utilizando Microsoft Edge (Chromium) como motor de representación.

Con esta tecnología, las aplicaciones pueden cargar cualquier sitio web en una aplicación nativa y hacer que aparezca como si lo abriera en Microsoft Edge.

Sin embargo, WebView2 también permite que un desarrollador acceda directamente a las cookies e inyecte JavaScript en la página web que carga una aplicación, lo que la convierte en una excelente herramienta para registrar pulsaciones de teclas y robar cookies de autenticación y luego enviarlas a un servidor remoto.

En el nuevo ataque de mr.d0x, el ejecutable de prueba de concepto abrirá el formulario de inicio de sesión legítimo de Microsoft utilizando el control WebView2 incorporado.

Como puede ver a continuación, el formulario de inicio de sesión se muestra exactamente como lo haría al usar un navegador normal y no contiene elementos sospechosos como errores tipográficos, nombres de dominio extraños, etc.

Fuente: BleepingComputer

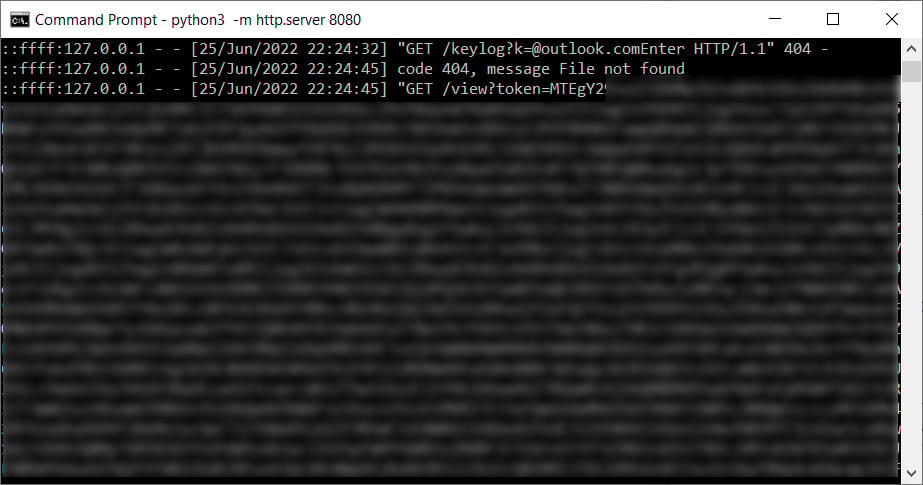

Como una aplicación WebView2 puede inyectar JavaScript en la página, cualquier cosa que el usuario escriba se envía automáticamente al servidor web del atacante.

Sin embargo, el verdadero poder de este tipo de aplicación es la capacidad de robar las cookies enviadas por el servidor remoto después de que un usuario inicia sesión, incluidas las cookies de autenticación.

Para hacer esto, mr.d0x le dijo a BleepingComputer que la aplicación crea una carpeta de datos de usuario de Chromium la primera vez que se ejecuta y luego usa esa carpeta para cada instalación posterior.

Luego, la aplicación maliciosa utiliza la interfaz integrada WebView2 ‘ ICoreWebView2CookieManager ‘ para exportar las cookies del sitio en una autenticación exitosa y las envía de regreso al servidor controlado por el atacante, como se muestra a continuación.

Fuente: BleepingComputer

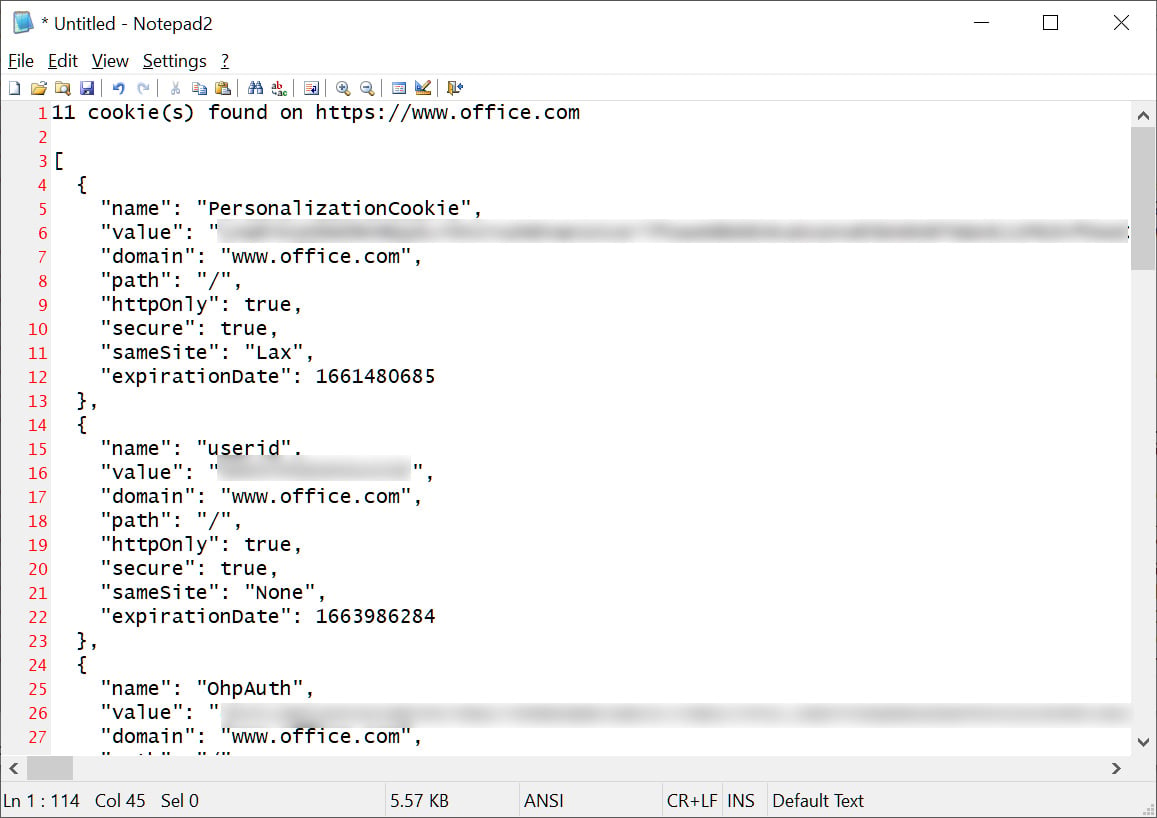

Una vez que el atacante descodifique las cookies codificadas en base64, tendrá acceso total a las cookies de autenticación del sitio y podrá usarlas para iniciar sesión en la cuenta de un usuario.

Fuente: BleepingComputer

El investigador también descubrió que era posible usar la aplicación WebView2 para robar cookies para un perfil de usuario de Chrome existente copiando su perfil de Chromium existente.

«Se puede usar WebView2 para robar todas las cookies disponibles para el usuario actual. Esto se probó con éxito en Chrome», explica un informe sobre esta técnica de mr.d0x.

«WebView2 le permite iniciar con una carpeta de datos de usuario (UDF) existente en lugar de crear una nueva. La UDF contiene todas las contraseñas, sesiones, marcadores, etc. La UDF de Chrome se encuentra en C:\Users\\AppData\Local\Google\ Chrome\Datos de usuario».

«Simplemente podemos decirle a WebView2 que inicie la instancia usando este perfil y, al iniciar, extraiga todas las cookies y las transfiera al servidor del atacante».

Cuando se le preguntó cómo un atacante podría usar estas cookies, mr.d0x le dijo a BleepingComputer que podían ir al formulario de inicio de sesión de una cuenta que robaron e importar las cookies usando una extensión de Chrome como ‘EditThisCookie’. Una vez que se importan las cookies, simplemente actualizan la página para autenticarse automáticamente en el sitio.

Sin embargo, lo que es más preocupante es que este ataque también elude la MFA protegida por OTP o claves de seguridad, ya que las cookies se roban después de que el usuario inició sesión y resolvió con éxito su desafío de autenticación de múltiples factores.

«Entonces, digamos que el atacante configura Github.com/login en su aplicación webview2, y el usuario inicia sesión, luego las cookies se pueden extraer y enviar al servidor del atacante».

«Yubikeys no puede salvarlo porque se está autenticando en el sitio web REAL, no en un sitio web de phishing».

mr.d0x

Además, estas cookies serán válidas hasta que expire la sesión o haya alguna otra verificación posterior a la autenticación que detecte un comportamiento inusual.

«Entonces, a menos que tengan algunos controles adicionales POST-AUTENTICACIÓN, eso no se detectará y, por supuesto, esto no es tan fácil de implementar», dijo mr.d0x a BleepingComputer.

El ataque requiere ingeniería social

Sin embargo, como admite mr.d0x y Microsoft señaló en su respuesta a nuestras preguntas, este ataque es un ataque de ingeniería social y requiere que el usuario ejecute un ejecutable malicioso.

«Esta técnica de ingeniería social requiere que un atacante convenza a un usuario para que descargue y ejecute una aplicación maliciosa», dijo Microsoft a BleepingComputer en un comunicado sobre esta nueva técnica.

«Recomendamos a los usuarios que practiquen hábitos informáticos seguros, eviten ejecutar o instalar aplicaciones de fuentes desconocidas o que no sean de confianza, y mantengan Microsoft Defender (u otro software antimalware) funcionando y actualizado».

Por lo tanto, lograr que alguien ejecute una aplicación en primer lugar puede requerir trabajo adicional.

Dicho esto, la historia nos ha demostrado que muchas personas «simplemente ejecutan cosas» sin pensar en las ramificaciones, ya sean archivos adjuntos de correo electrónico, descargas aleatorias de Internet, cracks y warez, y trucos de juegos.

Se ha demostrado que todos estos métodos funcionan con bastante poco esfuerzo, lo que lleva a la instalación de ransomware, troyanos de acceso remoto, troyanos de robo de contraseñas y más.

Por lo tanto, el ataque WebView2 del investigador es factible, especialmente si se creó para parecerse a un instalador de aplicaciones legítimo que requiere que inicie sesión primero. Por ejemplo, un instalador falso de Microsoft Office, un juego o un cliente de Zoom.

Si bien este ataque no se ha visto utilizado en ataques del mundo real, las técnicas del investigador se han utilizado rápidamente en ataques en el pasado, por lo que esto es algo que los administradores y profesionales de seguridad deben vigilar.

En cuanto a cómo protegerse de estos ataques, todos los consejos regulares de ciberseguridad siguen siendo los mismos.

No abra archivos adjuntos desconocidos, especialmente si son ejecutables, escanee archivos que descargue de Internet y no ingrese sus credenciales en una aplicación a menos que esté 100% seguro de que el programa es legítimo.

Fuente: https://www.bleepingcomputer.com