Se ha observado que el troyano de acceso remoto PlugX se hace pasar por una herramienta de depuración de Windows de código abierto llamada x64dbg en un intento de eludir las protecciones de seguridad y obtener el control de un sistema de destino.

«Este archivo es una herramienta legítima de depuración de código abierto para Windows que generalmente se usa para examinar el código en modo kernel y modo usuario, volcados de memoria o registros de CPU», dijeron los investigadores de Trend Micro Buddy Tancio, Jed Valderama y Catherine Loveria en un informe publicado la semana pasada.

PlugX, también conocido como Korplug, es un implante modular post-explotación, que, entre otras cosas, es conocido por sus múltiples funcionalidades, como la exfiltración de datos y su capacidad para utilizar la máquina comprometida con fines nefastos.

Aunque se documentó por primera vez hace una década en 2012, las primeras muestras del malware datan de febrero de 2008, según un informe de Trend Micro en ese momento. A lo largo de los años, PlugX ha sido utilizado por actores de amenazas con un nexo chino, así como por grupos de ciberdelincuencia.

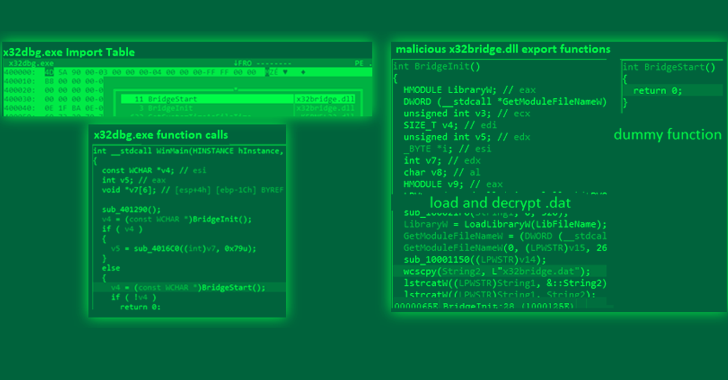

Uno de los métodos clave que emplea el malware es una técnica de carga lateral de DLL para cargar una DLL maliciosa desde una aplicación de software firmada digitalmente, en este caso la herramienta de depuración x64dbg (x32dbg.exe).

Vale la pena señalar aquí que los ataques de carga lateral de DLL aprovechan el mecanismo de orden de búsqueda de DLL en Windows para plantar y luego invocar una aplicación legítima que ejecuta una carga útil no autorizada.

«Al ser una aplicación legítima, la firma digital válida de x32dbg.exe puede confundir algunas herramientas de seguridad, permitiendo a los actores de amenazas volar bajo el radar, mantener la persistencia, escalar privilegios y eludir las restricciones de ejecución de archivos», dijeron los investigadores.

El secuestro de x64dbg para cargar PlugX fue revelado el mes pasado por Palo Alto Networks Unit 42, que descubrió una nueva variante del malware que oculta archivos maliciosos en dispositivos USB extraíbles para propagar la infección a otros hosts de Windows.

La persistencia se logra a través de modificaciones en el Registro de Windows y la creación de tareas programadas para garantizar el acceso continuo incluso después de reiniciar el sistema.

El análisis de Trend Micro de la cadena de ataque también reveló el uso de x32dbg.exe para implementar una puerta trasera, un cliente de shell UDP que recopila información del sistema y espera instrucciones adicionales de un servidor remoto.

«A pesar de los avances en la tecnología de seguridad, los atacantes continúan usando [DLL side-loading] ya que explota una confianza fundamental en aplicaciones legítimas», dijeron los investigadores.

«Esta técnica seguirá siendo viable para que los atacantes entreguen malware y obtengan acceso a información confidencial siempre y cuando los sistemas y las aplicaciones continúen confiando y cargando bibliotecas dinámicas».

Fuente: https://thehackernews.com