Un nuevo malware de ladrón de información basado en Golang denominado Titan Stealer a través de su canal de Telegram.

«El ladrón es capaz de robar una variedad de información de máquinas Windows infectadas, incluidos datos de credenciales de navegadores y billeteras criptográficas, detalles de clientes FTP, capturas de pantalla, información del sistema y archivos capturados», dijeron los investigadores de seguridad de Uptycs, Karthickkumar Kathiresan y Shilpesh Trivedi . en un . informe reciente.

Los detalles del malware se documentaron por primera vez. por primera vez por el investigador de ciberseguridad Will Thomas (@BushidoToken) en noviembre de 2022 al consultar el motor de búsqueda de IoT Shodan.

Titan se ofrece como un constructor, lo que permite a los clientes personalizar el binario de malware para incluir funcionalidades específicas y el tipo de información que se extraerá de la máquina de la víctima.

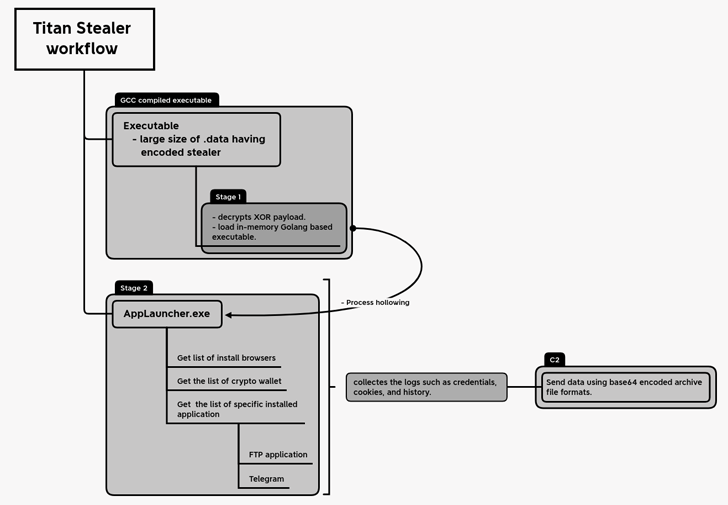

El malware, al ejecutarse, emplea una técnica conocida como vaciado de procesos para inyectar la carga útil maliciosa en la memoria de un proceso legítimo conocido como AppLaunch.exe, que es la utilidad de inicio ClickOnce de Microsoft .NET.

Algunos de los principales navegadores web a los que se dirige Titan Stealer incluyen Google Chrome, Mozilla Firefox, Microsoft Edge, Yandex, Opera, Brave, Vivaldi, 7 Star Browser, Iridium Browser y otros. Las billeteras criptográficas destacadas son Armory, Atomic, Bytecoin, Coinomi, Edge Wallet, Ethereum, Exodus, Guarda, Jaxx Liberty y Zcash.

También es capaz de recopilar la lista de aplicaciones instaladas en el host comprometido y capturar datos asociados con la aplicación de escritorio Telegram.

La información acumulada se transmite posteriormente a un servidor remoto bajo el control del atacante como un archivo de almacenamiento codificado en Base64. Además, el malware viene con un panel web que permite a los adversarios acceder a los datos robados.

El modus operandi exacto utilizado para distribuir el malware aún no está claro, pero tradicionalmente los actores de amenazas han aprovechado una serie de métodos, como phishing, anuncios maliciosos y software descifrado.

«Una de las razones principales por las que [los actores de amenazas] pueden estar usando Golang para su malware de ladrón de información es porque les permite crear fácilmente malware multiplataforma que puede ejecutarse en múltiples sistemas operativos, como Windows, Linux y macOS», Cyble dijo en su propio análisis de Titan Stealer.

«Además, los archivos binarios compilados de Go son de tamaño pequeño, lo que los hace más difíciles de detectar por el software de seguridad».

El desarrollo llega poco más de dos meses después de que SEKOIA detallara otro malware basado en Go denominado Aurora Stealer que está siendo utilizado por varios actores criminales en sus campañas.

El malware generalmente se propaga a través de sitios web similares a software popular, con los mismos dominios actualizados activamente para alojar versiones troyanizadas de diferentes aplicaciones.

También se ha observado que aprovecha un método conocido como relleno para inflar artificialmente el tamaño de los archivos ejecutables hasta 260 MB mediante la adición de datos aleatorios en un intento por evadir la detección por parte del software antivirus.

Los hallazgos también se acercan a una campaña de malware que se ha observado que entrega Raccoon y Vidar utilizando cientos de sitios web falsos que se hacen pasar por software y juegos legítimos como parte de una campaña desde al menos 2020.

Team Cymru, en un análisis publicado a principios de este mes, señaló que «los operadores de Vidar han dividido su infraestructura en dos partes: una dedicada a sus clientes habituales y la otra para el equipo de gestión, y también usuarios potencialmente premium/importantes».

Fuente: https://thehackernews.com