El repositorio oficial de paquetes de software de Python, PyPI, se está inundando de paquetes de spam, como lo vio BleepingComputer.

Estos paquetes llevan el nombre de diferentes películas en un estilo que se asocia comúnmente con torrents y sitios «warez» que alojan contenido pirateado.

Cada uno de estos paquetes es publicado por una cuenta de administrador seudónima única, lo que dificulta que PyPI elimine los paquetes y las cuentas de correo no deseado a la vez.

PyPI está inundado de paquetes de spam

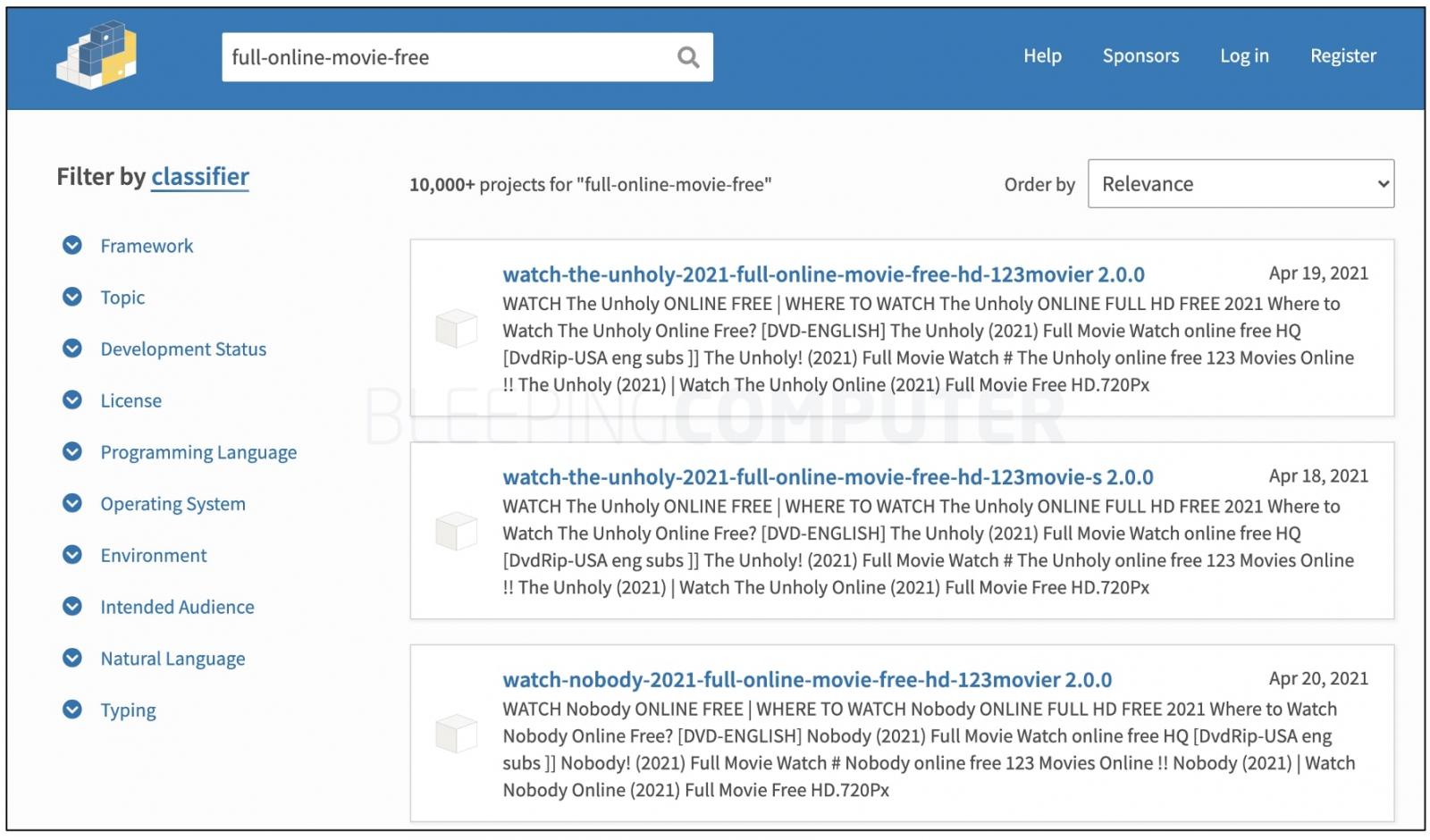

PyPI está siendo inundado con paquetes de spam que llevan el nombre de películas populares en un estilo comúnmente asociado con sitios torrent o «warez» que brindan descargas pirateadas: watch- (movie-name) -2021-full-online-movie-free-hd- .. .

El descubrimiento salió a la luz cuando Adam Boesch, ingeniero de software senior de Sonatype, estaba auditando un conjunto de datos y notó un componente PyPI de sonido divertido que lleva el nombre de una popular comedia televisiva.

«Estaba mirando el conjunto de datos y noté ‘ wandavision ‘, que es un poco extraño para el nombre de un paquete».

«Mirando más de cerca, encontré ese paquete y lo busqué en PyPI porque no lo creía», dijo Boesch a BleepingComputer en una entrevista.

Fuente: BleepingComputer

Aunque algunos de estos paquetes tienen algunas semanas de antigüedad, BleepingComputer observó que los spammers continúan agregando paquetes más nuevos a PyPI, tan recientemente como hace una hora.

El recuento de resultados de búsqueda de «10,000+» podría ser inexacto, ya que observamos que el número real de paquetes de spam que se muestran en el repositorio de PyPI era mucho menor.

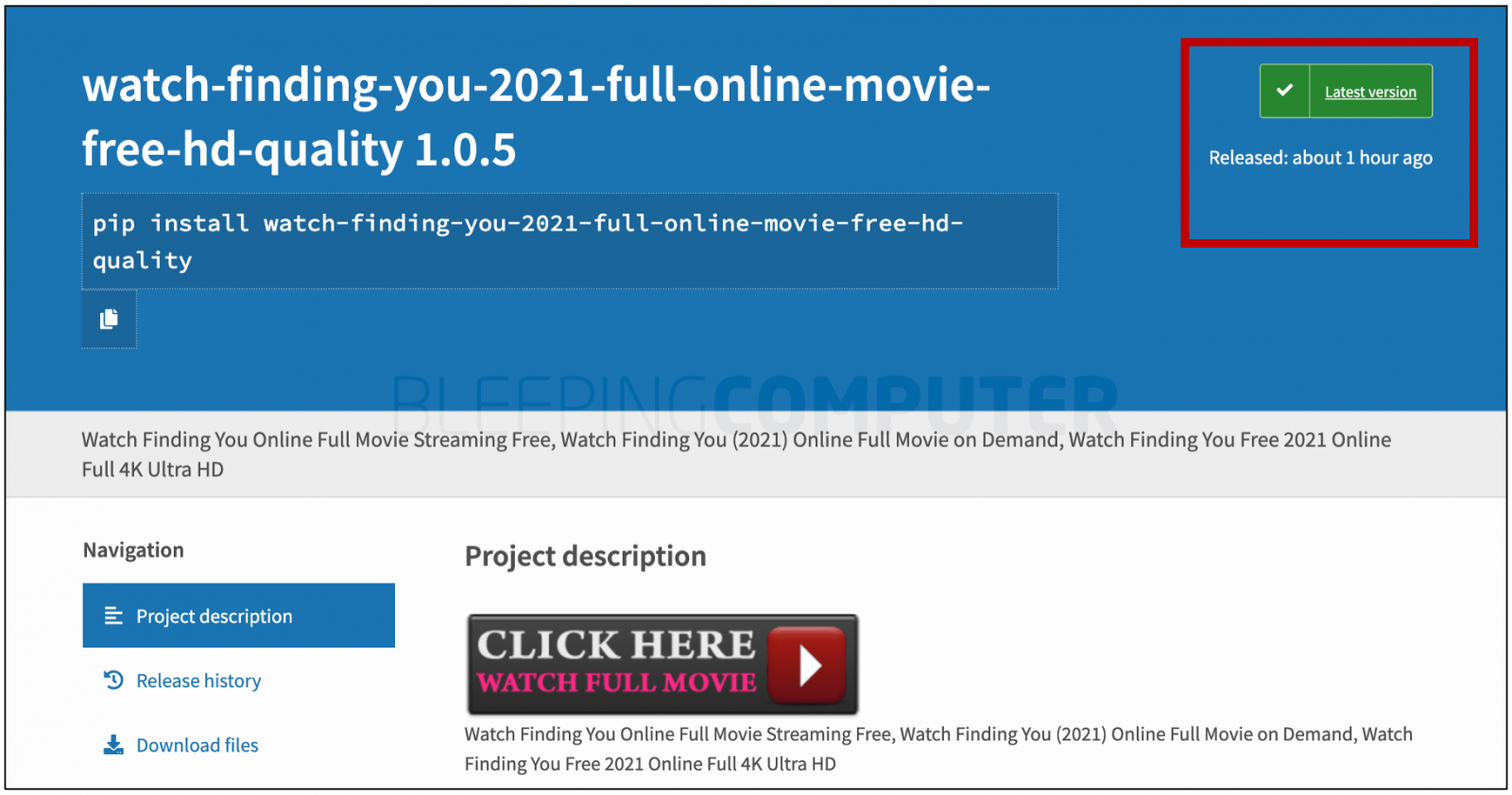

La página web de estos paquetes falsos contiene palabras clave de spam y enlaces a sitios de transmisión de películas, aunque de legitimidad y legalidad cuestionables, tales como:

A continuación se muestra un ejemplo de los muchos paquetes publicados hace aproximadamente una hora, en el momento de escribir este artículo:

Fuente: BleepingComputer

BleepingComputer también observó que cada uno de estos paquetes fue publicado por una cuenta de autor (mantenedor) distinta usando un seudónimo, lo que probablemente dificulte que los administradores de PyPI eliminen estos paquetes.

En febrero de este año, PyPI se había visto inundado de falsos generadores de claves «Discord», «Google» y «Roblox» en un ataque masivo de spam, según informó ZDNet .

En ese momento, Ewa Jodlowska, directora ejecutiva de la Python Software Foundation le había dicho a ZDNet que los administradores de PyPI estaban trabajando para abordar el ataque de spam, sin embargo, por la naturaleza de pypi.org , cualquiera podía publicar en el repositorio, y tales ocurrencias eran común.

Los paquetes contienen código de componentes legítimos de PyPI

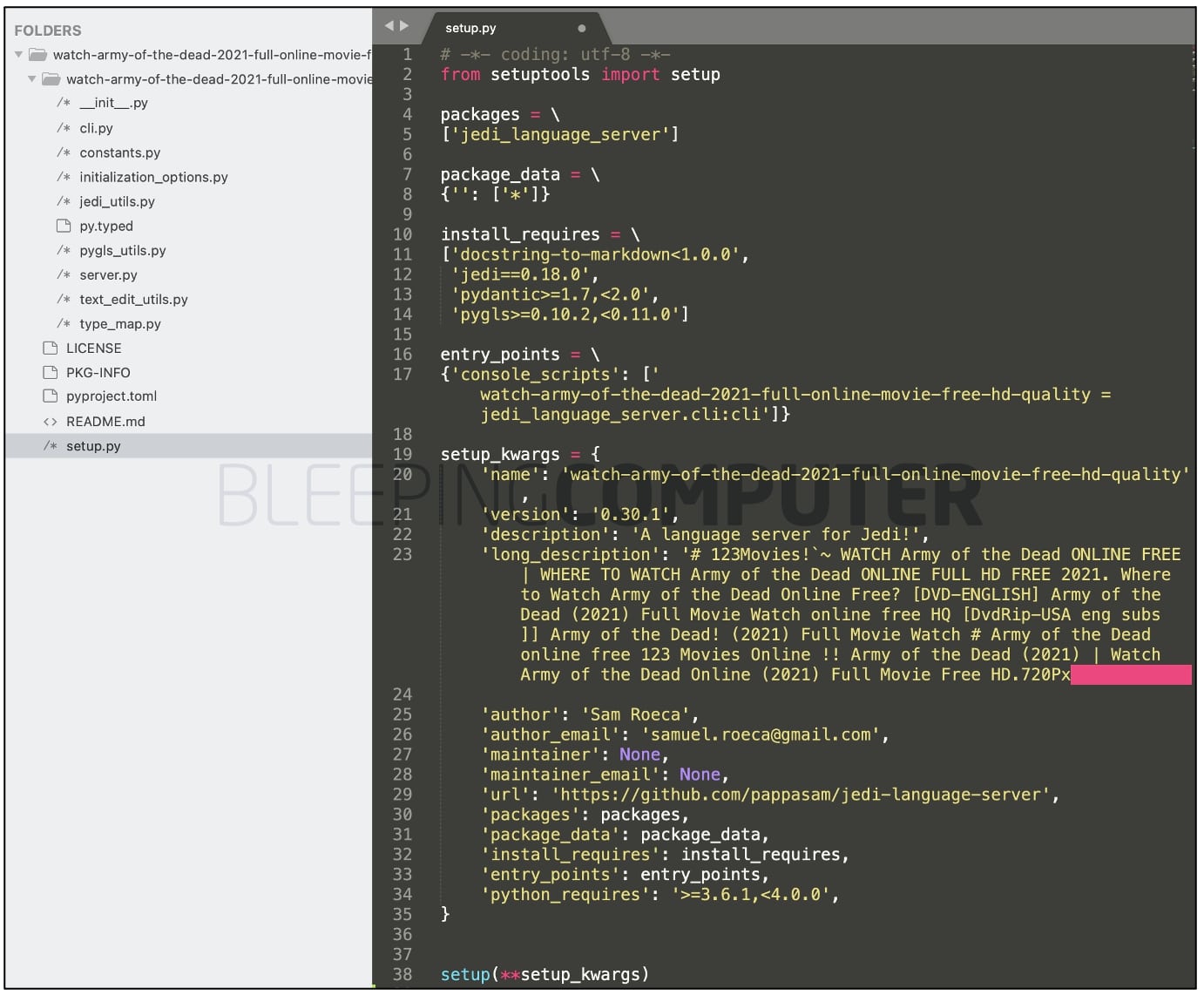

Además de contener palabras clave de spam y enlaces a sitios de transmisión de cuasi video, estos paquetes contienen archivos con código funcional e información del autor extraída de paquetes legítimos de PyPI.

Por ejemplo, BleepingComputer observó que el paquete de spam «watch-army-of-the-dead-2021-full-online-movie-free-hd-quality», contenía información del autor y algo de código del paquete legítimo de PyPI, » jedi- servidor de idioma «.

Fuente: BleepingComputer

Como informó anteriormente BleepingComputer, los actores maliciosos han combinado código de paquetes legítimos con paquetes falsos o maliciosos para enmascarar sus pasos y hacer que la detección de estos paquetes sea un poco más desafiante.

«No es raro en otros ecosistemas como npm, donde hay millones de paquetes. Por suerte, paquetes como estos son bastante fáciles de detectar y evitar».

«Siempre es una buena idea investigar un paquete antes de usarlo. Si algo parece estar mal, hay una razón para eso», sonrió Boesch.

En los últimos meses, los ataques a ecosistemas de código abierto como npm, RubyGems y PyPI se han intensificado.

Se ha sorprendido a los actores de amenazas inundando los repositorios de software con malware , copias maliciosas de confusión de dependencias o simplemente paquetes de vigilancia para difundir su mensaje.

Como tal, asegurar estos repositorios se ha convertido en una carrera de golpes entre los actores de amenazas y los mantenedores de repositorios.

BleepingComputer se ha puesto en contacto con PyPI para hacer comentarios antes de publicar y estamos esperando su respuesta.

Fuente: www.bleepingcomputer.com