Entidades gubernamentales de alto perfil en el sudeste asiático son el objetivo de una campaña de espionaje cibernético emprendida por un actor de amenazas chino conocido como Sharp Panda desde finales del año pasado.

Las intrusiones se caracterizan por el uso de una nueva versión del marco modularc, marcando una desviación de las cadenas de ataque del grupo observadas en 2021.

La compañía israelí de ciberseguridad Check Point dijo que las actividades de «larga duración» han señalado históricamente a países como Vietnam, Tailandia e Indonesia. Sharp Panda fue documentado por primera vez por la firma en junio de 2021, describiéndolo como una «operación altamente organizada que hizo un esfuerzo significativo para permanecer bajo el radar».

El uso de la puerta trasera Soul en ataques del mundo real fue detallado por primera vez por Symantec de Broadcom en octubre de 2021 en relación con una operación de espionaje no atribuida dirigida a los sectores de defensa, atención médica y TIC en el sudeste asiático.

Los orígenes del implante, según una investigación publicada por Fortinet FortiGuard Labs en febrero de 2022, se remontan a octubre de 2017, con el código de reutilización de malware de Gh0st RAT y otras herramientas disponibles públicamente.

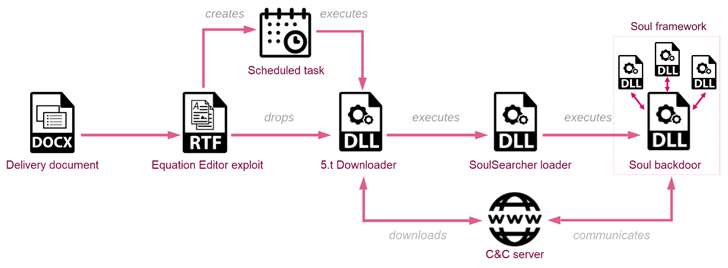

La cadena de ataque detallada por Check Point comienza con un correo electrónico de spear-phishing que contiene un documento de señuelo que aprovecha el armador Royal Road Rich Text Format (RTF) para soltar un descargador explotando una de varias vulnerabilidades en el Editor de ecuaciones de Microsoft.

El descargador, a su vez, está diseñado para recuperar un cargador conocido como SoulSearcher de un servidor de comando y control (C&C) geocercado que solo responde a las solicitudes que se originan en direcciones IP correspondientes a los países objetivo.

El cargador es responsable de descargar, descifrar y ejecutar la puerta trasera del Alma y sus otros componentes, lo que permite al adversario recopilar una amplia gama de información.

«El módulo principal Soul es responsable de comunicarse con el servidor C&C y su propósito principal es recibir y cargar módulos adicionales en memoria», dijo Check Point.

«Curiosamente, la configuración de la puerta trasera contiene una función similar al ‘silencio de radio’, donde los actores pueden especificar horas específicas en una semana cuando la puerta trasera no puede comunicarse con el servidor C&C».

Los hallazgos son otra indicación del intercambio de herramientas que prevalece entre los grupos chinos de amenazas persistentes avanzadas (APT) para facilitar la recopilación de inteligencia.

«Si bien el marco Soul ha estado en uso desde al menos 2017, los actores de amenazas detrás de él han estado actualizando y refinando constantemente su arquitectura y capacidades», dijo la compañía.

Además, señaló que la campaña probablemente sea «organizada por actores de amenazas avanzados respaldados por China, cuyas otras herramientas, capacidades y posición dentro de la red más amplia de actividades de espionaje aún no se han explorado».

Fuente: https://thehackernews.com