Un actor de amenazas desconocido de habla china ha estado apuntando a compañías de apuestas en Taiwán, Hong Kong y Filipinas, aprovechando una vulnerabilidad en WPS Office para plantar una puerta trasera en los sistemas objetivo.

El adversario parece ser sofisticado y su conjunto de herramientas presenta similitudes de código con las puertas traseras del grupo APT analizadas en dos informes de 2015 y 2017 de Palo Alto y BlackBerry, respectivamente.

La campaña más reciente fue detectada por investigadores de Avast, quienes probaron varias herramientas de malware de los actores de amenazas, quienes compilaron un conjunto de herramientas modulares completo.

Apuntando a una falla de WPS Office

El primer vector de infección utilizado en esta campaña es un correo electrónico con un instalador enlazado que pretende ser una actualización crítica de WPS Office, pero en la mayoría de los ataques, los atacantes utilizan un método diferente.

El segundo vector de infección, que se usa predominantemente en esta campaña, aprovecha CVE-2022-24934, una vulnerabilidad en la utilidad de actualización de WPS Office.

WPS Office (anteriormente Kingsoft Office) es una suite ofimática multiplataforma con más de 1200 millones de instalaciones. Su uso prevalece en Hong Kong y China porque históricamente es el primer procesador de textos compatible con el idioma chino.

La explotación de CVE-2022-24934 lleva a establecer un canal de comunicación con el C2, obtener cargas útiles adicionales y ejecutar código en la máquina comprometida.

.png)

“Para explotar la vulnerabilidad, se debe modificar una clave de registro en HKEY_CURRENT_USER y, al hacerlo, un atacante gana persistencia en el sistema y control sobre el proceso de actualización”, explica Avast en su informe técnico.

Avast informó al proveedor de software sobre la vulnerabilidad, que permite a los actores ejecutar código arbitrariamente y, aunque se emitió un parche, no todos han aplicado la actualización de seguridad todavía.

Conjunto de herramientas rico e intrincado

Las cargas útiles de la primera etapa plantadas en el sistema comprometido incluyen una puerta trasera DLL para la comunicación C2 y un cuentagotas que eleva los privilegios en el sistema. Este último obtiene ocho cargas útiles que cumplen varios roles funcionales.

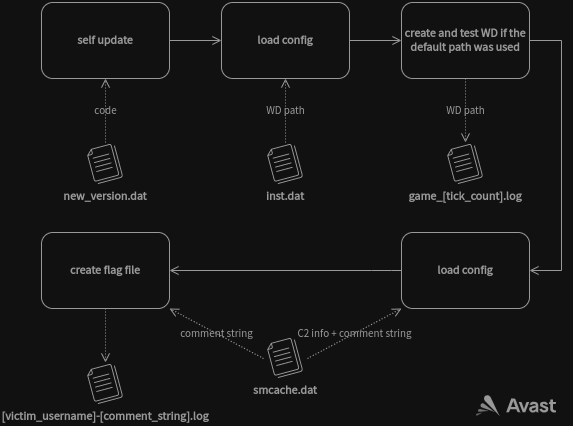

En la segunda etapa, el módulo principal, «Proto8», se carga en el sistema comprometido y se desarrolla una estructura en cascada de cuatro pasos.

- Realiza verificaciones iniciales y establece mecanismos de evasión.

- El módulo se actualiza automáticamente, carga los archivos de configuración y configura su directorio de trabajo.

- Recopila información como nombre de usuario, DNS, nombre de la computadora NetBios, sistema operativo, arquitectura y funciones de llamada precargadas.

- Valide las direcciones C2 codificadas e intente llegar al servidor controlado por el actor.

Una vez hecho lo anterior, el módulo central espera a que lleguen los comandos remotos, que pueden ser uno de los siguientes:

- Enviar datos recopilados al servidor C2

- Encuentre el nombre de usuario, el nombre de dominio y el nombre de la computadora de todas las sesiones de Escritorio remoto

- Enumerar discos raíz

- Enumerar archivos y encontrar detalles de acceso y creación

- Crear un proceso con un token robado y duplicado

- Renombrar archivos

- Borrar archivos

- crear un directorio

- Enviar código de error a través de una función API

- Enumerar archivos en una carpeta específica

- Subir un archivo al servidor C2

- Cree un directorio para alojar archivos descargados del C2

Proto8 también cuenta con un sistema de carga de complementos, y cada complemento ofrece varias funciones relacionadas con la persistencia, eludiendo UAC, ofreciendo capacidades de puerta trasera, evasión, etc.

Uno de estos complementos lleva a cabo la manipulación del registro para crear una nueva cuenta de usuario que luego se abusa para establecer conexiones RDP a la máquina sin tener una contraseña de administrador.

Ese complemento permite que SID anónimo sea parte del grupo de todos en Windows, permite que los usuarios de «Sesión nula» accedan a carpetas de red compartidas y deshabilita los requisitos de aprobación del administrador para que todas las aplicaciones se ejecuten con todos los privilegios.

Objetivos de campaña turbios

Si bien Avast no ha atribuido esta campaña a ningún actor conocido, creen que es el trabajo de una APT china que busca recopilar inteligencia o lograr ganancias financieras.

Teniendo en cuenta la naturaleza de los objetivos, que son las empresas de apuestas, el objetivo de los actores de la amenaza puede haber sido robar detalles financieros o hacerse cargo de las cuentas y retirar los saldos de los depósitos en garantía.

Las tácticas y el poderoso conjunto de herramientas utilizadas en la campaña reflejan un adversario hábil, por lo que no se espera poder hacer atribuciones con mucha confianza.

Fuente: https://www.bleepingcomputer.com