Los investigadores de seguridad cibernética han descubierto nuevas muestras de malware llamado RapperBot que se están utilizando para construir una red de bots capaz de lanzar ataques de denegación de servicio distribuido (DDoS) contra servidores de juegos.

«De hecho, resulta que esta campaña se parece menos a RapperBot que a una campaña más antigua que apareció en febrero y luego desapareció misteriosamente a mediados de abril», dijeron los investigadores de Fortinet FortiGuard Labs Joie Salvio y Roy Tay en un informe del martes.

RapperBot, que fue documentado por primera vez por la empresa de seguridad de redes en agosto de 2022, es conocido por utilizar exclusivamente servidores SSH de fuerza bruta configurados para aceptar la autenticación de contraseña .

El malware naciente está fuertemente inspirado en la botnet Mirai , cuyo código fuente se filtró en octubre de 2016, lo que provocó el surgimiento de varias variantes.

Lo que es notable de la versión actualizada de RapperBot es su capacidad para realizar fuerza bruta de Telnet, además de soportar ataques DoS utilizando el protocolo de túnel Generic Routing Encapsulation ( GRE ), así como inundaciones UDP dirigidas a servidores de juegos que ejecutan Grand Theft Auto: San Andreas.

«El código de fuerza bruta de Telnet está diseñado principalmente para la autopropagación y se parece a la antigua botnet Mirai Satori», dijeron los investigadores.

Esta lista de credenciales de texto sin formato codificadas, que son credenciales predeterminadas asociadas con dispositivos IoT, están integradas en el binario en lugar de recuperarlas de un servidor de comando y control (C2), un comportamiento que se observó en los artefactos detectados después de julio. 2022.

Después de un allanamiento exitoso, se informa al servidor C2 de las credenciales utilizadas y se instala la carga útil de RapperBot en el dispositivo pirateado.

Fortinet dijo que el malware está diseñado para apuntar solo a dispositivos que se ejecutan en arquitecturas ARM, MIPS, PowerPC, SH4 y SPARC, y detener su mecanismo de autopropagación en caso de que se ejecuten en conjuntos de chips Intel.

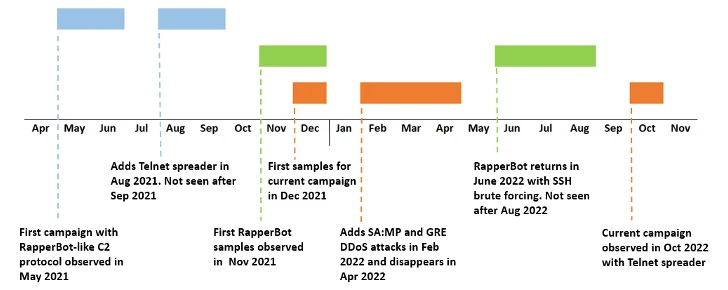

Además, se descubrió que la campaña de octubre de 2022 comparte superposiciones con otras operaciones que involucran el malware desde mayo de 2021, con el módulo de propagación de Telnet haciendo su primera aparición en agosto de 2021, solo para ser eliminado en muestras posteriores y reintroducido el mes pasado. .

«Según las similitudes innegables entre esta nueva campaña y la campaña RapperBot informada anteriormente, es muy probable que estén siendo operados por un solo actor de amenazas o por diferentes actores de amenazas con acceso a un código fuente base compartido de forma privada», dijeron los investigadores. concluyó.

Fuente: https://thehackernews.com