Durante el fin de semana se ha publicado una prueba de concepto para CVE-2023-21716, una vulnerabilidad crítica en Microsoft Word que permite la ejecución remota de código.

A la vulnerabilidad se le asignó una puntuación de gravedad de 9.8 sobre 10, y Microsoft la abordó en las actualizaciones de seguridad del martes de parches de febrero junto con un par de soluciones alternativas.

La puntuación de gravedad viene dada principalmente por la baja complejidad del ataque junto con la falta de privilegios y la interacción del usuario necesarios para explotarlo.

PoC del tamaño de un tweet

El investigador de seguridad Joshua Drake descubrió el año pasado la vulnerabilidad en «wwlib.dll» de Microsoft Office y envió a Microsoft un aviso técnico que contiene código de prueba de concepto (PoC) que muestra que el problema es explotable.

Un atacante remoto podría aprovechar el problema para ejecutar código con los mismos privilegios que la víctima que abre un archivo . Documento RTF.

Entregar el archivo malicioso a una víctima puede ser tan fácil como un archivo adjunto a un correo electrónico, aunque existen muchos otros métodos.

Microsoft advierte que los usuarios no tienen que abrir un documento RTF malicioso y simplemente cargar el archivo en el Panel de vista previa es suficiente para que comience el compromiso.

El investigador explica que el analizador RTF en Microsoft Word tiene una vulnerabilidad de corrupción del montón que se desencadena «cuando se trata de una tabla de fuentes (*\fonttbl*) que contiene un número excesivo de fuentes (*\f###*)».

Drake dice que hay un procesamiento adicional después de que se produce la corrupción de la memoria y un actor de amenazas podría aprovechar el error para la ejecución de código arbitrario mediante el uso de «un diseño de montón correctamente diseñado».

La PoC del investigador muestra el problema de corrupción del montón, pero no llega a iniciar la aplicación Calculadora en Windows, para demostrar la ejecución del código.

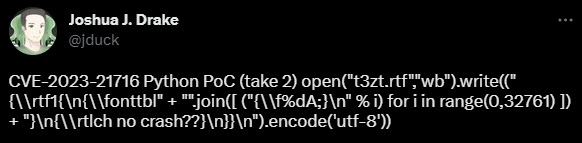

Inicialmente, la PoC tenía un poco más de una docena de líneas, incluidos los comentarios. Desde el informe enviado a Microsoft en noviembre de 2022, el investigador recortó algunas líneas y logró encajar todo en un tweet:

fuente de tweet: Joshua Drake

Por el momento no hay indicios de que la vulnerabilidad esté siendo explotada en la naturaleza y la evaluación actual de Microsoft es que aprovechar el problema es «menos probable».

Las vulnerabilidades críticas como esta llaman la atención de los actores de amenazas, y los más avanzados intentan realizar ingeniería inversa de la solución para encontrar una manera de aprovecharla.

Normalmente, cuando el código de explotación está disponible, un grupo más grande de atacantes comienza a usar la vulnerabilidad, ya que se necesita menos esfuerzo para modificar una PoC que para crear una vulnerabilidad desde cero.

No está claro si la actual PoC de Joshua Drake puede convertirse en un arma en un exploit en toda regla, ya que solo muestra que la explotación es posible sin probarlo.

Sin embargo, esta ejecución remota de código en Microsoft Word es muy codiciada y permitiría la distribución a gran escala de malware por correo electrónico.

Una vulnerabilidad similar en el Editor de ecuaciones de Microsoft Excel ha sido parcheada hace mucho tiempo, y todavía se usa hoy en día en algunas campañas.

Las soluciones alternativas podrían ser contraproducentes

Una lista completa de los productos de Microsoft Office afectados por la vulnerabilidad está disponible en el documento informativo del proveedor para CVE-2023-21716.

Para los usuarios que no pueden aplicar la corrección, Microsoft recomienda leer los correos electrónicos en formato de texto sin formato, algo poco probable que se adopte debido a los inconvenientes resultantes (falta de imágenes y contenido enriquecido).

Otra solución es habilitar la directiva de bloqueo de archivos de Microsoft Office, que impide que las aplicaciones de Office abran documentos RTF de origen desconocido o que no sean de confianza.

Este método requiere modificar el Registro de Windows y también viene con una advertencia: «si usa el Editor del Registro incorrectamente, puede causar problemas graves que pueden requerir que reinstale su sistema operativo».

Además, si no se ha establecido un «directorio exento«, los usuarios corren el riesgo de no poder abrir ningún documento RTF.

Incluso si actualmente no hay disponible una vulnerabilidad completa y solo es teórica, instalar la actualización de seguridad de Microsoft sigue siendo la forma más segura de lidiar con la vulnerabilidad.

Fuente: https://www.bleepingcomputer.com