Una nueva plataforma de phishing como servicio (PhaaS) dirigida a Microsoft 365, llamada «FlowerStorm», está ganando popularidad rápidamente. Este servicio surge como un posible sucesor del recientemente desaparecido Rockstar2FA, llenando el vacío dejado por su cierre.

El auge y caída de Rockstar2FA

Rockstar2FA, documentado por primera vez por Trustwave en noviembre de 2024, era una plataforma PhaaS diseñada para facilitar ataques adversarios en el medio (AiTM) a gran escala, orientados a robar credenciales de Microsoft 365. Este servicio ofrecía a los ciberdelincuentes herramientas avanzadas de evasión, un panel de control intuitivo y múltiples opciones de phishing, con un costo de 200 dólares por dos semanas de acceso.

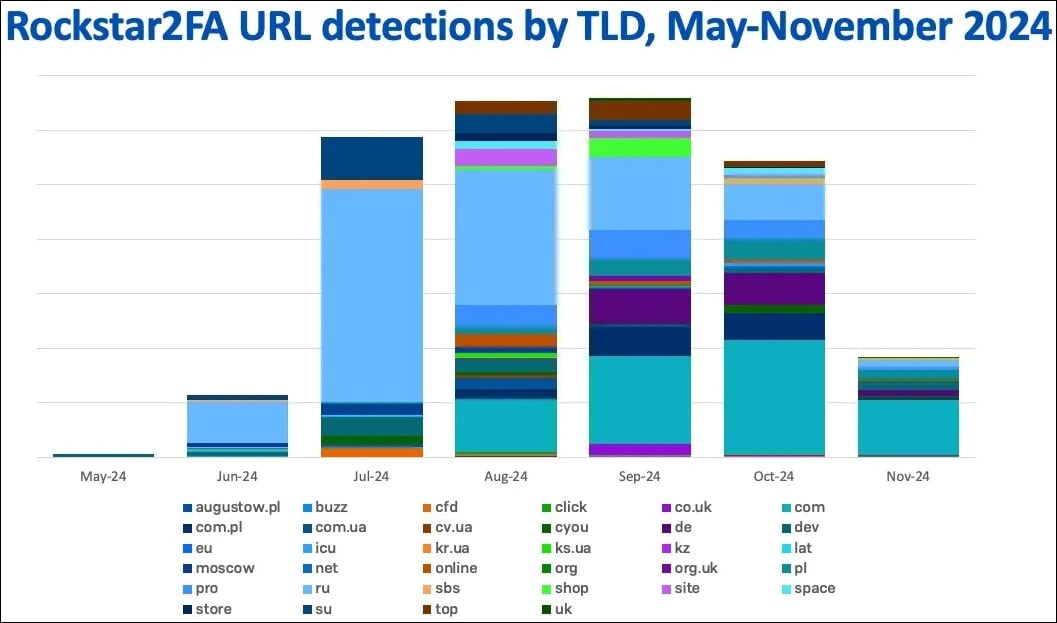

Sin embargo, el 11 de noviembre de 2024, Rockstar2FA sufrió un colapso parcial de infraestructura, lo que dejó muchas de sus páginas inaccesibles. Según los investigadores de Sophos, Sean Gallagher y Mark Parsons, esta interrupción no parece haber sido causada por una intervención policial, sino por problemas técnicos.

Detecciones de Rockstar2FA Fuente: Sophos

Detecciones de Rockstar2FA Fuente: Sophos

FlowerStorm: un sucesor sospechoso

Poco después del colapso de Rockstar2FA, FlowerStorm comenzó a ganar tracción. Esta plataforma apareció por primera vez en junio de 2024 y comparte muchas similitudes con su predecesor, lo que ha llevado a especulaciones sobre un posible cambio de marca para reducir la exposición y continuar operando bajo un nuevo nombre.

Similitudes entre Rockstar2FA y FlowerStorm

Sophos identificó varias características comunes entre ambas plataformas, lo que sugiere una posible conexión operativa o un origen compartido:

- Portales de phishing: Ambas plataformas utilizan portales que imitan páginas de inicio de sesión legítimas, como Microsoft, para capturar credenciales y tokens de autenticación multifactor (MFA). Mientras Rockstar2FA empleaba scripts PHP aleatorios, FlowerStorm ha estandarizado sus operaciones con «next.php».

- Diseño HTML: La estructura HTML de las páginas de phishing es similar, incluyendo comentarios aleatorios, funciones de seguridad de Cloudflare y mensajes como «Inicialización de protocolos de seguridad del navegador». Aunque los temas visuales han cambiado de automotrices a botánicos, el diseño base sigue siendo consistente.

- Métodos de recolección de credenciales: Ambas plataformas utilizan campos similares para recopilar correos electrónicos, contraseñas y tokens de sesión, además de admitir la validación de MFA mediante sistemas backend.

- Registro y alojamiento de dominios: Existe una superposición significativa en el uso de dominios .ru y .com, además de servicios de Cloudflare. Sus patrones de actividad muestran sincronización hasta finales de 2024, lo que indica posible coordinación.

- Errores operativos: Tanto Rockstar2FA como FlowerStorm han expuesto inadvertidamente sistemas backend y demostrado una alta capacidad de escalabilidad. Rockstar2FA gestionaba más de 2,000 dominios, mientras que FlowerStorm se expandió rápidamente tras el colapso de su predecesor.

Opiniones de los investigadores

«No podemos vincular con gran confianza Rockstar2FA y FlowerStorm, aparte de señalar que los kits reflejan un ancestro común debido a las similitudes en sus contenidos desplegados», concluyen los investigadores de Sophos. También destacan que los patrones de registro de dominios podrían reflejar trabajo coordinado o simplemente responder a tendencias del mercado.

Impacto de FlowerStorm

Independientemente de su origen, FlowerStorm representa una amenaza significativa para usuarios y organizaciones, ya que facilita ataques de phishing que pueden escalar a ciberataques más graves. Según Sophos, aproximadamente el 63% de las organizaciones y el 84% de los usuarios atacados por FlowerStorm tienen sede en Estados Unidos. Los sectores más afectados incluyen servicios (33%), manufactura (21%), comercio minorista (12%) y servicios financieros (8%).

Cómo protegerse de FlowerStorm

Para mitigar los riesgos asociados a esta amenaza, se recomiendan las siguientes medidas de seguridad:

- Implementar autenticación multifactor (MFA): Utilizar tokens FIDO2 resistentes a ataques AiTM.

- Filtrado de correo electrónico: Implementar soluciones avanzadas para identificar y bloquear correos maliciosos.

- Filtrado de DNS: Restringir el acceso a dominios sospechosos, como aquellos con extensiones .ru, .moscow y .dev.

En conclusión el surgimiento de FlowerStorm subraya la evolución constante de las amenazas cibernéticas y la necesidad de adoptar prácticas de seguridad robustas. Las organizaciones deben mantenerse vigilantes, implementar medidas de protección adecuadas y estar al tanto de las tendencias emergentes en el panorama de amenazas para mitigar riesgos y proteger sus activos digitales.

Fuente: Bleeping Computer