Microsoft está rastreando una serie de ataques que utilizan el envenenamiento de SEO para infectar objetivos con un troyano de acceso remoto (RAT) capaz de robar la información confidencial de las víctimas y hacer backdoor en sus sistemas.

El malware entregado en esta campaña es SolarMarker (también conocido como Jupyter , Polazert y Yellow Cockatoo ), un .NET RAT que se ejecuta en la memoria y es utilizado por los atacantes para colocar otras cargas útiles en los dispositivos infectados.

SolarMarker está diseñado para proporcionar a sus maestros una puerta trasera para los sistemas comprometidos y robar las credenciales de los navegadores web.

Los datos que logra recolectar de los sistemas infectados se filtran al servidor de comando y control. También ganará persistencia al agregarse a la carpeta de Inicio y modificar los accesos directos en el escritorio de las víctimas.

En abril, los investigadores de eSentire observaron que los actores de amenazas detrás de SolarMaker inundaban los resultados de búsqueda con más de 100,000 páginas web que afirmaban proporcionar formularios de oficina gratuitos (por ejemplo, facturas, cuestionarios, recibos y currículums).

Sin embargo, actuarían como trampas para los profesionales de negocios que buscan plantillas de documentos y las infectarían con SolarMaker RAT mediante descargas automáticas y redireccionamiento de búsqueda a través de Shopify y Google Sites.

Cambia para abusar de AWS y Strikingly

En ataques más recientes detectados por Microsoft, los atacantes han cambiado a documentos llenos de palabras clave alojados en AWS y Strikingly, y ahora apuntan a otros sectores, incluidos el financiero y el educativo.

«Usan miles de documentos PDF rellenos con palabras clave de SEO y enlaces que inician una cadena de redirecciones que eventualmente conducen al malware», dijo Microsoft.

«El ataque funciona mediante el uso de documentos PDF diseñados para clasificar en los resultados de búsqueda. Para lograr esto, los atacantes rellenaron estos documentos con más de 10 páginas de palabras clave sobre una amplia gama de temas, desde ‘formulario de seguro’ y ‘aceptación de contrato’ hasta ‘cómo para unir SQL ‘y’ respuestas matemáticas ‘. »

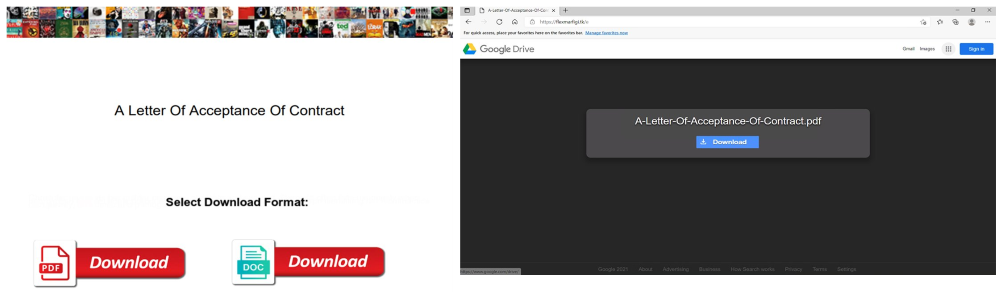

Una vez que las víctimas encuentran uno de los PDF creados con fines malintencionados y los abren, se les solicita que descarguen otro documento PDF o DOC que contenga la información que están buscando.

En lugar de obtener acceso a la información, se les redirige a través de varios sitios web utilizando TLD .site, .tk y .ga a una página web clonada de Google Drive donde se les proporciona la última carga útil, el malware SolarMaker.

Se cree que los desarrolladores de SolarMaker son actores de amenazas de habla rusa basados en errores ortográficos de traducción del ruso al inglés, según Morphisec.

Los investigadores de Morphisec también encontraron que muchos de los servidores C2 del malware están ubicados en Rusia, aunque muchos ya no estaban activos.

«La TRU aún no ha observado acciones sobre objetivos después de una infección de SolarMarker, pero sospecha que existen varias posibilidades, incluido el ransomware, el robo de credenciales, el fraude o como punto de apoyo en las redes de víctimas para operaciones de espionaje o exfiltración», dijo la respuesta a amenazas de eSentire. Unidad (TRU) agregada.

Fuente: www.bleepingcomputer.com