La Agencia de Seguridad de Infraestructura y Ciberseguridad de los Estados Unidos (CISA) emitió el martes un aviso con respecto a una falla crítica en la cadena de suministro de software que afecta el kit de desarrollo de software (SDK) de ThroughTek y que un adversario podría abusar para obtener acceso inadecuado a las transmisiones de audio y video.

«La explotación exitosa de esta vulnerabilidad podría permitir el acceso no autorizado a información sensible, como la alimentación de audio / video de la cámara», dijo CISA en la alerta.

El SDK punto a punto ( P2P ) de ThroughTek es ampliamente utilizado por dispositivos IoT con videovigilancia o capacidad de transmisión de audio / video, como cámaras IP, cámaras de monitoreo de bebés y mascotas, electrodomésticos inteligentes y sensores para brindar acceso remoto al contenido multimedia. a través de Internet.

Registrada como CVE-2021-32934 (puntuación CVSS: 9.1), la deficiencia afecta a los productos ThroughTek P2P, versiones 3.1.5 y anteriores, así como a las versiones SDK con etiqueta nossl, y se debe a una falta de protección suficiente al transferir datos entre los dispositivo y los servidores de ThroughTek.

Nozomi Networks informó de la falla en marzo de 2021, que señaló que el uso de cámaras de seguridad vulnerables podría poner en riesgo a los operadores de infraestructura crítica al exponer información confidencial de negocios, producción y empleados.

«El [P2P] protocolo utilizado por ThroughTek carece de un intercambio de claves seguras [y] en cambio se basa en un esquema de ofuscación basado en una clave fija», la empresa de seguridad IO con sede en San Francisco, dijo . «Dado que este tráfico atraviesa Internet, un atacante que pueda acceder a él puede reconstruir el flujo de audio / video».

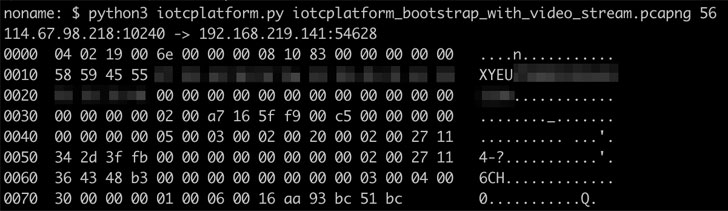

Para demostrar la vulnerabilidad, los investigadores crearon un exploit de prueba de concepto (PoC) que desofusca paquetes sobre la marcha del tráfico de la red.

ThroughTek recomienda a los fabricantes de equipos originales (OEM) que utilicen SDK 3.1.10 y superior para habilitar AuthKey y DTLS , y aquellos que confían en una versión de SDK anterior a 3.1.10 para actualizar la biblioteca a la versión 3.3.1.0 o v3.4.2.0 y habilitar AuthKey / DTLS.

Dado que la falla afecta a un componente de software que es parte de la cadena de suministro para muchos OEM de cámaras de seguridad y dispositivos de IoT para consumidores, las consecuencias de dicha explotación podrían violar efectivamente la seguridad de los dispositivos, lo que permitiría al atacante acceder y ver audio confidencial o secuencias de video.

«Debido a que la biblioteca P2P de ThroughTek ha sido integrada por múltiples proveedores en muchos dispositivos diferentes a lo largo de los años, es prácticamente imposible que un tercero rastree los productos afectados», dijeron los investigadores.

Fuente: www.thehackernews.com