Más de 19 000 enrutadores Cisco VPN al final de su vida útil en Internet están expuestos a ataques dirigidos a una cadena de explotación de ejecución de comandos remotos.

Al encadenar dos fallas de seguridad reveladas la semana pasada , los actores de amenazas pueden eludir la autenticación (CVE-2023-20025) y ejecutar comandos arbitrarios (CVE-2023-2002) en el sistema operativo subyacente de los enrutadores Cisco Small Business RV016 , RV042 , RV042G y RV082. .

Los atacantes no autenticados pueden explotar la falla de omisión de autenticación de gravedad crítica de forma remota a través de solicitudes HTTP especialmente diseñadas enviadas a la interfaz de administración basada en la web de los enrutadores vulnerables para obtener acceso raíz.

Cisco calificó a CVE-2023-20025 como crítico y dijo que su equipo de respuesta a incidentes de seguridad de productos (PSIRT) está al tanto del código de explotación de prueba de concepto disponible en la naturaleza.

A pesar de esto, la compañía también dijo que «no ha lanzado ni lanzará actualizaciones de software que aborden esta vulnerabilidad«.

Por el momento, Cisco no ha encontrado evidencia que sugiera que esta cadena de exploits está siendo abusada en los ataques.

Miles de enrutadores vulnerables a ataques

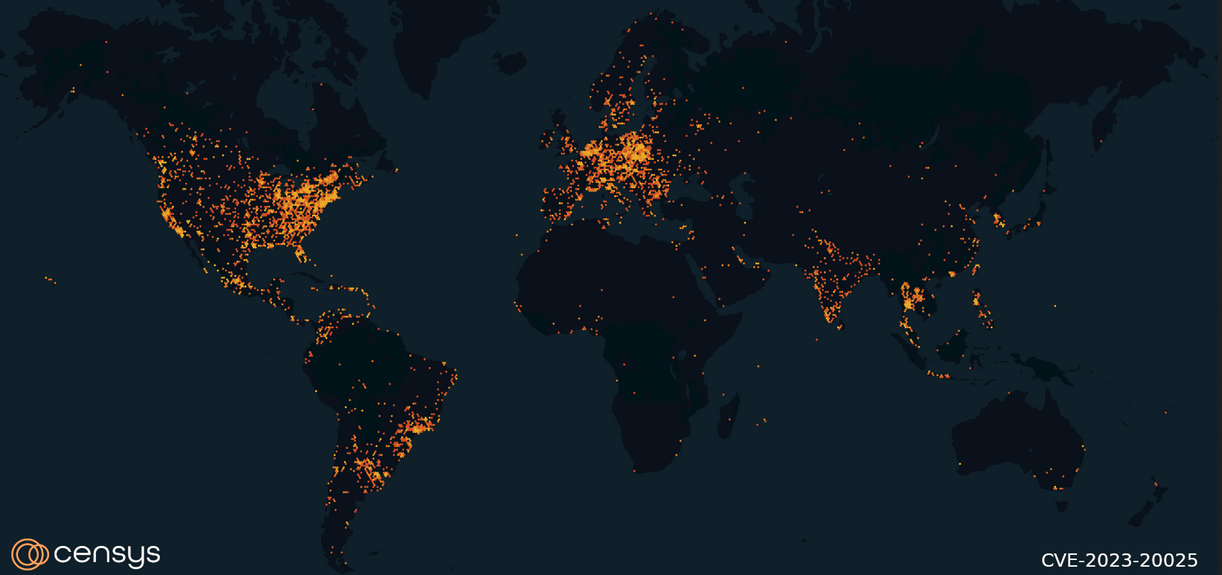

Después de que BleepingComputer informara que estos enrutadores se quedarían sin un parche y analizar cuántos de ellos son accesibles a través de Internet, Censys encontró casi 20,000 enrutadores Cisco RV016, RV042, RV042G y RV082 en línea.

«Al observar solo los servicios HTTP que incluyen los números de modelo en el encabezado de respuesta ‘WWW-Authenticate’ o un servicio HTTPS con una unidad organizativa TLS coincidente, los resultados de búsqueda de Censys muestran que alrededor de 20 000 hosts tienen indicadores de que son potencialmente vulnerables a este ataque , dijo Censys .

«De los cuatro modelos vulnerables, el RV042 domina el panorama, con más de 12 000 hosts expuestos a Internet.

«El RV082 y el RV042 con 3500 hosts, mientras que el RV016 se queda atrás con solo 784 activos expuestos a Internet».

Aunque no recibirán actualizaciones de seguridad, y Cisco dijo que «no hay soluciones alternativas que aborden estas vulnerabilidades», los usuarios aún pueden proteger sus dispositivos de ataques al deshabilitar la interfaz de administración basada en web y bloquear el acceso a los puertos 443 y 60443 para frustrar los intentos de explotación.

Para hacerlo, inicie sesión en la interfaz de administración basada en web de cada enrutador vulnerable, vaya a Firewall > General y desmarque la casilla de verificación Administración remota. Cisco también proporciona instrucciones detalladas sobre cómo bloquear el acceso a los puertos 443 y 60443 .

Los enrutadores afectados seguirán siendo accesibles y se podrán configurar a través de la interfaz LAN después de implementar la mitigación anterior.

Cisco también dijo que no solucionaría una falla crítica de omisión de autenticación que afectaba a múltiples enrutadores EoL en septiembre y aconsejó a los usuarios cambiar a los enrutadores RV132W, RV160 o RV160W que aún están bajo soporte.

Tres meses antes, en junio, Cisco nuevamente alentó a los propietarios a migrar a modelos de enrutador más nuevos después de revelar una vulnerabilidad crítica de ejecución remota de código (RCE) en otra serie de enrutadores VPN al final de su vida útil que también quedó sin parchear.

Fuente: https://www.bleepingcomputer.com