Los investigadores han revelado una nueva campaña de minería de criptomonedas a gran escala dirigida al repositorio de paquetes JavaScript de NPM.

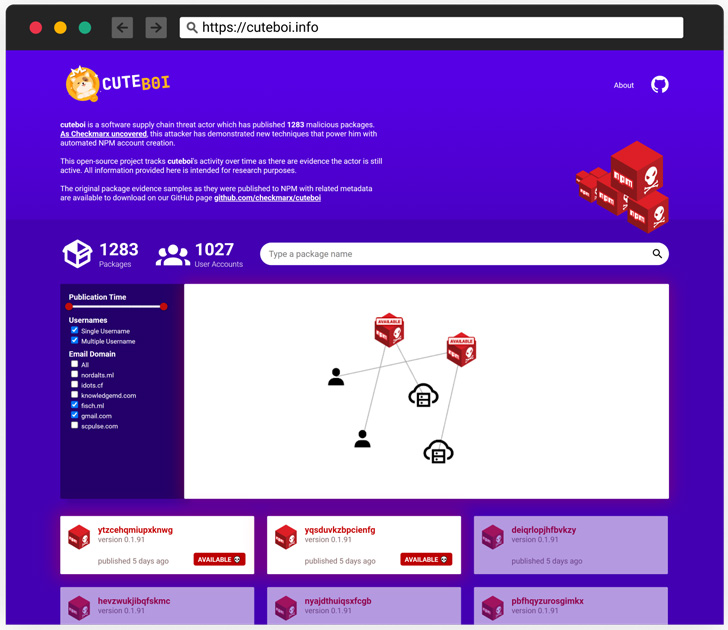

La actividad maliciosa, atribuida a un actor de amenazas de la cadena de suministro de software denominado CuteBoi , involucra una serie de 1283 módulos maliciosos que se publicaron de manera automatizada desde más de 1000 cuentas de usuarios diferentes.

«Esto se hizo utilizando la automatización que incluye la capacidad de pasar el desafío NPM 2FA», dijo la empresa israelí de pruebas de seguridad de aplicaciones Checkmarx . «Este grupo de paquetes parece ser parte de un atacante que está experimentando en este momento».

Se dice que todos los paquetes lanzados en cuestión albergan un código fuente casi idéntico de un paquete ya existente llamado eazyminer que se utiliza para extraer Monero mediante la utilización de recursos no utilizados en los servidores web.

Una modificación notable implica la URL a la que se debe enviar la criptomoneda extraída, aunque la instalación de los módulos maliciosos no tendrá un efecto negativo.

«El código copiado de eazyminer incluye una funcionalidad de minero que se activa desde otro programa y no como una herramienta independiente», dijo el investigador Aviad Gershon. «El atacante no cambió esta característica del código y, por esa razón, no se ejecutará durante la instalación».

Como se observó en el caso de RED-LILI a principios de este año, los paquetes se publican a través de una técnica de automatización que permite al actor de amenazas vencer las protecciones de autenticación de dos factores (2FA).

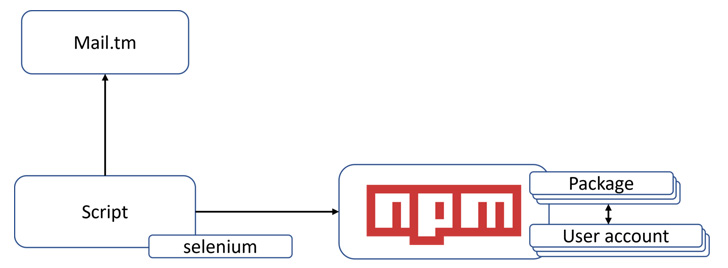

Sin embargo, mientras que el primero implicó configurar un servidor personalizado y usar una combinación de herramientas como Selenium e Interactsh para crear mediante programación una cuenta de usuario de NPM y derrotar a 2FA, CuteBoi se basa en un servicio de correo electrónico desechable llamado mail.tm.

La plataforma gratuita también ofrece una API REST , «que permite que los programas abran buzones desechables y lean los correos electrónicos recibidos que se les envían con una simple llamada a la API», lo que permite al actor de amenazas eludir el desafío 2FA al crear una cuenta de usuario.

Los hallazgos coinciden con otro ataque generalizado a la cadena de suministro de software relacionado con NPM denominado IconBurst que está diseñado para recopilar datos confidenciales de formularios integrados en aplicaciones móviles y sitios web posteriores.

Fuente: https://thehackernews.com