Es probable que un marco de comando y control (C2) previamente no documentado denominado Alchimist se esté utilizando en la naturaleza para apuntar a los sistemas Windows, macOS y Linux.

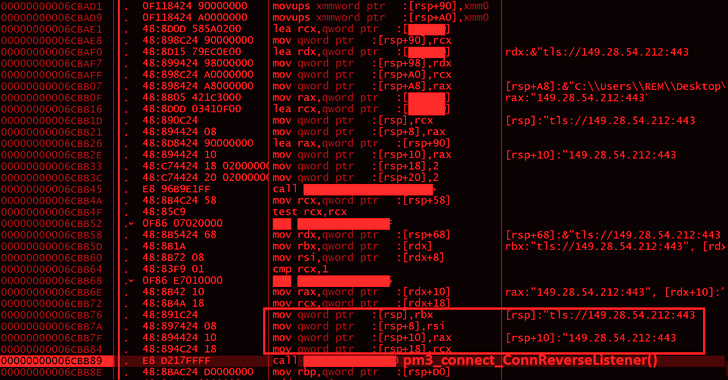

«Alchimist C2 tiene una interfaz web escrita en chino simplificado y puede generar una carga útil configurada, establecer sesiones remotas, implementar la carga útil en máquinas remotas, capturar capturas de pantalla, ejecutar shellcode remotamente y ejecutar comandos arbitrarios», dijo Cisco Talos en un informe compartido . con las noticias del hacker.

Escrito en GoLang, Alchimist se complementa con un implante de baliza llamado Insekt, que viene con funciones de acceso remoto que pueden ser instrumentadas por el servidor C2.

El descubrimiento de Alchimist y su variada familia de implantes de malware se produce tres meses después de que Talos también detallara otro marco autónomo conocido como Manjusaka , que ha sido promocionado como el «hermano chino de Sliver y Cobalt Strike».

Aún más interesante, tanto Manjusaka como Alchimist tienen funcionalidades similares, a pesar de las diferencias en la implementación en lo que respecta a las interfaces web.

El panel Alchimist C2 presenta además la capacidad de generar PowerShell y fragmentos de código wget para Windows y Linux, lo que podría permitir que un atacante desarrolle sus cadenas de infección para distribuir la carga útil de Insekt RAT.

Luego, las instrucciones podrían incrustarse en un maldoc adjunto a un correo electrónico de phishing que, cuando se abre, descarga e inicia la puerta trasera en la máquina comprometida.

El troyano, por su parte, está equipado con características típicamente presentes en puertas traseras de este tipo, lo que permite que el malware obtenga información del sistema, capture capturas de pantalla, ejecute comandos arbitrarios y descargue archivos remotos, entre otros.

Además, la versión Linux de Insekt es capaz de enumerar el contenido del directorio «.ssh» e incluso agregar nuevas claves SSH al archivo «~/.ssh/authorized_keys» para facilitar el acceso remoto a través de SSH.

Pero en una señal de que el actor de amenazas detrás de la operación también tiene macOS en la mira, Talos dijo que descubrió un cuentagotas Mach-O que explota la vulnerabilidad PwnKit ( CVE-2021-4034 ) para lograr una escalada de privilegios.

«Sin embargo, esta utilidad [pkexec] no está instalada en MacOSX de forma predeterminada, lo que significa que la elevación de privilegios no está garantizada», señaló Talos.

Las funciones superpuestas de Manjusaka y Alchimist apuntan a un repunte en el uso de «marcos C2 todo incluido» que se pueden usar para administración remota y comando y control.

«Un actor de amenazas que obtiene acceso privilegiado de shell en la máquina de una víctima es como tener una navaja suiza, que permite la ejecución de comandos arbitrarios o códigos de shell en el entorno de la víctima, lo que tiene efectos significativos en la organización objetivo», dijeron los investigadores.

Fuente: https://thehackernews.com