Se ha observado que un grupo de piratería de criptominería explota la falla de ejecución remota de código recientemente revelada en los servidores de Atlassian Confluence para instalar mineros en servidores vulnerables.

La vulnerabilidad, rastreada como CVE-2022-26134, se descubrió como un día cero explotado activamente a fines de mayo, mientras que el proveedor lanzó una solución el 3 de junio de 2022.

En los días siguientes se lanzaron varios exploits de prueba de concepto (PoC) , lo que le dio a una base más amplia de actores maliciosos una manera fácil de explotar la falla para sus propósitos.

Uno de los actores de amenazas que se aprovechó de esta oferta es un grupo de criptominería llamado » pandilla 8220 «, que, según Check Point , realiza escaneos masivos de redes para encontrar puntos finales vulnerables de Windows y Linux para plantar mineros.

Los mineros son programas de propósito especial que utilizan los recursos computacionales disponibles del host para extraer criptomonedas como Monero para el actor de amenazas.

La consecuencia directa de esta actividad es la reducción del rendimiento del servidor, el aumento del desgaste del hardware, el aumento de los costos de funcionamiento e incluso la interrupción del negocio.

Además, al tener acceso al sistema, estos actores pueden actualizar su ataque en cualquier momento y lanzar cargas útiles más potentes.

Cadena de ataque de pandillas 8220

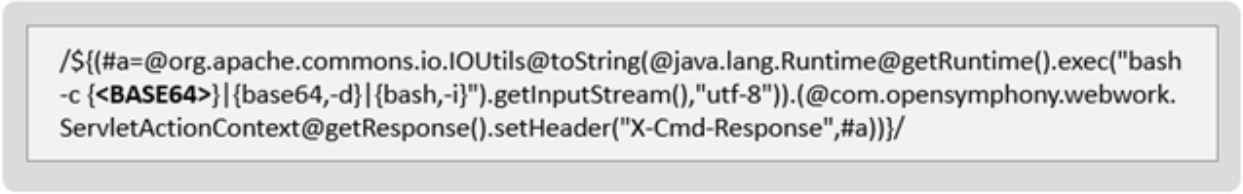

El ataque comienza en los sistemas Linux y Windows mediante el envío de una solicitud HTTP especialmente diseñada que explota CVE-2022-26134 y suelta una carga útil codificada en base64.

A continuación, la carga útil obtiene un ejecutable, un script de cuentagotas de malware en Linux y un generador de procesos secundarios en Windows.

Ambos casos tienen como objetivo establecer la persistencia de reinicio (a través de trabajos cron o carpeta de inicio), desinstalar todos los agentes en ejecución y luego activar el minero.

.png)

En ambos casos, el minero agotará todos los recursos del sistema, por lo que la «pandilla 8220» obtendrá el máximo beneficio hasta que se elimine su malware en lugar de minar silenciosamente en servidores comprometidos y esforzarse por pasar desapercibido utilizando solo una parte del poder computacional disponible.

Finalmente, el script de Linux también busca claves SSH en el host para intentar propagarse a máquinas adyacentes en la red violada.

Explotación de RCE de confluencia

Mientras que la “pandilla 8220” explota CVE-2022-26134 para criptominería, otros actores de amenazas están instalando shells web , creando nuevas cuentas de administrador, ejecutando comandos e incluso tomando el control total del servidor.

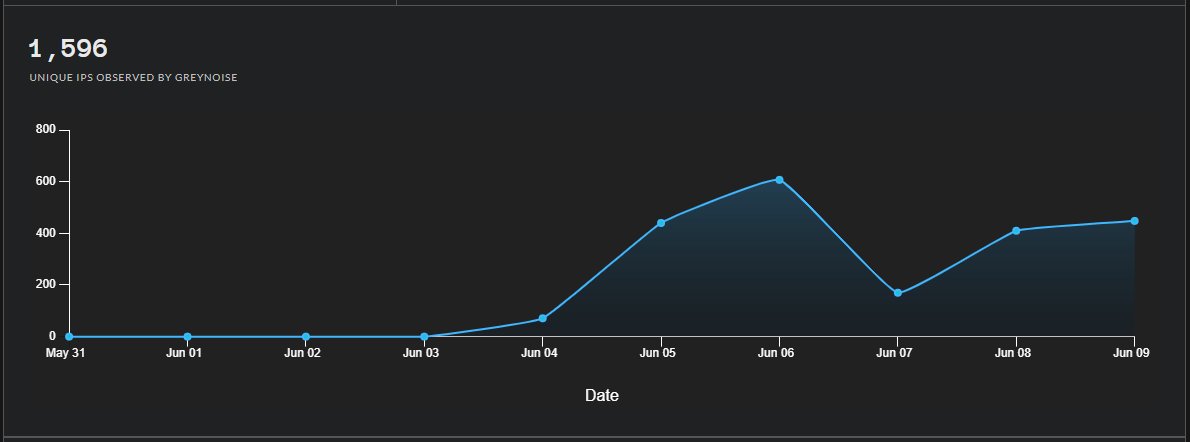

Según los datos de Greynoise , los intentos de explotación alcanzaron su punto máximo el 6 de junio de 2022, pero la detección de intentos maliciosos continúa hoy en niveles altos.

Las botnets de Linux, como Kinsing, Hezb y Dark.IoT, también están explotando la vulnerabilidad para implementar puertas traseras y criptomineros.

Atlassian ha advertido a sus clientes que la única mitigación para la falla crítica es aplicar las actualizaciones de seguridad , que están disponibles en las versiones 7.4.17, 7.13.7, 7.14.3, 7.15.2, 7.16.4, 7.17.4, y 7.18.1.

Fuente: https://www.bleepingcomputer.com