Se han revelado tres nuevos fallos de seguridad en el servicio Microsoft Azure API Management que podrían ser abusados por actores malintencionados para obtener acceso a información confidencial o servicios back-end.

Esto incluye dos fallas de falsificación de solicitudes del lado del servidor (SSRF) y una instancia de funcionalidad de carga de archivos sin restricciones en el portal para desarrolladores de API Management, según la firma israelí de seguridad en la nube Ermetic.

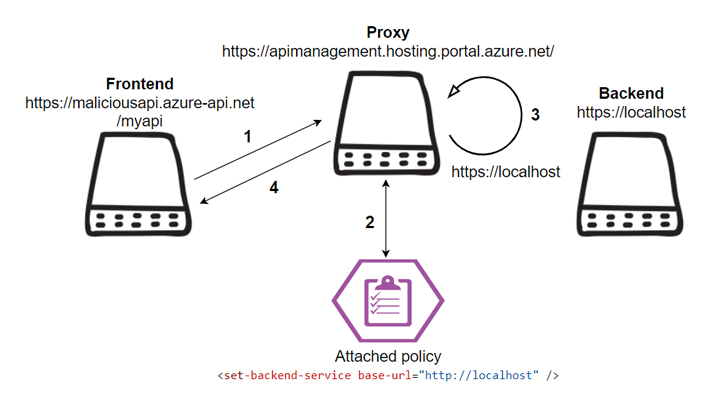

«Al abusar de las vulnerabilidades de SSRF, los atacantes podrían enviar solicitudes desde el proxy CORS del servicio y el proxy de alojamiento en sí, acceder a los activos internos de Azure, denegar el servicio y eludir los firewalls de aplicaciones web», dijo la investigadora de seguridad Liv Matan en un informe compartido con The Hacker News.

«Con el recorrido de la ruta de carga de archivos, los atacantes podrían cargar archivos maliciosos en la carga de trabajo interna hospedada de Azure».

Azure API Management es una plataforma de administración multinube que permite a las organizaciones exponer de forma segura sus API a clientes externos e internos y habilitar una amplia gama de experiencias conectadas.

De las dos fallas SSRF identificadas por Ermetic, una de ellas es un bypass para una solución implementada por Microsoft para abordar una vulnerabilidad similar reportada por Orca a principios de este año. La otra vulnerabilidad reside en la función de proxy de API Management.

La explotación de los errores de SSRF puede provocar la pérdida de confidencialidad e integridad, lo que permite a un actor de amenazas leer recursos internos de Azure y ejecutar código no autorizado.

La falla de recorrido de ruta descubierta en el portal del desarrollador, por otro lado, se deriva de la falta de validación del tipo de archivo y la ruta de los archivos cargados.

Un usuario autenticado puede aprovechar esta laguna para cargar archivos maliciosos en el servidor del portal para desarrolladores y, potencialmente, incluso ejecutar código arbitrario en el sistema subyacente.

Tras la divulgación responsable, los tres defectos han sido parcheados por Microsoft.

Los hallazgos se producen semanas después de que los investigadores de Orca detallaran que una «falla por diseño» en Microsoft Azure podría ser explotada por los atacantes para obtener acceso a cuentas de almacenamiento, moverse lateralmente en el entorno e incluso ejecutar código remoto.

También sigue al descubrimiento de otra vulnerabilidad de Azure denominada EmojiDeploy que podría permitir a un atacante tomar el control de una aplicación específica.

Fuente: https://thehackernews.com