Los investigadores de seguridad han descubierto cinco vulnerabilidades en los equipos de red de Aruba (propiedad de HP) y Avaya (propiedad de ExtremeNetworks), que podrían permitir que actores malintencionados ejecuten código de forma remota en los dispositivos.

El daño causado por un ataque exitoso va desde la violación de datos y la toma completa del dispositivo hasta el movimiento lateral y la anulación de las defensas de segmentación de la red.

Los investigadores de seguridad de la empresa de seguridad cibernética Armis, especializada en dispositivos conectados, denominaron el conjunto de vulnerabilidades «TLStorm 2.0», ya que el descubrimiento se encuentra en la misma clase de problemas que el uso indebido de la biblioteca NanoSSL TLS, que informaron sobre los populares modelos APC UPS .

Los analistas encontraron que los dispositivos de otros proveedores tienen riesgos de seguridad idénticos y proporcionaron una lista de productos afectados:

- Avaya ERS3500

- Avaya ERS3600

- Avaya ERS4900

- Avaya ERS5900

- Serie Aruba 5400R

- Serie Aruba 3810

- Serie Aruba 2920

- Serie Aruba 2930F

- Serie Aruba 2930M

- Serie Aruba 2530

- Serie Aruba 2540

Bibliotecas externas en conmutadores

Los conmutadores de red son elementos comunes en las redes corporativas, lo que ayuda a imponer la segmentación, una práctica de seguridad que es fundamental en estos días en entornos más grandes.

Su función es actuar como un puente de red, conectando dispositivos a la red y utilizando conmutación de paquetes y direcciones MAC para recibir y reenviar datos al dispositivo de destino.

El uso de bibliotecas externas suele ser una solución conveniente y económica, pero a veces esto conlleva errores de implementación y problemas de seguridad.

Esta práctica motiva a los piratas informáticos a investigar estos pequeños bloques de construcción para encontrar fallas potencialmente explotables.

En el caso de TLStorm 2.0, la causa del problema es que el código de «lógica adhesiva» que usan los proveedores no cumple con las pautas de NanoSSL, lo que lleva a una posible RCE (ejecución remota de código).

En Aruba, NanoSSL se usa para el servidor de autenticación Radius y también para el sistema de portal cautivo. La forma en que se implementó puede provocar desbordamientos de datos del atacante, rastreados como CVE-2022-23677 y CVE-2022-23676.

En Avaya, la implementación de la biblioteca presenta tres fallas, un desbordamiento de montón de reensamblaje de TLS (CVE-2022-29860), un desbordamiento de pila de análisis de encabezado HTTP (CVE-2022-29861) y un desbordamiento de manejo de solicitud HTTP POST.

Los problemas surgen de la falta de verificaciones de errores, la falta de pasos de validación y las verificaciones de límites incorrectas.

Estos problemas no están en la biblioteca en sí, sino en la forma en que el proveedor la implementó.

Escenarios de ataque

Armis presenta dos escenarios principales de explotación que permiten escapar de un portal cautivo o romper la segmentación de la red, ambos abriendo el camino a ciberataques de alto impacto.

En el escenario del portal cautivo, el atacante accede a la página web de un recurso de red limitado que requiere autenticación, pago o alguna otra forma de token de acceso. Estos portales cautivos se encuentran típicamente en redes de hoteles, aeropuertos y centros de negocios.

Al explotar TLStorm 2.0, el atacante puede ejecutar código de forma remota en el conmutador, eludiendo las restricciones del portal cautivo o incluso deshabilitándolo por completo.

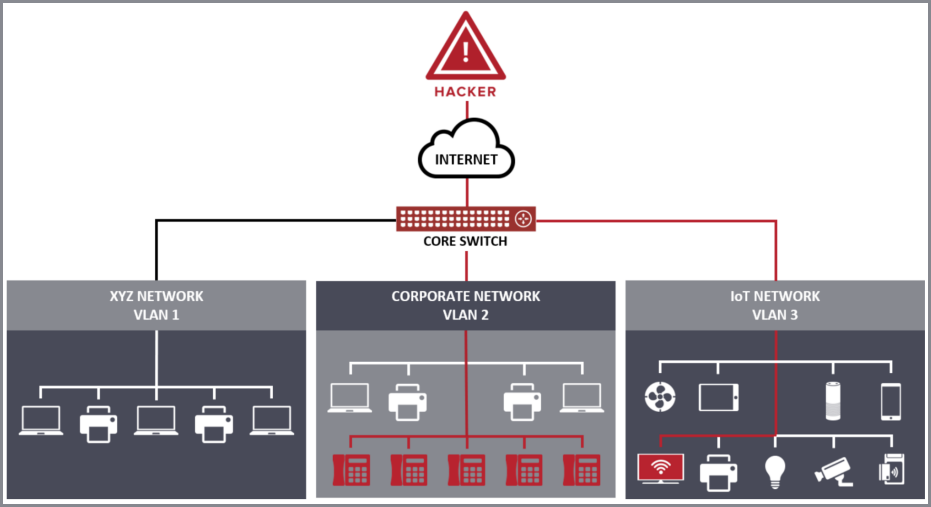

En el segundo escenario, un atacante puede usar las vulnerabilidades para romper la segmentación de la red y acceder a cualquier parte de la red de TI, pasando libremente del espacio «invitado» al segmento «corporativo».

Remediación

Armis informó a Aruba y Avaya sobre las vulnerabilidades de TLStorm 2.0 hace tres meses y colaboró con ellos a nivel técnico.

Los analistas de amenazas le dijeron a BleepingComputer que se notificó a los clientes afectados y se emitieron parches que abordan la mayoría de las vulnerabilidades.

Además, Armis nos dijo que no tienen conocimiento de que se exploten las vulnerabilidades de TLStorm 2.0.

Fuente: https://www.bleepingcomputer.com