La botnet PurpleFox ha actualizado su arsenal con nuevas vulnerabilidades y cargas útiles eliminadas, ahora también aprovechando WebSockets para la comunicación bidireccional C2.

Aunque tiene su sede principalmente en China, la botnet PurpleFox todavía tiene presencia global a través de cientos de servidores comprometidos.

Su actividad comienza con la ejecución de un comando de PowerShell que descarga una carga útil maliciosa desde la URL especificada, apuntando a un servidor C2 disponible.

La carga útil utilizada en campañas recientes rastreadas por los investigadores de Trend Micro es un script largo que comprende tres componentes de escalamiento de privilegios.

Estos están destinados a sistemas Windows 7 a Windows 10, pero están limitados solo a sistemas de 64 bits.

Las fallas que son explotadas por las últimas variantes de PurpleFox son las siguientes:

- Windows 7 / Windows Server 2008: CVE-2020-1054, CVE-2019-0808

- Windows 8 / Windows Server 2012 – CVE-2019-1458

- Windows 10 / Windows Server 2019 – CVE-2021-1732

PurpleFox detecta el sistema host, selecciona el exploit apropiado y luego usa el módulo PowerSploit para cargarlo.

Un paquete MSI también se inicia desde un proceso de nivel de administrador sin requerir ninguna interacción del usuario, verificando instalaciones más antiguas de PurpleFox y reemplazando sus componentes por otros nuevos.

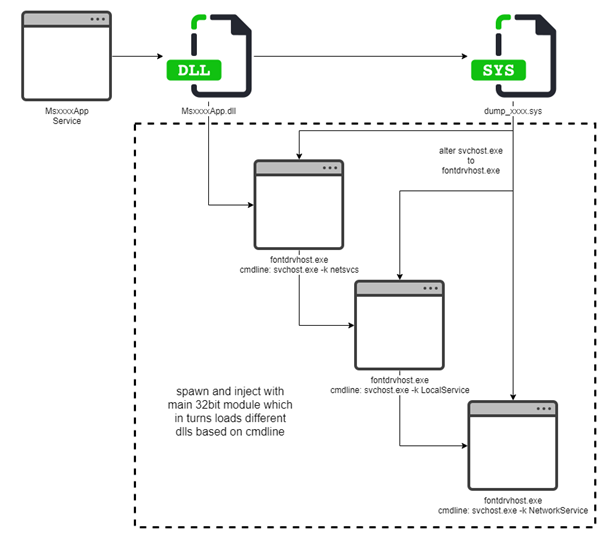

La puerta trasera que está instalada en el sistema host es un archivo DLL ofuscado con la utilidad de compresión de archivos VMProtect.

Fuente: TrendMicro

El malware también utiliza un controlador de rootkit que oculta sus archivos, claves de registro y procesos, lo que reduce las posibilidades de ser detectado en el servidor comprometido.

Abrir un canal de WebSocket y mantenerlo vivo

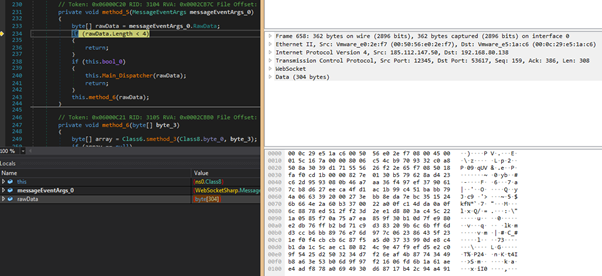

Una nueva puerta trasera .NET recuperada de campañas recientes se elimina días después de la intrusión inicial para aprovechar WebSockets para las comunicaciones C2.

Este componente es responsable de configurar la comunicación, así como de la inicialización de las funciones criptográficas.

El uso de WebSockets para comunicaciones es algo inusual en el espacio del malware, pero PurpleFox demuestra que, no obstante, puede ser muy efectivo.

Los mensajes intercambiados entre la máquina infectada y el servidor C2 seleccionado comienzan con negociaciones para una clave de encriptación RSA de sesión, pero incluso este primer intercambio está encriptado AES usando una clave predeterminada.

Fuente: TrendMicro

Al enviar mensajes «keepalive», la conexión TCP se mantiene durante el tiempo que sea necesario.

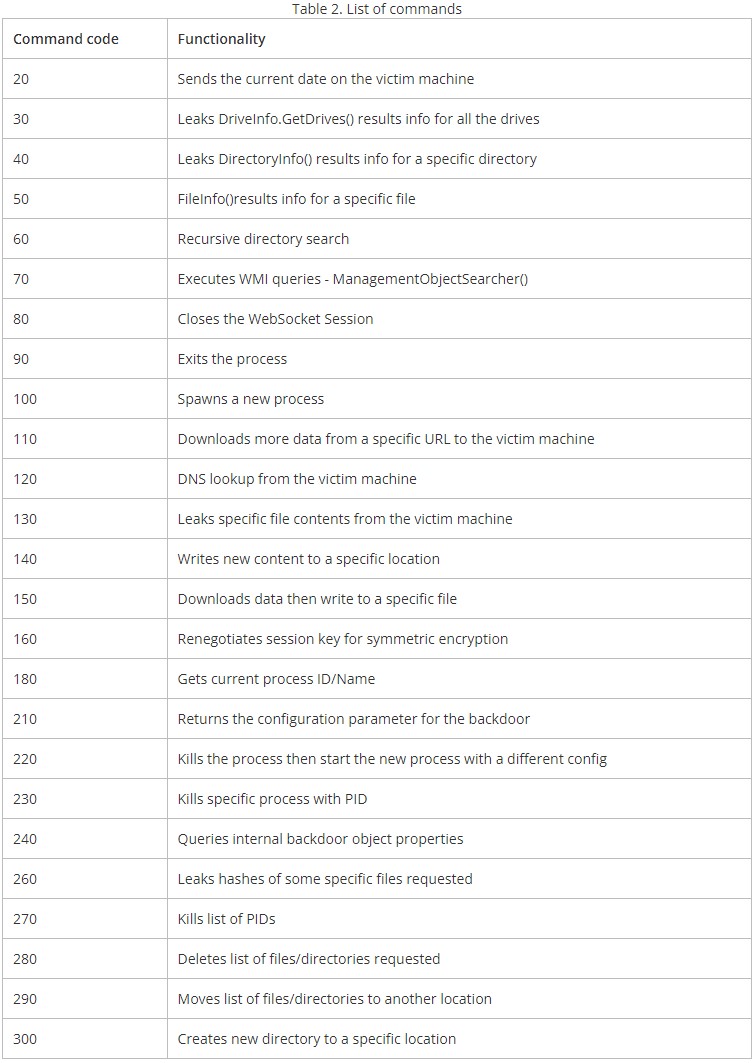

La lista de comandos de WebSocket observados por TrendMicro es extensa y, aunque existen algunas discrepancias entre las diferentes variantes, la siguiente tabla las resume todas.

Fuente: TrendMicro

Actualmente, PurpleFox todavía está activo y hay un número notable de servidores C&C que controlan los clientes de WebSocket.

Al hacer algunos perfiles de los objetivos, TrendMicro informa que los puntos críticos de actividad más notables se encuentran en los EE. UU., Turquía, Emiratos Árabes Unidos, Irak y Arabia Saudita.

Fuente: www.bleepingcomputer.com