Se ha encontrado un rootkit recientemente identificado con una firma digital válida emitida por Microsoft que se utiliza para el tráfico de proxy a direcciones de Internet de interés para los atacantes durante más de un año dirigidos a jugadores en línea en China.

La empresa de tecnología de ciberseguridad con sede en Bucarest, Bitdefender, denominó al malware » FiveSys » , señalando sus posibles motivos de robo de credenciales y secuestro de compras en el juego. Desde entonces, el fabricante de Windows ha revocado la firma tras una divulgación responsable.

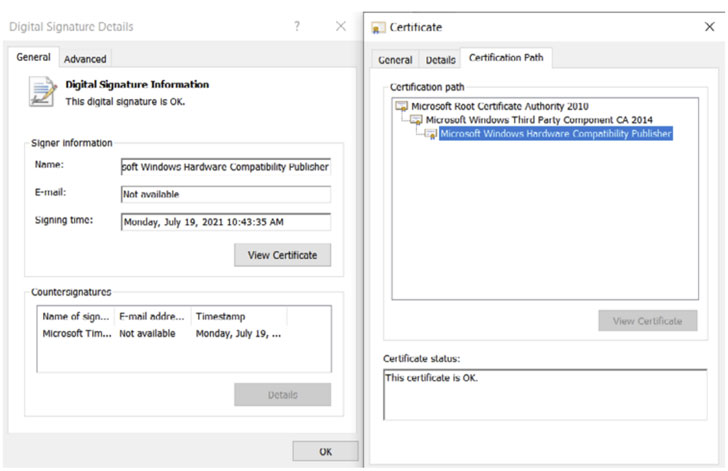

«Las firmas digitales son una forma de establecer la confianza», dijeron los investigadores de Bitdefender en un documento técnico, agregando que «una firma digital válida ayuda al atacante a navegar alrededor de las restricciones del sistema operativo para cargar módulos de terceros en el kernel. Una vez cargado, el rootkit permite sus creadores para obtener privilegios virtualmente ilimitados «.

Los rootkits son evasivos y sigilosos, ya que ofrecen a los actores de amenazas un punto de apoyo arraigado en los sistemas de las víctimas y ocultan sus acciones maliciosas del sistema operativo (SO), así como de las soluciones antimalware, lo que permite a los adversarios mantener una persistencia prolongada incluso después de la reinstalación del SO. o reemplazo del disco duro.

En el caso de FiveSys, el objetivo principal del malware es redirigir y enrutar el tráfico de Internet para conexiones HTTP y HTTPS a dominios maliciosos bajo el control del atacante a través de un servidor proxy personalizado. Los operadores de rootkit también emplean la práctica de bloquear la carga de controladores de grupos competidores utilizando una lista de bloqueo de firmas de certificados robados para evitar que tomen el control de la máquina.

«Para dificultar los posibles intentos de eliminación, el rootkit viene con una lista incorporada de 300 dominios en el ‘.xyz’ [dominio de nivel superior]», anotaron los investigadores. «Parecen generarse aleatoriamente y almacenarse de forma cifrada dentro del binario».

El desarrollo marca la segunda vez que los controladores maliciosos con firmas digitales válidas emitidas por Microsoft a través del proceso de firma de Windows Hardware Quality Labs ( WHQL ) se han escapado de las grietas. A finales de junio de 2021, la empresa alemana de ciberseguridad G Data reveló detalles de otro rootkit denominado » Netfilter » (y que Microsoft rastrea como «Retliften»), que, como FiveSys, también estaba dirigido a jugadores en China.

Fuente: https://thehackernews.com