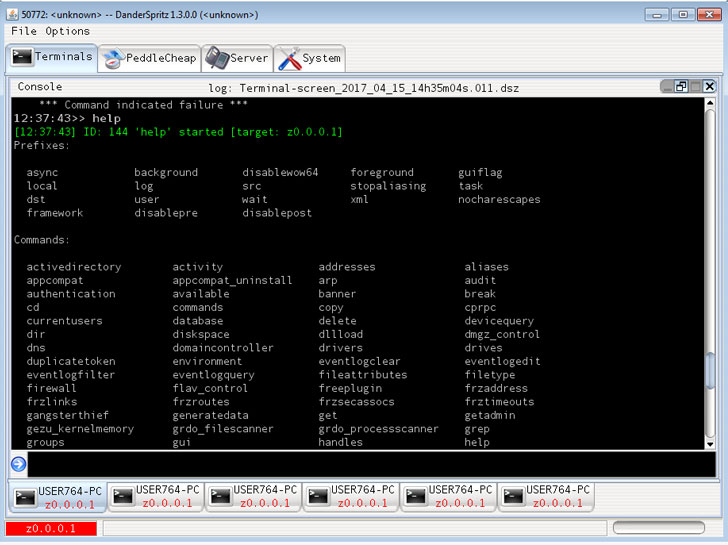

Los investigadores de ciberseguridad han ofrecido una visión detallada de un sistema llamado DoubleFeature que se dedica a registrar las diferentes etapas de posexplotación derivadas del despliegue de DanderSpritz, un marco de malware con todas las funciones utilizado por Equation Group .

DanderSpritz salió a la luz el 14 de abril de 2017, cuando un grupo de piratería conocido como Shadow Brokers filtró la herramienta de explotación, entre otros, bajo un despacho titulado » Lost in Translation «. También se incluyó en las filtraciones EternalBlue , un exploit de ciberataque desarrollado por la Agencia de Seguridad Nacional de los EE. UU. (NSA) que permitió a los actores de amenazas llevar a cabo el ataque de ransomware NotPetya en computadoras con Windows sin parches.

La herramienta es un marco modular, sigiloso y completamente funcional que se basa en docenas de complementos para actividades posteriores a la explotación en hosts de Windows y Linux. DoubleFeature es uno de ellos, que funciona como una «herramienta de diagnóstico para los ordenadores de los que llevan DanderSpritz», investigadores de Check Point , dijo en un nuevo informe publicado el lunes.

«DoubleFeature podría usarse como una especie de Rosetta Stone para comprender mejor los módulos DanderSpritz y los sistemas comprometidos por ellos», agregó la firma israelí de ciberseguridad. «Es la quimera de un equipo de respuesta a incidentes».

Diseñado para mantener un registro de los tipos de herramientas que podrían implementarse en una máquina de destino, DoubleFeature es un panel de control basado en Python que también funciona como una utilidad de informes para exfiltrar la información de registro de la máquina infectada a un servidor controlado por el atacante. La salida se interpreta mediante un ejecutable especializado llamado «DoubleFeatureReader.exe».

Algunos de los complementos monitoreados por DoubleFeature incluyen herramientas de acceso remoto llamadas UnitedRake (también conocido como EquationDrug ) y PeddleCheap, una puerta trasera sigilosa de exfiltración de datos llamada StraitBizarre, una plataforma de espionaje llamada KillSuit (también conocido como GrayFish), un conjunto de herramientas de persistencia llamado DiveBar, un controlador de acceso a la red encubierto llamado FlewAvenue y un implante validador llamado MistyVeal que verifica si el sistema comprometido es de hecho una auténtica máquina víctima y no un entorno de investigación.

«A veces, el mundo de las herramientas APT de alto nivel y el mundo del malware común pueden parecer dos universos paralelos», dijeron los investigadores. «Los actores del estado-nación tienden a [mantener] gigantescas bases de código clandestinas, con una amplia gama de características que se han cultivado durante décadas debido a una necesidad práctica. Resulta que nosotros también seguimos masticando lentamente la filtración de 4 años que nos reveló DanderSpritz y obtuvo nuevos conocimientos «.

Fuente: https://thehackernews.com