Los Hackers están aprovechando activamente la vulnerabilidad CVE-2024-52875, un fallo crítico de inyección CRLF que puede ser explotado para realizar ataques de ejecución remota de código (RCE) con solo un clic en el producto de firewall GFI KerioControl. Este ataque resalta la importancia de la seguridad en soluciones diseñadas para proteger redes corporativas.

¿Qué es GFI KerioControl?

GFI KerioControl es una solución de seguridad integral destinada a pequeñas y medianas empresas. Este producto combina múltiples funciones, como firewall, redes privadas virtuales (VPN), administración de ancho de banda, informes y monitoreo, filtrado de tráfico, protección antivirus (AV) y prevención de intrusiones. Es una herramienta ampliamente adoptada para la gestión y seguridad de redes, lo que la convierte en un objetivo atractivo para los actores maliciosos.

Detalles sobre la vulnerabilidad CVE-2024-52875

El 16 de diciembre de 2024, el investigador de seguridad Egidio Romano (EgiX) publicó un análisis técnico detallado de CVE-2024-52875, explicando cómo un fallo aparentemente menor relacionado con la división de respuestas HTTP puede ser explotado para lograr RCE con un solo clic.

La vulnerabilidad afecta a las versiones de KerioControl desde la 9.2.5 hasta la 9.4.5 y se origina por una sanitización insuficiente de los caracteres de avance de línea (LF) en el parámetro

1 | dest |

. Este error permite a los atacantes manipular los encabezados y las respuestas HTTP mediante la inyección de cargas maliciosas.

Entre los riesgos asociados a esta vulnerabilidad, destaca la ejecución de JavaScript malicioso en el navegador de las víctimas. Este código puede extraer cookies o tokens CSRF, lo que permite a los atacantes obtener control administrativo sobre el sistema.

Mecanismo de ataque: cómo se explota CVE-2024-52875

Un atacante podría utilizar los tokens CSRF de un usuario administrador autenticado para cargar un archivo malicioso en el sistema, como un archivo .IMG que contenga un script de shell con privilegios de raíz. Aprovechando la funcionalidad de actualización de KerioControl, este proceso puede abrir un shell inverso que otorgue acceso remoto completo al atacante.

Explotación activa detectada

La explotación de CVE-2024-52875 ya está en curso. La plataforma de análisis de amenazas Greynoise informó el 19 de diciembre de 2024 sobre intentos de explotación desde cuatro direcciones IP distintas. Estos intentos probablemente utilizaron el código de exploit de prueba de concepto (PoC) publicado por Egidio Romano.

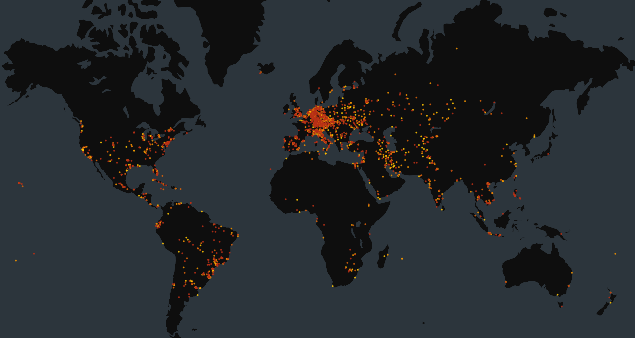

Greynoise ha catalogado esta actividad como «maliciosa», lo que significa que es atribuible a actores de amenazas, no a investigadores legítimos. Por su parte, el motor de búsqueda de dispositivos conectados a Internet, Censys, detectó 23,862 instancias de GFI KerioControl expuestas a la red pública. Sin embargo, no se sabe cuántos de estos dispositivos son vulnerables a CVE-2024-52875.

Ubicación de los cortafuegos Kerio ControlFuente: Censys

Soluciones y mitigaciones disponibles

El 19 de diciembre de 2024, GFI Software lanzó la versión 9.4.5 Parche 1 de KerioControl para solucionar esta vulnerabilidad. Los usuarios y administradores deben aplicar esta actualización de inmediato para proteger sus sistemas contra posibles ataques.

En casos donde no sea posible implementar los parches de forma inmediata, GFI recomienda adoptar las siguientes medidas de mitigación:

- Restringir el acceso: Limitar el acceso a la interfaz de administración web de KerioControl únicamente a direcciones IP confiables.

- Deshabilitar el acceso público: Bloquear las páginas web públicas relacionadas con KerioControl, como

1/admin

y

1/noauth, a través de reglas de firewall.

- Supervisión activa: Configurar monitoreos específicos para detectar intentos de explotación en los parámetros vulnerables, como

1dest

.

- Reducir tiempos de sesión: Establecer tiempos de caducidad de sesión más cortos para minimizar los riesgos en caso de una brecha.

La importancia de la actualización de seguridad

El fallo CVE-2024-52875 es un recordatorio de la importancia de aplicar actualizaciones de seguridad de manera proactiva en dispositivos críticos de red. Este tipo de vulnerabilidades puede ser explotado rápidamente por actores maliciosos, especialmente cuando existen pruebas de concepto disponibles públicamente.

Además de abordar CVE-2024-52875, la reciente actualización de seguridad para KerioControl también corrige otros problemas críticos que podrían ser aprovechados en futuros ataques.

Fuente: BleepingComputer