Tres populares complementos de WordPress con decenas de miles de instalaciones activas son vulnerables a vulnerabilidades de inyección de SQL críticas o de alta gravedad, con exploits de prueba de concepto ahora disponibles públicamente.

La inyección de SQL es una falla de seguridad del sitio web que permite a los atacantes ingresar datos en campos de formulario o a través de URL que modifican las consultas legítimas de la base de datos para devolver datos diferentes o modificar una base de datos.

Dependiendo de si el código del sitio web es vulnerable a una falla de inyección SQL, un atacante podría modificar o eliminar datos en un sitio, inyectar scripts maliciosos u obtener acceso completo al sitio web.

Exploits de prueba de concepto lanzados

Los tres complementos vulnerables fueron descubiertos por el investigador de seguridad de Tenable, Joshua Martinelle, quien los informó responsablemente a WordPress el 19 de diciembre de 2022, junto con pruebas de concepto (PoC).

Los autores de los complementos lanzaron actualizaciones de seguridad para abordar los problemas en los siguientes días o semanas, por lo que todos los problemas se han solucionado ahora y aquellos que ejecutan la última versión disponible ya no son vulnerables.

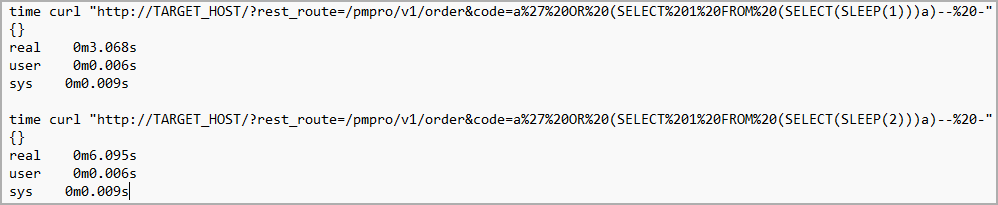

Ayer, el investigador reveló detalles técnicos sobre cada vulnerabilidad con exploits de prueba de concepto utilizando la función SLEEP para demostrar cómo funcionan las fallas.

El primer complemento que resultó ser vulnerable a la inyección SQL es ‘ Paid Memberships Pro ‘, una herramienta de administración de membresías y suscripciones que se utiliza en más de 100 000 sitios web.

«El complemento no escapa del parámetro ‘código’ en la ruta REST /pmpro/v1/order antes de usarlo en una declaración SQL, lo que lleva a una vulnerabilidad de inyección SQL no autenticada», revela la publicación de Tenable .

La falla se rastrea como CVE-2023-23488, recibe una calificación de gravedad CVSSv3 de 9.8 (crítica) y afecta a todas las versiones del complemento anteriores a la 2.9.8. Paid Memberships Pro corrigió la vulnerabilidad el 27 de diciembre de 2022 con el lanzamiento de la versión 2.9.8.

El segundo complemento de WordPress vulnerable a la inyección SQL es ‘ Easy Digital Downloads ‘, una solución de comercio electrónico para vender archivos digitales con más de 50 000 instalaciones activas.

«El complemento no escapa del parámetro ‘s’ en la acción ‘edd_download_search’ antes de usarlo en una instrucción SQL, lo que genera una vulnerabilidad de inyección SQL no autenticada», explica Tenable.

«La parte vulnerable del código corresponde a la función ‘edd_ajax_download_search()’ del archivo ‘./includes/ajax-functions.php'».

La vulnerabilidad se rastrea como CVE-2023-23489 y recibió una calificación de gravedad CVSSv3 de 9.8, clasificándola como crítica. La falla afecta a todas las versiones anteriores a la 3.1.0.4, lanzada el 5 de enero de 2023.

Finalmente, Tenable descubrió CVE-2023-23490, una falla de inyección SQL de «alta gravedad» en » Survey Marker «, un complemento de WordPress utilizado por 3000 sitios web para encuestas e investigaciones de mercado.

La falla recibió una calificación de gravedad de 8.8, según el CVSS v3, porque el atacante debe autenticarse al menos como suscriptor para explotarla.

Sin embargo, este requisito previo suele ser fácil de cumplir, ya que muchos sitios web permiten a los visitantes registrarse como miembros.

Survey Marker fue el proveedor más rápido en responder al descubrimiento de inyección SQL de Tenable y lanzó una actualización de reparación el 21 de diciembre de 2022, con la versión 3.1.2.

Si bien todos estos complementos eran vulnerables a la inyección de SQL y se lanzaron exploits de prueba de concepto, Tenable no compartió qué impacto podrían tener si se explotan en los ataques.

Sin embargo, dado que los errores se clasifican como críticos, se recomienda que todos los sitios que utilicen estos complementos se actualicen a la última versión.

Fuente: https://www.bleepingcomputer.com