El grupo de ciberdelincuencia Evil Corp ahora ha pasado a implementar el ransomware LockBit en las redes de los objetivos para evadir las sanciones impuestas por la Oficina de Control de Activos Extranjeros (OFAC) del Departamento del Tesoro de EE. UU.

Activa desde 2007, Evil Corp (también conocida como INDRIK SPIDER o la pandilla Dridex) es conocida por promover el malware Dridex y luego cambiar al «negocio» del ransomware.

La pandilla comenzó con el ransomware Locky y luego implementó su propia cepa de ransomware conocida como BitPaymer hasta 2019.

Desde que EE. UU. los sancionó en diciembre de 2019 por usar Dridex para causar más de $100 millones en daños financieros , el grupo pasó a instalar su nuevo ransomware WastedLocker en junio de 2020.

A partir de marzo de 2021, Evil Corp pasó a otra cepa conocida como Hades ransomware , una variante de 64 bits de WastedLocker actualizada con ofuscación de código adicional y cambios menores en las funciones.

Desde entonces, los actores de amenazas también se han hecho pasar por el grupo de piratería PayloadBin y han utilizado otras cepas de ransomware conocidas como Macaw Locker y Phoenix CryptoLocker .

El interruptor LockBit

Como observaron recientemente los analistas de amenazas de Mandiant , la banda de ciberdelincuentes ahora ha hecho otro intento de distanciarse de las herramientas conocidas para permitir que las víctimas paguen rescates sin enfrentar los riesgos asociados con la violación de las regulaciones de la OFAC .

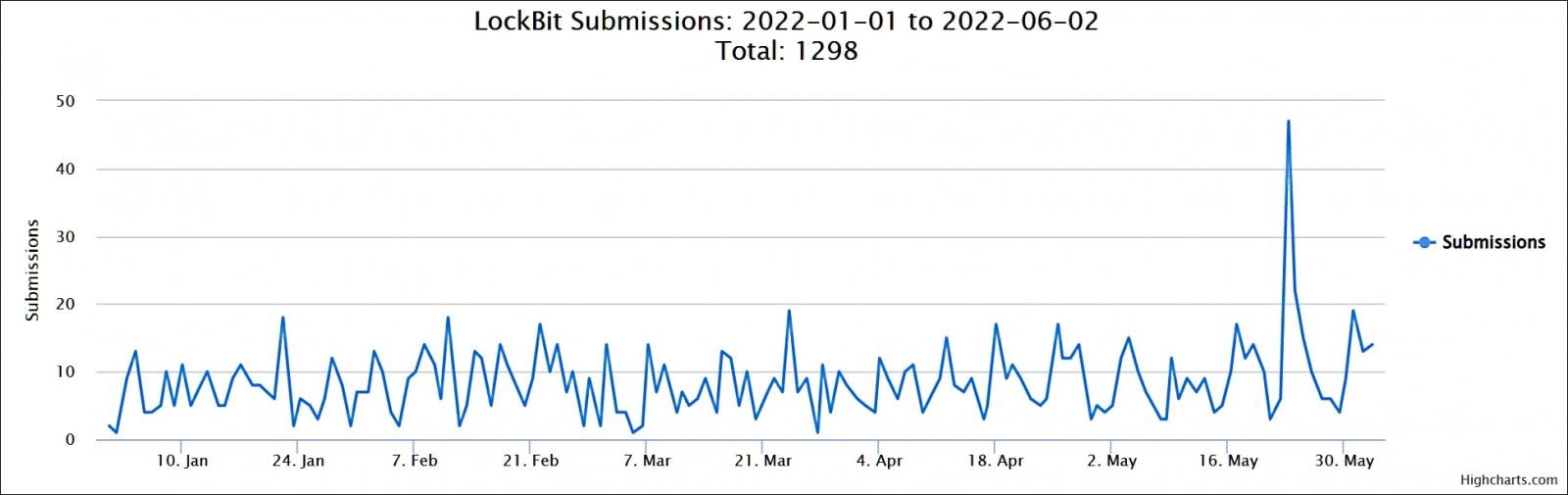

Un grupo de actividad rastreado por Mandiant como UNC2165 (anteriormente implementando el ransomware Hades y vinculado a Evil Corp) ahora está implementando ransomware como afiliado de LockBit.

«El uso de este RaaS permitiría que UNC2165 se mezcle con otros afiliados, lo que requiere visibilidad en las etapas anteriores del ciclo de vida del ataque para atribuir adecuadamente la actividad, en comparación con las operaciones anteriores que pueden haber sido atribuibles en función del uso de un ransomware exclusivo», dijo Mandiant. .

«Además, las frecuentes actualizaciones de código y el cambio de marca de HADES requerían recursos de desarrollo y es plausible que UNC2165 considerara el uso de LOCKBIT como una opción más rentable».

Esta nueva táctica de actuar como un afiliado de operaciones de ransomware como servicio (RaaS) probablemente les permitiría invertir el tiempo necesario para el desarrollo de ransomware en la ampliación de las operaciones de implementación de ransomware de la pandilla.

Otra teoría es que un cambio a las herramientas maliciosas de otros puede proporcionar a Evil Corp suficientes recursos gratuitos para desarrollar una nueva variedad de ransomware desde cero, lo que dificulta que los investigadores de seguridad se vinculen con las operaciones anteriores de la pandilla.

“Esperamos que estos actores, así como otros que sean sancionados en el futuro, tomen medidas como estas para ocultar sus identidades a fin de garantizar que no sea un factor limitante para recibir pagos de las víctimas”, concluyó Mandiant.

Fuente: https://www.bleepingcomputer.com