Apple ha abordado recientemente una grave vulnerabilidad de macOS que permitía a atacantes eludir la Protección de Integridad del Sistema (SIP) e instalar controladores de kernel maliciosos mediante la carga de extensiones de kernel de terceros. Este fallo, identificado como CVE-2024-44243, ha puesto en evidencia la importancia de mantener actualizado el sistema operativo para proteger los datos de los usuarios.

¿Qué es la Protección de Integridad del Sistema (SIP)?

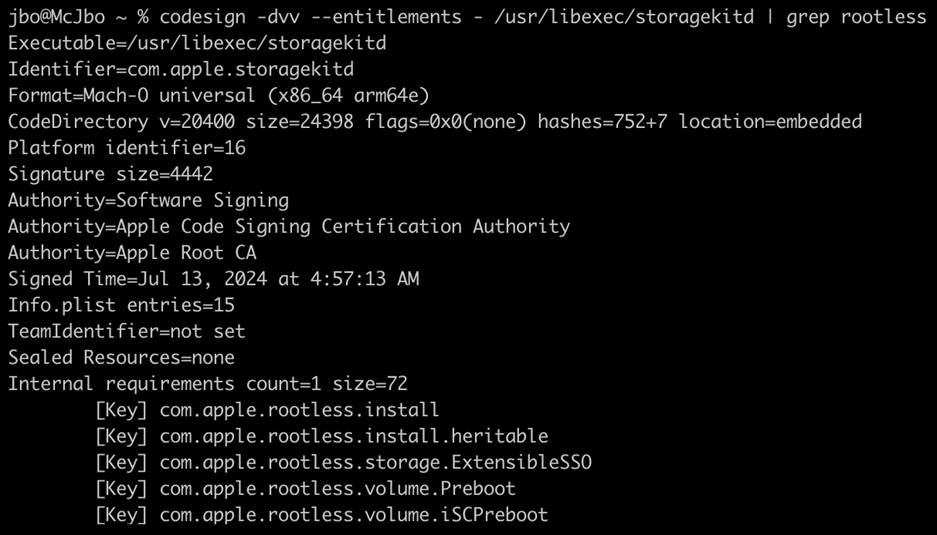

La Protección de Integridad del Sistema, también conocida como «sin raíz» (rootless), es una funcionalidad de seguridad introducida en macOS que limita los privilegios de la cuenta de usuario root. Esto impide que software malicioso modifique carpetas y archivos protegidos, asegurando así una capa adicional de protección en el sistema operativo. Solo los procesos firmados por Apple o aquellos con derechos especiales, como las actualizaciones de software oficiales, pueden realizar cambios en los componentes protegidos por macOS.

Desactivar SIP requiere reiniciar el sistema y acceder al modo de recuperación de macOS (macOS Recovery), lo que generalmente implica acceso físico al dispositivo comprometido. Sin embargo, el exploit CVE-2024-44243 lograba eludir estas restricciones, haciendo innecesario el acceso físico y facilitando la instalación de malware avanzado.

Derechos relacionados con SIP de storagekitd (Microsoft)

Detalles de la vulnerabilidad CVE-2024-44243

Esta vulnerabilidad residía en el demonio del Kit de Almacenamiento, responsable de manejar el mantenimiento del estado del disco. Aunque solo podía ser explotada por atacantes locales con privilegios de root y requería cierta interacción del usuario, las posibles consecuencias eran significativas:

- Elusión de SIP: Los atacantes podían deshabilitar las restricciones de raíz sin necesidad de acceso físico.

- Instalación de rootkits: Permitió la incorporación de controladores de kernel maliciosos.

- Persistencia del malware: Facilitó la creación de malware resistente y difícil de eliminar.

- Acceso a datos sensibles: Permitía eludir las comprobaciones de transparencia, consentimiento y control (TCC), exponiendo datos personales almacenados en el dispositivo.

Actualización de seguridad

Apple lanzó un parche para corregir esta vulnerabilidad el 11 de diciembre de 2024, como parte de las actualizaciones de seguridad de macOS Sequoia 15.2. La compañía instó a los usuarios a actualizar sus sistemas de inmediato para protegerse contra posibles explotaciones.

Impacto y reflexiones

Microsoft, en su informe sobre esta vulnerabilidad, subrayó la importancia de SIP como una salvaguarda crucial contra malware y otras amenazas de ciberseguridad. “Eludir SIP afecta la seguridad de todo el sistema operativo y podría tener graves consecuencias, enfatizando la necesidad de soluciones de seguridad integrales que detecten comportamientos anómalos en procesos especialmente autorizados”, señaló la compañía.

Historial de vulnerabilidades en macOS

Esta no es la primera vez que se descubre una vulnerabilidad significativa en macOS:

- Shrootless (CVE-2021-30892): Reportada en 2021, permitía realizar operaciones arbitrarias en dispositivos comprometidos y potencialmente instalar rootkits.

- Migraine (CVE-2023-32369): Otra omisión de SIP que demostró la persistencia de problemas relacionados con esta tecnología de seguridad.

- Achilles (CVE-2022-42821): Una vulnerabilidad que permitía eludir las restricciones de ejecución de Gatekeeper para implementar malware.

- Powerdir (CVE-2021-30970): Descubierta por el investigador Jonathan Bar Or de Microsoft, esta falla permitía eludir la tecnología TCC, exponiendo datos protegidos de los usuarios.

Medidas preventivas

Para protegerse de futuras amenazas, es fundamental:

- Mantener actualizado el sistema operativo: Instale siempre las últimas actualizaciones de seguridad proporcionadas por Apple.

- Evitar interacciones sospechosas: No otorgue permisos ni interactúe con solicitudes inesperadas de aplicaciones desconocidas.

- Implementar soluciones de seguridad: Utilice herramientas antivirus y de monitoreo de actividad para detectar comportamientos anómalos.

Conclusión

La vulnerabilidad CVE-2024-44243 pone de manifiesto la importancia de contar con sistemas de seguridad robustos y mantenerlos actualizados. La protección de la integridad del sistema (SIP) sigue siendo una barrera crucial contra amenazas avanzadas, y su elusión resalta la necesidad de que tanto usuarios como organizaciones adopten un enfoque proactivo para mitigar riesgos de ciberseguridad. Manténgase informado y protegido frente a las últimas amenazas digitales para garantizar la seguridad de su información.